Khái niệm cơ bản về lượng tử

Về khả năng lý thuyết thì một máy tính lượng tử có thể thực hiện phân tích cực nhanh các số nguyên khổng lồ ra các thừa số nguyên tố và tìm ra khóa cho một số thuật toán mã hóa phi đối xứng trong đó có mã hóa RSA. Cho đến nay, tất cả các chuyên gia đều đồng ý rằng một máy tính lượng tử đủ lớn để bẻ khóa RSA có thể sẽ được chế tạo không sớm hơn khoảng vài thập niên nữa. Để phân tích một số nguyên dài 2048 bit (thường được sử dụng làm khóa RSA) thuật toán Shor [2] cần được chạy trên một máy tính lượng tử có hàng triệu qubit (bit lượng tử). Điều này không xảy ra trong tương lai gần, vì các máy tính lượng tử tốt nhất hiện nay hoạt động ở mức 300 - 400 qubit, đây là kết quả sau nhiều thập kỷ nghiên cứu.

Các nhà nghiên cứu đã đầu tư để giải quyết vấn đề này có thể sẽ xảy ra trong tương lai, các chuyên gia bảo mật đã kêu gọi áp dụng mật mã hậu lượng tử, nghĩa là các thuật toán có khả năng chống lại các máy tính lượng tử. Dường như phải mất một thập kỷ hoặc hơn nữa để quá trình chuyển đổi diễn ra suôn sẻ. Vì vậy, tin tức về việc RSA-2048 có thể ngừng hoạt động sớm nhất là vào năm 2023 đã đến như một tia chớp bất ngờ.

Tin tức từ Trung Quốc

Các nhà nghiên cứu Trung Quốc đã có thể phân tích một khóa 48-bit trên máy tính lượng tử 10 qubit. Họ đã tính toán rằng có thể mở rộng quy mô thuật toán của họ để sử dụng với các khóa 2048 bit bằng máy tính lượng tử chỉ có 372 qubit.

Ngày 23/12/2022, đã xuất hiện công trình khoa học của các nhà mật mã Trung Quốc (Bao Yan và các cộng sự) [3] có tên “Factoring integers with sublinear resources on a superconducting quantum processor”. Một bước đột phá đã được hứa hẹn bằng cách kết hợp thuật toán Schnorr [4] với một bước thuật toán tối ưu hóa gần đúng lượng tử QAOA (quantum approximate optimization algorithm) bổ sung.

Lược đồ được đề xuất của thuật toán phân tích số hỗn hợp.

Bài báo của Claus Peter Schnorr ra đời năm 2021 có tên là “Fast Factoring Integers by SVP Algorithms”. Thuật toán của Schnorr được sử dụng để phân tích các số nguyên được cho là hiệu quả hơn bằng cách sử dụng tính toán cổ điển. Nhóm các nhà nghiên cứu Trung Quốc đề xuất áp dụng tối ưu hóa lượng tử ở giai đoạn tính toán cần nhiều phép tính nhất trong công việc của mình.

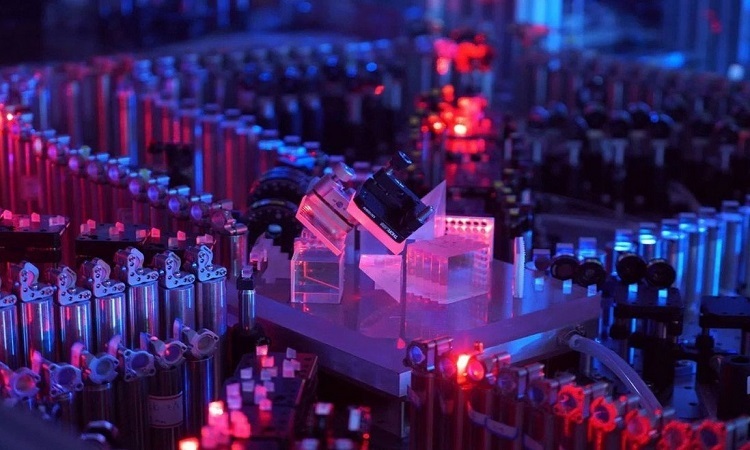

Một chiếc máy tính lượng tử với quy mô khoảng 400 qubit ngày nay đã tồn tại, ví dụ như tại IBM [5]. Mặc dù nhu cầu nhất thiết phải thay thế các hệ thống mật mã trên Internet xảy ra đột ngột một ngày nào đó không còn là điều gì quá xa trong tương lai, nhưng nó lại chưa thực sự được nghĩ đến một cách nghiêm túc.

Dario Gil, Jay Gambetta and Jerry Chow holding the new 433 qubit ‘IBM Osprey’ processor Dario Gil, Jay Gambetta và Dario Gil, Jay Gambetta và Jerry Chow nắm giữ bộ xử lý 'IBM Osprey' 433 qubit mới

Câu hỏi mở

Thuật toán của Schnorr đã được cộng đồng toán học đáp ứng với sự hoài nghi nhất định. Tuyên bố của tác giả rằng “nó sẽ phá hủy hệ thống mật mã RSA” trong phần mô tả nghiên cứu đã được xem xét kỹ lưỡng và không đứng vững. Ví dụ, nhà mật mã học nổi tiếng Bruce Schneier nói rằng nó “hoạt động tốt với các mô-đun nhỏ hơn có cùng bậc giống như các mô-đun mà nhóm nhà khoa học Trung Quốc đã thử nghiệm nhưng lại thất bại ở kích thước lớn hơn”. Chưa có ai thành công trong việc chứng minh rằng thuật toán này có thể mở rộng trong thực tế.

Việc áp dụng tối ưu hóa lượng tử cho phần “nặng nhất” của thuật toán có vẻ là một ý tưởng hay, tuy nhên các chuyên gia tính toán lượng tử nghi ngờ rằng tối ưu hóa QAOA liệu có hiệu quả trong việc giải quyết bài toán tính toán này. Có thể sử dụng máy tính lượng tử ở đây, nhưng nó có thực sự giúp tiết kiệm thời gian? Bản thân các tác giả của công trình [3] đã cẩn thận đề cập đến điểm quan trọng đáng ngờ này ở phần cuối của báo cáo của họ, trong phần kết luận: Cần chỉ ra rằng việc tăng tốc lượng tử của thuật toán là chưa rõ do sự hội tụ không rõ ràng của QAOA.

Do đó, có vẻ như ngay cả khi người dùng triển khai thuật toán lai ghép này trên hệ thống lượng tử + cổ điển, thì việc tìm khóa RSA cũng sẽ mất nhiều thời gian như với máy tính thông thường. Tốc độ tăng tốc lượng tử vẫn chưa được biết, vẫn còn một chặng đường dài để phá vỡ RSA lượng tử.

Đáng chú ý, là ngoài số lượng qubit, còn có các thông số quan trọng khác của máy tính lượng tử, như mức độ nhiễu và lỗi cũng như số lượng cổng. Khi đánh giá bằng sự kết hợp của các tham số cần thiết thì ngay cả những máy tính hứa hẹn nhất của năm 2023-2024 cũng không phù hợp để chạy thuật toán Trung Quốc ở quy mô cần thiết.

Bài học thực tế

Trong khi cuộc cách mạng mật mã một lần nữa bị trì hoãn, dư luận xung quanh nghiên cứu này nêu bật hai thách thức liên quan đến bảo mật. Đầu tiên, khi chọn một thuật toán kháng lượng tử trong số rất nhiều đề xuất cho một “tiêu chuẩn hậu lượng tử”, các phương pháp đại số mới chẳng hạn như thuật toán Schnorr cần được nghiên cứu một cách cẩn thận. Cùng với đó, cần chắc chắn nâng mức độ ưu tiên của các dự án để chuyển đổi sang mật mã hậu lượng tử.

|

Tài liệu trích dẫn [1] Stan Kaminsky, Will quantum computers break RSA encryption in 2023?, https://www.kaspersky.com/blog/quantum-computers-and-rsa-2023/46733/, January 9, 2023. [2] Peter W. Shor, Polynomial-Time Algorithms for Prime Factorization and Discrete Logarithms on a Quantum Computer, arXiv:quant-ph/9508027v2 25 Jan 1996. [3] Bao Yan, Ziqi Tan, Shijie Wei, Haocong Jiang, Weilong Wang, Hong Wang, Lan Luo, Qianheng Duan, Yiting Liu, Wenhao Shi, Yangyang Fei, Xiangdong Meng, Yu Han, Zheng Shan, Jiachen Chen, Xuhao Zhu, Chuanyu Zhang, Feitong Jin, Hekang Li, Chao Song, Zhen Wang, Zhi Ma, H. Wang, and Gui-Lu Long, Factoring integers with sublinear resources on a superconducting quantum processor, https://arxiv.org/abs/2212.12372, 23 Dec 2022. [4] Claus Peter Schnorr, Fast Factoring Integers by SVP Algorithms, corrected, https://eprint.iacr.org/2021/933, 9/7/2021. [5] IBM Unveils 400 Qubit-Plus Quantum Processor and Next-Generation IBM Quantum System Two, https://newsroom.ibm.com/2022-11-09-IBM-Unveils-400-Qubit-Plus-Quantum-Processor-and-Next-Generation-IBM-Quantum-System-Two, Nov 9, 2022/. |

Trần Duy Lai

10:00 | 02/01/2024

09:00 | 10/07/2023

08:00 | 10/02/2024

16:00 | 06/07/2023

08:00 | 04/04/2024

09:00 | 18/07/2023

10:00 | 12/07/2023

10:00 | 03/08/2023

10:00 | 17/02/2023

15:00 | 10/07/2023

11:00 | 27/01/2023

14:00 | 04/07/2023

08:00 | 17/07/2023

13:00 | 29/12/2023

Xác thực các đối tác truyền thông là một trong những dịch vụ mật mã quan trọng nhất. Truyền thông được xác thực ẩn danh liên quan đến việc ẩn định danh của một thực thể được xác thực với đối tác truyền thông của nó với bên thứ ba, trong khi vẫn có tài sản mà người xác minh có thể sử dụng để xác định một cách đáng tin cậy đối tác truyền thông của họ.

16:00 | 21/07/2023

Ngày 20/7, tại Thành phố Hồ Chí Minh, Cục Quản lý mật mã dân sự và Kiểm định sản phẩm mật mã, Ban Cơ yếu Chính phủ đã tổ chức Hội nghị tập huấn về mật mã dân sự năm 2023 và triển khai Nghị định số 32/2023/NĐ-CP ngày 09/6/2023 của Chính phủ.

09:00 | 19/05/2022

Ngày 12/5, tại Thành phố Hồ Chí Minh, Cục Quản lý Mật mã dân sự và Kiểm định sản phẩm mật mã (QLMMDS&KĐSPMM), Ban Cơ yếu Chính phủ tổ chức Hội nghị tập huấn về mật mã dân sự để phổ biến, hướng dẫn thực hiện các quy định của pháp luật về quản lý mật mã dân sự. Đồng chí Nguyễn Thanh Sơn, Phó Cục trưởng Cục QLMMDS&KĐSPMM chủ trì Hội nghị.

13:00 | 24/03/2022

Nhân dịp đầu Xuân Nhâm Dần, phóng viên Tạp chí An toàn thông tin đã có buổi phỏng vấn đồng chí Đại tá, TS. Hồ Văn Hương, Cục trưởng Cục Quản lý mật mã dân sự và Kiểm định sản phẩm mật mã (MMDS&KĐSPMM), Ban Cơ yếu Chính phủ nhằm hiểu rõ hơn thông tin, định hướng và triển khai công tác quản lý mật mã dân sự và kiểm định sản phẩm mật mã trong thời gian tới.