Với cường độ tấn công ransomware hiện tại, các tổ chức gần như không thể đưa ra được những biện pháp ngăn chặn hoàn toàn. Do đó, “phục hồi dữ liệu” cần được ưu tiên.

Đó là lý do vì sao “sao lưu dữ liệu” là một trong những phương pháp phòng vệ và phục hồi trước ransomware hiệu quả, giúp tăng khả năng hồi phục, cắt giảm thời gian ngừng hoạt động (downtime) và giảm nguy cơ mất dữ liệu. Nắm rõ bản chất của những cuộc tấn công này, các chuyên gia từ Synology đã phân tích và xác định những yếu tố chính của một kế hoạch phục hồi sau ransomware, bao gồm:

Tránh tạo ra data silo (dữ liệu doanh nghiệp đơn lẻ, không hợp nhất): Hiện nay, với sự phát triển đa dạng của công nghệ, các công ty đang áp dụng rất nhiều công cụ trên nhiều nền tảng khác nhau để vận hành hoặc phát triển doanh nghiệp. Dữ liệu giữa các phòng ban bị phân tán sẽ tăng nguy cơ bị tấn công bằng ransomware hơn. Vì thế, các công ty cần tránh tạo ra data silo bằng cách có một cơ chế sao lưu toàn diện đối với tất cả các dữ liệu.

Sao lưu nhanh và hiệu quả: Khi phát triển nhanh chóng, các dữ liệu của doanh nghiệp không chỉ cần được lưu trữ để phân tích, mà còn được chuyển lên hệ thống lưu trữ đám mây hay đưa vào các thiết bị IoT. Khi đó, lượng dữ liệu sẽ ngày một lớn. Vì thế, các doanh nghiệp cần có một hệ thống để sao lưu dữ liệu nhanh chóng và hiệu quả. Lý do đơn giản là khi dữ liệu được sao lưu tốt, thời gian phục hồi (RPO) sẽ được rút ngắn đi.

Thời gian lưu trữ của dữ liệu sao lưu: Với tốc độ phát triển của công nghệ gần đây, ransomware hiện tại có thể ẩn mình từ 30 đến 90 ngày trước khi phát tán. Vì vậy, nguồn sao lưu cần được lưu giữ hiệu quả và an toàn, đảm bảo dữ liệu sạch và có khả năng phục hồi nhằm sẵn sàng đối phó với bất kì sự cố bất ngờ nào để doanh nghiệp có thể duy trì liên tục hoạt động kinh doanh.

Kiểm tra khả năng khôi phục của các bản sao lưu: Các công ty cần liên tục kiểm tra và diễn tập khả năng khôi phục của các bản sao lưu, bởi chúng ta không thể dự đoán khi nào thì các cuộc tấn công ransomware sẽ diễn ra. Việc này không chỉ giúp gia tăng độ tin cậy của các bản sao lưu, mà còn giúp các doanh nghiệp có thể nhanh chóng và thuần thục thao tác phục hồi dữ liệu khi đối mặt với ransomware.

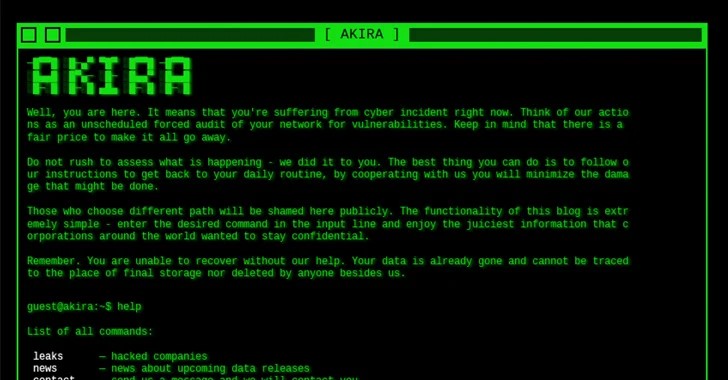

Cấu trúc sao lưu không thể truy cập: Các phương thức tấn công ransomware phổ biến thường liên quan đến việc mã hoá dữ liệu gốc của công ty, đồng thời xoá bỏ dữ liệu sao lưu hiện có. Vì thế, các dữ liệu sao lưu của doanh nghiệp cần được duy trì đầy đủ tính bảo mật, chống giả mạo và khả năng cách ly ransomware trực tiếp trong môi trường vật lý hay kể cả trên hệ thống mạng, nhằm đảm bảo tổ chức luôn có bản sao lưu dữ liệu sạch và có thể phục hồi.

Khả năng khôi phục nhanh chóng, linh hoạt: Mục tiêu chính của các tổ chức là làm sao vẫn có thể đảm bảo duy trì vận hành khi bị ransomware tấn công. Mục tiêu này bao gồm hai điểm quan trọng chính là: “thời gian” và “sự linh hoạt”. Để giảm thiểu downtime, dữ liệu cần được phục hồi ngay lập tức để rút ngắn Thời gian khôi phục (RTO). Hơn nữa, vì ransomware thường nhắm vào single platform, nên các bản sao lưu phải có khả năng khôi phục cross platform và cross-hypervisor, nhằm giảm thiểu rủi ro khi khôi phục dữ liệu.

Thân thiện với người dùng, quản lý tập trung: Môi trường công nghệ thông tin của doanh nghiệp đang ngày càng trở nên phức tạp hơn. Mặc dù đa số các doanh nghiệp vẫn đang sử dụng cơ chế bảo mật căn bản để sao lưu dữ liệu, nhưng độ phức tạp cao trong việc quản lý có thể dẫn đến sơ suất hoặc sai số chủ quan - đây là điểm yếu khi các cuộc tấn công bằng ransomware diễn ra. Vì thế, các bản sao lưu cần có chức năng quản lý tập trung, đồng thời có thể hiển thị dữ liệu cho việc giám sát, đảm bảo tất cả bản sao đều đang hoạt động bình thường.

P.T (Tổng hợp)

09:00 | 03/04/2024

09:00 | 04/03/2024

10:00 | 07/07/2023

16:00 | 14/11/2023

Dựa trên công bố của công ty quản lý định danh và truy cập Okta (Mỹ) vào ngày 20/10/2023 liên quan đến một vi phạm bảo mật gần đây, các nhà nghiên cứu đã xác định rằng các tác nhân đe dọa đã giành được quyền truy cập thành công vào hệ thống hỗ trợ khách hàng của Okta, kẻ tấn công có thể xem các tệp tải lên (upload) liên quan đến các trường hợp hỗ trợ mới bằng mã thông báo phiên hợp lệ, các tác nhân đe dọa sau đó đã có được quyền truy cập vào hệ thống của khách hàng. Trong bài viết này sẽ mô tả tác động của các hành vi vi phạm của nhà cung cấp danh tính (IdP) và cách các tổ chức có thể tự chủ động bảo vệ mình trước các cuộc tấn công này.

10:00 | 28/08/2023

Trước đây đã có những quan điểm cho rằng MacBook rất khó bị tấn công và các tin tặc thường không chú trọng nhắm mục tiêu đến các dòng máy tính chạy hệ điều hành macOS. Một trong những nguyên do chính xuất phát từ các sản phẩm của Apple luôn được đánh giá cao về chất lượng lẫn kiểu dáng thiết kế, đặc biệt là khả năng bảo mật, nhưng trên thực tế MacBook vẫn có thể trở thành mục tiêu khai thác của các tin tặc. Mặc dù không bị xâm phạm thường xuyên như máy tính Windows, tuy nhiên đã xuất hiện nhiều trường hợp tin tặc tấn công thành công vào MacBook, từ các chương trình giả mạo đến khai thác lỗ hổng bảo mật. Chính vì vậy, việc trang bị những kỹ năng an toàn cần thiết sẽ giúp người dùng chủ động nhận biết sớm các dấu hiệu khi Macbook bị tấn công, đồng thời có những phương án bảo vệ hiệu quả trước các mối đe dọa tiềm tàng có thể xảy ra.

14:00 | 17/05/2023

Một trong những lý do khiến các tổ chức e ngại khi sử dụng các dịch vụ điện toán đám mây là vấn đề về an toàn thông tin. Tuy nhiên, dù nhìn nhận từ góc độ nào thì hầu hết chúng ta đều phải công nhận là các nhà cung cấp dịch vụ điện toán đám mây lớn như Amazon, Microsoft hay Google đều có nhiều nguồn lực và nhân sự giỏi về an ninh bảo mật hơn hầu hết các doanh nghiệp khác. Vậy tại sao chúng ta liên tục nhận được tin tức về các sự cố bảo mật của các doanh nghiệp khi sử dụng điện toán đám mây?

10:00 | 21/04/2023

Hiện nay, các ứng dụng sử dụng hệ thống Internet vạn vật (Internet of Things - IoT) phát triển nhanh về số lượng dẫn đến những nguy cơ tiềm ẩn về lộ lọt dữ liệu nhạy cảm. Trong bài báo này, nhóm tác giả đề xuất một phương pháp mã hóa phân vùng trên máy tính nhúng sử dụng dm-crypt và LUKS để bảo vệ dữ liệu cho ứng dụng camera, đồng thời tích hợp thêm thuật toán mật mã Kuznyechik trong chuẩn GOST R34.12-2015 trên máy tính nhúng Raspberry Pi. Trong phần I, bài báo đi tìm hiểu về các phương pháp mã hóa dữ liệu và trình bày về các giải pháp mã hóa dữ liệu lưu trữ, giới thiệu nguyên lý hoạt động và một số công cụ phần mềm hỗ trợ mã hóa dữ liệu cả về thương mại lẫn mã nguồn mở, tìm hiểu sâu hơn về giải pháp mã hóa phân vùng bằng dm-crypt và LUKS trên máy tính nhúng, cụ thể là Raspberry Pi.

Trong lĩnh vực chữ ký số, lược đồ ký số dựa trên đường cong Elliptic (ECDSA) được đánh giá là một trong những lược đồ chữ ký số có độ an toàn cao, dù ra đời sau nhưng ECDSA đang dần được thay thế cho lược đồ ký số RSA. Bài báo này tập trung giới thiệu lược đồ ECDSA, ứng dụng của ECDSA trong thực tế và các tham số an toàn được khuyến nghị dùng cho ECDSA.

11:00 | 13/05/2024

Sự phổ biến của các giải pháp truyền tệp an toàn là minh chứng cho nhu cầu của các tổ chức trong việc bảo vệ dữ liệu của họ tránh bị truy cập trái phép. Các giải pháp truyền tệp an toàn cho phép các tổ chức bảo vệ tính toàn vẹn, bí mật và sẵn sàng cho dữ liệu khi truyền tệp, cả nội bộ và bên ngoài với khách hàng và đối tác. Các giải pháp truyền tệp an toàn cũng có thể được sử dụng cùng với các biện pháp bảo mật khác như tường lửa, hệ thống phát hiện xâm nhập (IDS), phần mềm chống virus và công nghệ mã hóa như mạng riêng ảo (VPN). Bài báo sẽ thông tin tới độc giả những xu hướng mới nổi về chia sẻ tệp an toàn năm 2024, từ các công nghệ, giải pháp nhằm nâng cao khả năng bảo vệ dữ liệu trước các mối đe dọa tiềm ẩn.

08:00 | 07/05/2024