Các cuộc tấn công chủ yếu nhắm vào người dùng Hàn Quốc và tiếp cận các nạn nhân tiềm năng thông qua KakaoTalk - ứng dụng nhắn tin phổ biến nhất tại quốc gia này. Genians đã liên kết hoạt động độc hại này với KONNI, với mục tiêu và cơ sở hạ tầng tương tự như các tác nhân đe dọa của Triều Tiên như APT 37 và Kimsuky.

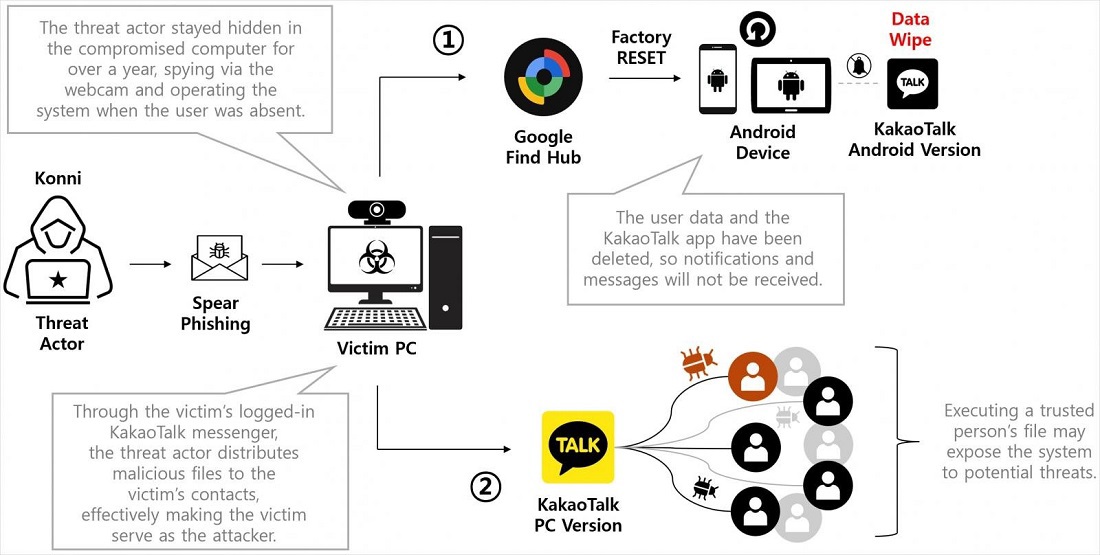

Theo các nhà nghiên cứu, KONNI thường đề cập đến một công cụ truy cập từ xa được sử dụng trong các cuộc tấn công của hai nhóm tin tặc trên, nhắm vào nhiều lĩnh vực như giáo dục, chính phủ và tiền điện tử. Chiến dịch này lây nhiễm máy tính bằng trojan, cho phép các tin tặc có thể đánh cắp dữ liệu nhạy cảm. Việc xóa toàn bộ dữ liệu (wipe data) trên thiết bị Android được thực hiện để cô lập nạn nhân, xóa dấu vết tấn công, trì hoãn quá trình khôi phục và tắt cảnh báo bảo mật. Cụ thể, việc “reset” sẽ ngắt kết nối nạn nhân khỏi các phiên KakaoTalk PC, mà kẻ tấn công sẽ chiếm quyền điều khiển sau khi xóa dữ liệu để lây lan sang danh bạ của mục tiêu.

Chuỗi lây nhiễm

Chiến dịch KONNI được thực hiện thông qua các tin nhắn lừa đảo giả mạo Cơ quan Thuế quốc gia Hàn Quốc, cảnh sát và các cơ quan khác. Khi nạn nhân thực thi tệp đính kèm MSI được ký số (hoặc thư mục ZIP chứa tệp này), tệp sẽ gọi install.bat được nhúng và một tập lệnh error.vbs làm mồi nhử để đánh lừa người dùng bằng thông báo “language pack error” giả mạo.

BAT kích hoạt một tập lệnh AutoIT (IoKITr.au3) để thiết lập tính bền vững trên thiết bị thông qua một tác vụ được lên lịch. Tập lệnh này sẽ lấy các mô-đun bổ sung từ máy chủ điều khiển và ra lệnh (C2), đồng thời cung cấp cho kẻ tấn công quyền truy cập từ xa, ghi lại thao tác bàn phím và các khả năng bổ sung để đưa payload vào hệ thống.

Genians báo cáo rằng các payload thứ cấp được tập lệnh thu thập bao gồm RemcosRAT, QuasarRAT và RftRAT. Những phần mềm độc hại này có chức năng thu thập thông tin đăng nhập tài khoản Google và Naver, cho phép kẻ tấn công đăng nhập vào Gmail và Naver của mục tiêu, thay đổi cài đặt bảo mật và xóa nhật ký về hành vi xâm phạm.

Sử dụng Find Hub để “reset” thiết bị

Từ tài khoản Google bị xâm phạm, tác nhân đe dọa sẽ mở Google Find Hub để truy xuất các thiết bị Android đã đăng ký và truy vấn vị trí GPS của chúng. Được biết, Find Hub là công cụ “Find my Device” mặc định của Android, cho phép người dùng định vị, khóa hoặc thậm chí xóa dữ liệu từ xa trên thiết bị Android trong trường hợp bị mất hoặc đánh cắp.

Phân tích của Genians đối với một số hệ thống máy tính của nạn nhân cho thấy kẻ tấn công đã xóa thiết bị của mục tiêu thông qua lệnh đặt lại từ xa của Find Hub.

Các nhà nghiên cứu của Genians cho biết: “Cuộc điều tra phát hiện rằng vào sáng ngày 5/9, một kẻ tấn công đã xâm nhập và lạm dụng tài khoản KakaoTalk của một cố vấn tại Hàn Quốc chuyên hỗ trợ tâm lý cho thanh thiếu niên, gửi một tệp tin độc hại ngụy trang thành một nội dung khác”. Các nhà nghiên cứu cho biết tin tặc sử dụng tính năng theo dõi GPS để chọn thời điểm nạn nhân không có khả năng phản ứng khẩn cấp với tình huống này.

Tổng quan về các cuộc tấn công KONNI

Trong cuộc tấn công, kẻ tấn công chạy lệnh thiết lập lại từ xa trên tất cả các thiết bị Android đã đăng ký. Điều này dẫn đến việc xóa hoàn toàn dữ liệu quan trọng. Các tin tặc thực hiện lệnh xóa ba lần, khiến việc khôi phục và sử dụng thiết bị bị gián đoạn trong một thời gian dài.

Sau khi vô hiệu hóa cảnh báo trên thiết bị di động, kẻ tấn công sử dụng phiên KakaoTalk PC đã đăng nhập trên máy tính bị xâm phạm, để phát tán các tệp độc hại đến danh bạ của nạn nhân. Vào ngày 15/9, Genians phát hiện một cuộc tấn công khác vào một nạn nhân khác bằng phương pháp tương tự.

Để ngăn chặn trước mối đe dọa này, các nhà nghiên cứu khuyến cáo người dùng nên bảo vệ tài khoản Google bằng cách bật xác thực đa yếu tố và đảm bảo truy cập nhanh vào tài khoản khôi phục.

Khi nhận tệp trên ứng dụng nhắn tin, hãy cố gắng xác minh danh tính người gửi bằng cách gọi trực tiếp cho họ trước khi tải xuống/mở tệp. Báo cáo của Genians bao gồm phân tích kỹ thuật về phần mềm độc hại được sử dụng cũng như danh sách các chỉ số xâm phạm (IoC) liên quan đến hoạt động được điều tra.

"Cuộc tấn công này không khai thác bất kỳ lỗ hổng bảo mật nào trên Android hoặc Find Hub. Báo cáo cho thấy cuộc tấn công yêu cầu phải có mã độc tồn tại trên PC để đánh cắp thông tin đăng nhập tài khoản Google và lạm dụng các chức năng hợp lệ trong Find Hub (trước đây là Find My Device). Chúng tôi khuyến nghị tất cả người dùng bật xác minh hai bước hoặc mật khẩu để được bảo vệ toàn diện khỏi hành vi này”, người phát ngôn của Google chia sẻ.