TỔNG QUAN

Các nhà nghiên cứu xác định những kẻ tấn công sử dụng hai mẫu lừa đảo các cơ quan chính phủ của Brazil. Thứ nhất là mạo danh Sở Giao thông với lời hứa hẹn cấp giấy phép lái xe miễn phí. Thứ hai là đóng giả Bộ Giáo dục để cung cấp cơ hội việc làm.

Cách thức của các mẫu lừa đảo này tương tự nhau về hành vi và mã nguồn. Đầu tiên, kẻ tấn công sao chép trang web hợp pháp bằng công cụ AI, sau đó sử dụng kỹ thuật SEO để tăng khả năng hiển thị của trang web này trong các tìm kiếm trực tuyến.

Hình 1. Kẻ tấn công sử dụng kỹ thuật đầu độc SEO để tăng thứ hạng các trang web lừa đảo của chúng trong kết quả tìm kiếm

Theo các nhà nghiên cứu, hiện có một số dấu hiệu cho thấy các trang web lừa đảo cũng có thể được quảng cáo thông qua email.

Mạo danh Sở Giao thông

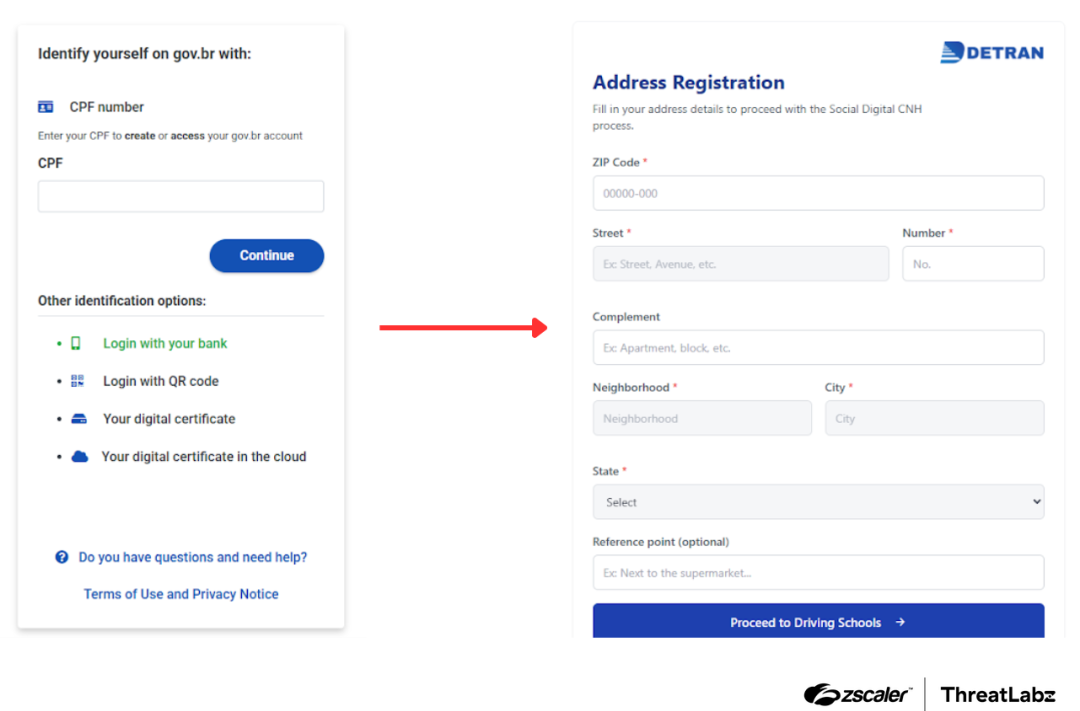

Mẫu lừa đảo này nhắm vào những cá nhân đang tìm kiếm giấy phép lái xe trên trang web mà họ tin rằng chính là trang chính thống của Sở Giao thông Brazil. Các tên miền độc hại được sử dụng bao gồm: govbrs[.]com vàgov-brs[.]com. Hình 2 thể hiện sự so sánh giữa trang web hợp pháp với trang web giả mạo do kẻ tấn công tạo ra. Sự tương đồng về mặt giao diện giữa hai trang web này rất đáng chú ý, chỉ có một vài điểm khác biệt, trong đó là đường dẫn URL.

.png)

Hình 2. So sánh giữa trang web hợp pháp và trang web lừa đảo liên quan đến Sở Giao thông Brazil

Quy trình tấn công vào trang web lừa đảo này như sau:

1. Nạn nhân sẽ được chuyển hướng đến trang web lừa đảo, sau khi nhấp vào liên kết độc hại thông qua kỹ thuật đầu độc SEO từ kết quả tìm kiếm.

2. Trang web lừa đảo yêu cầu mã số CPF của nạn nhân. Kẻ tấn công sử dụng API để xác thực mã số này, giúp trang web có vẻ hợp pháp hơn và liên quan đến chính phủ.

3. Sau đó, nạn nhân được yêu cầu điền vào một biểu mẫu với thông tin cá nhân, chẳng hạn như địa chỉ lưu trú. Bước này mô phỏng cách các trang web hợp pháp thường thu thập thông tin, từ đó tăng thêm tính xác thực cho trang web.

4. Nạn nhân được hướng dẫn lên lịch kiểm tra tâm lý và y tế như một phần của quá trình xin giấy phép.

5. Cuối cùng, nạn nhân được yêu cầu thanh toán thông qua cổng Pix với mục đích hoàn tất quy trình, nhưng thực tế khoản thanh toán sẽ được chuyển trực tiếp cho kẻ tấn công.

.png)

Hình 3. Luồng quy trình độc hại mạo danh Sở Giao thông Brazil

Mạo danh Bộ Giáo dục

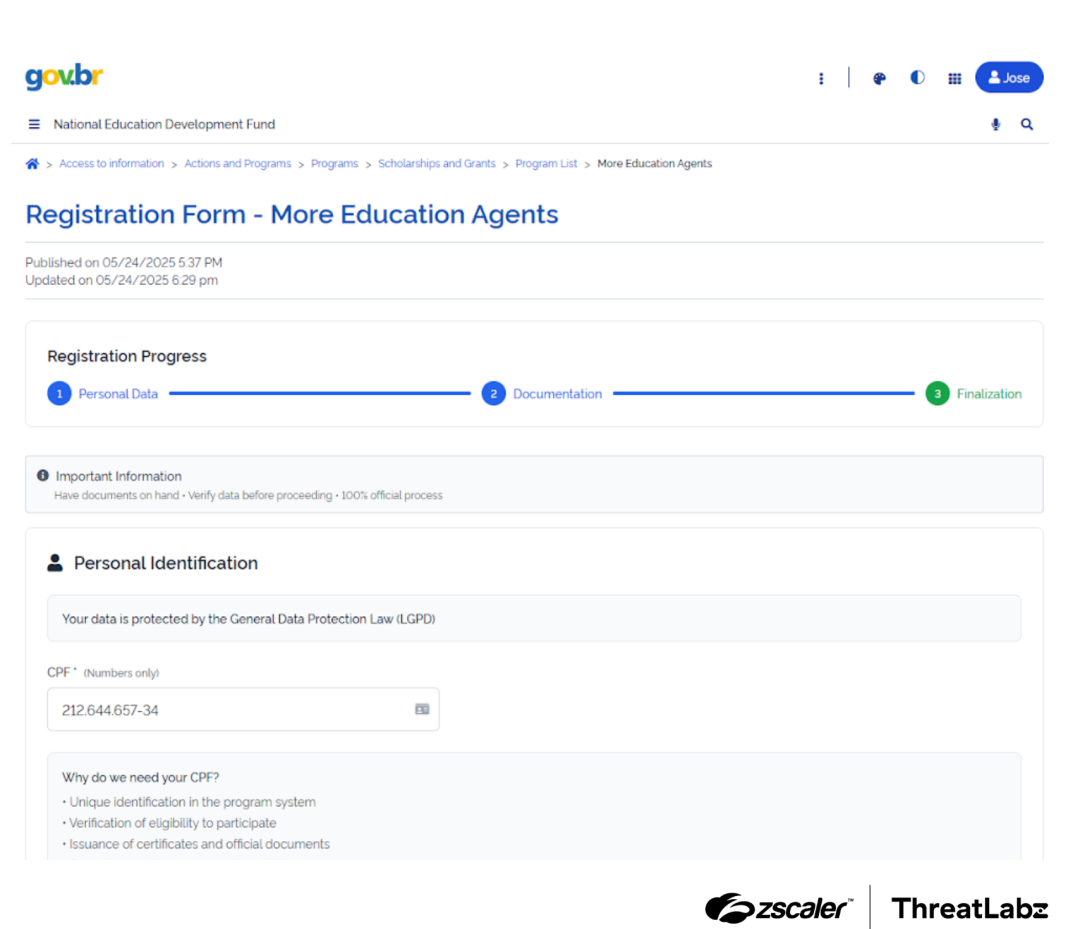

Mẫu lừa đảo này nhắm vào những cá nhân đang tìm kiếm cơ hội việc làm trên trang web giả mạo Bộ Giáo dục Brazil. Các tên miền độc hại được Zscaler phát hiện liên quan đến hành vi này bao gồm: govbr[.]agentesdaeducacao[.]org, govbr[.]inscricaoagente[.]com, gov[.]ministerioeduca[.]com.

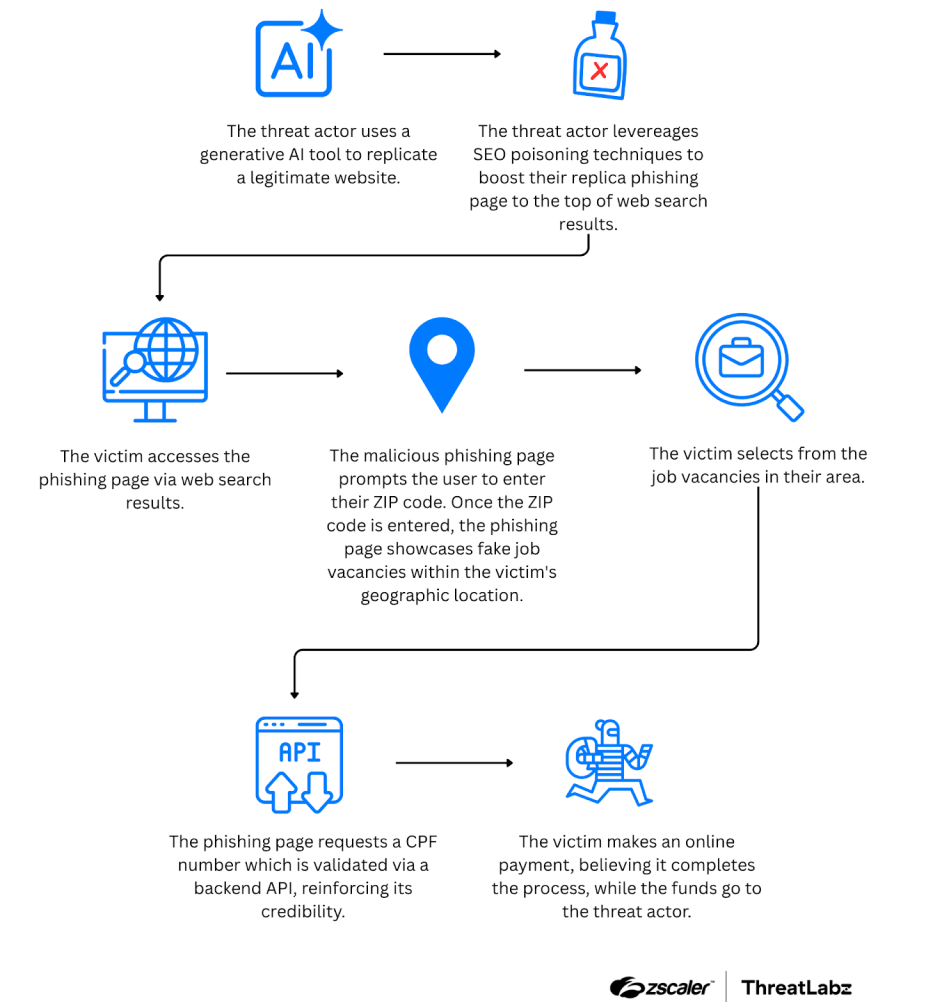

Quy trình tấn công vào trang web lừa đảo này như sau:

1. Nạn nhân sẽ được chuyển hướng đến trang web lừa đảo, sau khi nhấp vào liên kết độc hại thông qua kỹ thuật đầu độc SEO từ kết quả tìm kiếm.

2. Trang web yêu cầu người dùng nhập địa chỉ của họ.

3. Sau khi hoàn thành, trang web sẽ hiển thị các vị trí tuyển dụng giả mạo trong phạm vi vị trí địa lý của nạn nhân.

4. Khi chọn được công việc, nạn nhân sẽ được yêu cầu nhập số CPF.

5. Để đảm bảo vị trí công việc, nạn nhân được yêu cầu thanh toán ngay lập tức thông qua cổng thông tin Pix. Vì tin rằng khoản thanh toán đang được gửi đến Bộ Giáo dục, nạn nhân vô tình chuyển tiền trực tiếp cho kẻ tấn công.

Hình 4. Luồng quy trình độc hại mạo danh Bộ Giáo dục Brazil

PHÂN TÍCH KỸ THUẬT

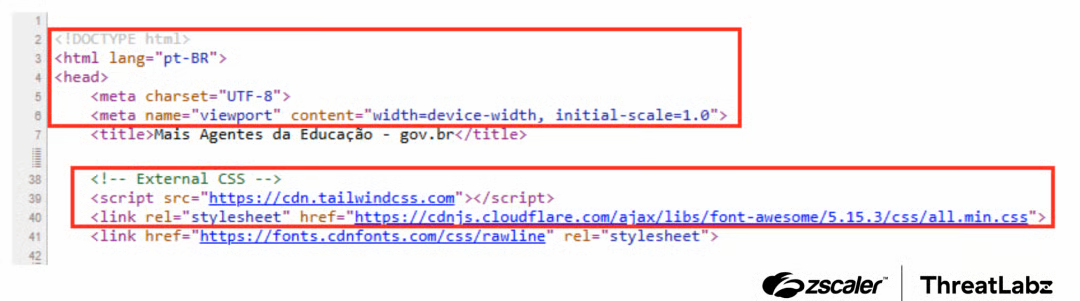

Việc kẻ tấn công sử dụng các công cụ AI tạo sinh có thể được phát hiện trong quá trình kiểm tra mã nguồn từ các trang web lừa đảo này, bằng cách xác định một số lỗi thiết kế khiến một số thành phần trên giao diện web không thể nhấp vào. Các dấu hiệu cho thấy công cụ AI tạo sinh đã được sử dụng bao gồm thư viện TailwindCSS, các dòng chú thích code mang tính hướng dẫn, các biểu mẫu nhằm thu thập dữ liệu CPF và một hệ thống API để xác thực thông tin.

CSS clues

DeepSite AI và BlackBox AI luôn sử dụng TailwindCSS để tạo style và FontAwesome CSS (lưu trữ trên Cloudflare CDN) cho các biểu tượng. Cả hai thư viện CSS này đều được tham chiếu trong mã nguồn của các trang web lừa đảo.

Hình 5. Ví dụ về mã nguồn HTML của các trang web lừa đảo sử dụng thư viện TailwindCSS và FontAwesome

Các nhà nghiên cứu của Zscaler đã sử dụng DeepSite AI để sao chép trang web gov[.]br hợp pháp, bằng cách cung cấp cho công cụ một liên kết và hướng dẫn tạo bản sao. Mã nguồn của bản sao kết quả, được hiển thị ở phía bên phải của Hình 6, gần giống với mã nguồn được hiển thị trước đó.

.png)

Hình 6. Ví dụ về mã HTML được tạo bởi DeepSite AI

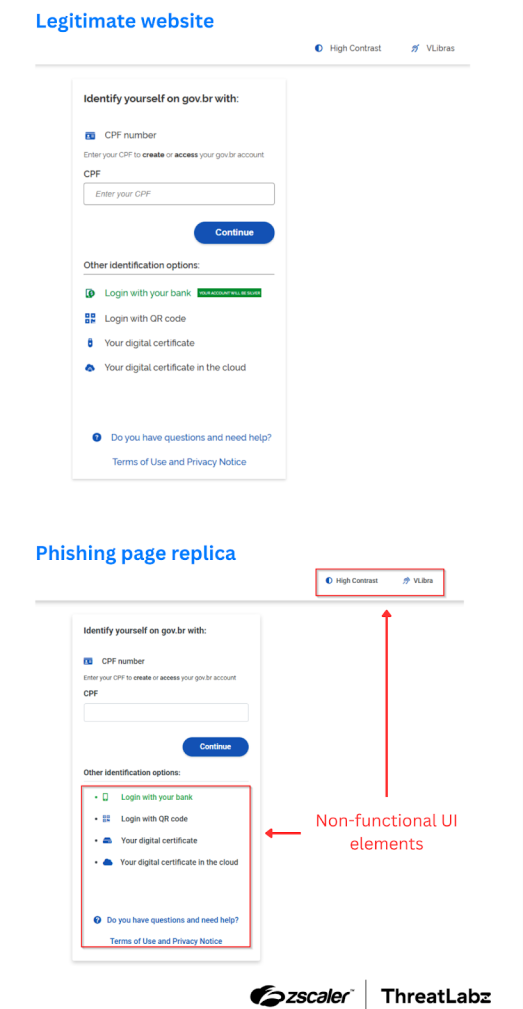

Các thành phần không hoạt động

Các trang web lừa đảo và trang web hợp pháp có giao diện tương tự nhau. Tuy nhiên, các trang lừa đảo bao gồm các thành phần giao diện người dùng (UI) không hoạt động, có nghĩa là đối với các trang web độc hại một số giao diện người dùng sẽ không thể click để truy cập được. Hình 7 so sánh giữa trang đăng nhập hợp pháp với lời nhắc đăng nhập của trang lừa đảo, làm nổi bật các thành phần UI không hoạt động.

Hình 7. So sánh trang web chính thức và trang web lừa đảo với các thành phần không thể click vào

Việc thiếu chức năng cho các thành phần tương tác là dấu hiệu rõ ràng của một trang lừa đảo, cho thấy các công cụ AI tạo ra đã sao chép bố cục trực quan nhưng không có các thành phần logic tương tác cơ bản.

Code độc hại

Phân tích của Zscaler về các tệp JavaScript đã phát hiện ra các chú thích code dường như được tạo tự động bởi các công cụ AI tạo sinh. Các chú thích cung cấp thông tin như “Trong quá trình triển khai thực tế, điều này sẽ thực hiện lệnh gọi API” sẽ xuất hiện trong code.

Các công cụ AI tạo sinh thường bao gồm chú thích code để giải thích mục đích của hàm, cho phép nhà phát triển dễ dàng hiểu và tiếp tục tích hợp sâu hơn. Những chú thích như vậy không thường thấy trong các bộ công cụ lừa đảo, nơi mà việc che giấu và tính gọn nhẹ là ưu tiên hàng đầu. Hơn nữa, những chú thích này cũng thường không xuất hiện trong code của môi trường sản xuất.

Tương tự như vậy, các tệp CSS của trang web bao gồm các bình luận có cấu trúc chặt chẽ, dường như được thiết kế để hoạt động như một mẫu dễ đọc cho nhà phát triển (tức là tác nhân đe dọa). Những bình luận này có thể được thấy trong ví dụ CSS như: /* Custom CSS for gov.br clone */, /* Base styling - Gov.br font stack */, /* Half circle element - Gov.br style */, /* Gov.br logo styling */,…

Xác thực API và thu thập dữ liệu theo giai đoạn

Các trang web lừa đảo sử dụng phương pháp thu thập dữ liệu theo giai đoạn và xác thực API để tăng cường sự hợp pháp. Chúng mô phỏng hành vi của các trang web chính thức bằng cách liên tục yêu cầu nạn nhân cung cấp thêm thông tin theo từng giai đoạn. Thông tin như mã CPF và địa chỉ của nạn nhân được thu thập và sau đó được xác thực bằng API do kẻ tấn công tạo ra. Toàn bộ quá trình này được thiết kế để đánh lừa nạn nhân.

Hình 8 hiển thị trang web lừa đảo của Sở Giao thông Brazil yêu cầu nạn nhân nhập số CPF và sau đó là thông tin cư trú của họ.

Hình 8. Ví dụ về trang web lừa đảo của Sở Giao thông Brazil yêu cầu CPF và địa chỉ của nạn nhân

Hình 9 cho thấy trang web lừa đảo giả mạo Bộ Giáo dục Brazil yêu cầu số CPF của nạn nhân.

Hình 9. Ví dụ về trang web lừa đảo của Bộ Giáo dục Brazil yêu cầu nạn nhân cung cấp CPF

Sau khi nạn nhân cung cấp số CPF, địa chỉ và thông tin cá nhân bổ sung, kẻ tấn công sẽ sử dụng lệnh gọi API để xác thực thông tin đã gửi. API truy xuất dữ liệu liên quan đến số CPF và tự động điền thông tin liên quan đến CPF vào web trang lừa đảo.

Theo nhận định của các nhà nghiên cứu, có khả năng kẻ tấn công ban đầu đã lấy được số CPF và thông tin người dùng thông qua các vụ vi phạm dữ liệu hoặc bằng cách lợi dụng các API công khai với khóa xác thực. Thông tin này sau đó được sử dụng để tăng độ tin cậy cho các nỗ lực lừa đảo của chúng.

Hình 10. Yêu cầu và phản hồi API của trang web lừa đảo để lấy CPF và một số thông tin của nạn nhân

Thanh toán bị đánh cắp qua Pix

Giai đoạn cuối cùng của các cuộc tấn công này yêu cầu “phí đăng ký bắt buộc” thông qua Pix, hệ thống thanh toán của Brazil. Bước này mô phỏng các thủ tục tiêu chuẩn của chính phủ, nhưng mục đích cuối cùng là đánh cắp tiền từ nạn nhân.

Hình 11 mô tả trang web lừa đảo của Sở Giao thông, yêu cầu nạn nhân gửi phí đăng ký là R$87,40 (~$16 USD) qua Pix.

.png)

Hình 11. Ví dụ về trang web lừa đảo mạo danh Sở Giao thông yêu cầu thanh toán qua Pix

Hình 12 mô tả trang web lừa đảo của Bộ Giáo dục Brazil yêu cầu nạn nhân thanh toán 87,40 R$ (~16 USD) qua Pix.

.png)

Hình 12. Ví dụ về trang lừa đảo mạo danh Bộ Giáo dục Brazil yêu cầu thanh toán qua Pix

KẾT LUẬN

Phân tích của của Zscaler nhấn mạnh các dấu hiệu cho thấy các cuộc tấn công này hiện đang lợi dụng các trang web lừa đảo được tạo ra bởi AI, sử dụng các công cụ như DeepSite AI và BlackBox AI.

Các trang web này được quảng bá thông qua công cụ tìm kiếm bằng cách đầu độc kết quả tìm kiếm để lừa đảo người truy cập. Mặc dù chiến dịch hiện đang đánh cắp một khoản tiền tương đối nhỏ từ nạn nhân, nhưng các cuộc tấn công tương tự có thể được sử dụng để gây ra thiệt hại lớn hơn nhiều. Các tổ chức có thể giảm thiểu rủi ro bằng cách đảm bảo các biện pháp thực hành tốt nhất cùng với việc triển khai kiến trúc Zero Trust để giảm thiểu bề mặt tấn công.