.jpg)

Trong khoảng thời gian hơn một năm, công ty đã chứng kiến mức tăng trưởng 67% theo năm về phần mềm độc hại nhắm vào các thiết bị di động, trong đó phần mềm gián điệp và Trojan ngân hàng là rủi ro phổ biến. Dữ liệu đo từ xa cho thấy các tác nhân đe dọa đang chuyển dịch từ lừa đảo thẻ truyền thống sang khai thác thanh toán di động thông qua hình thức phishing, smishing, SIM-swapping và lừa đảo thanh toán.

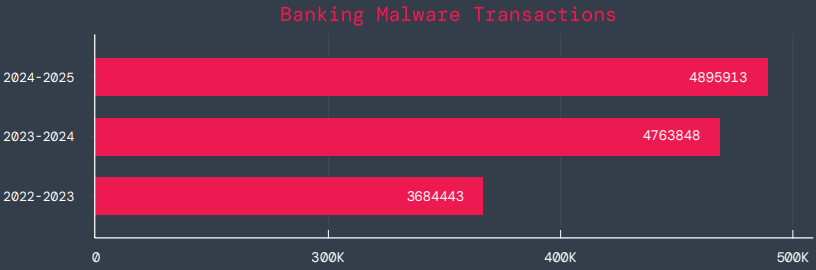

Các chuyên gia bảo mật của Zscaler cho biết: “Để thực hiện các cuộc tấn công này, tội phạm mạng triển khai Trojan cùng các ứng dụng độc hại được thiết kế để đánh cắp thông tin tài chính và thông tin đăng nhập”. Theo công ty, phần mềm độc hại nhắm vào ngân hàng đã tăng trưởng đáng kể trong ba năm qua, đạt 4,89 triệu giao dịch vào năm 2025. Tuy nhiên, tốc độ tăng trưởng chỉ là 3% trong giai đoạn quan sát, giảm so với mức 29% của năm trước.

Giao dịch Trojan ngân hàng bị ngăn chặn

So với năm ngoái, khi Zscaler phát hiện 200 ứng dụng độc hại trên Google Play, công ty hiện báo cáo phát hiện 239 ứng dụng độc hại trong cửa hàng Android chính thức với tổng số lượt tải xuống là 42 triệu. Một xu hướng đáng chú ý khác được ghi nhận trong cùng kỳ là sự gia tăng của phần mềm quảng cáo như mối đe dọa nổi bật nhất trong hệ sinh thái Android, hiện chiếm khoảng 69% tổng số lần phát hiện, gần gấp đôi so với năm ngoái.

Phần mềm gián điệp cũng ghi nhận mức tăng đáng kể là 220% so với cùng kỳ năm trước, trong đó các nhóm SpyNote, SpyLoan và BadBazaar được sử dụng để giám sát, tống tiền và đánh cắp danh tính là công cụ tấn công chính.

Xét về tác động địa lý, Ấn Độ, Mỹ và Canada chiếm 55% tổng số vụ tấn công. Zscaler cũng ghi nhận sự gia tăng đột biến các vụ tấn công nhắm vào Ý và Israel, từ 800% đến 4000% so với cùng kỳ năm trước.

.jpg)

Mười quốc gia bị ảnh hưởng nhiều nhất

Trong báo cáo thường niên, Zscaler nêu bật ba nhóm phần mềm độc hại có tác động đáng kể đến người dùng Android. Đầu tiên là Anatsa, một Trojan ngân hàng xâm nhập vào Google Play thông qua các ứng dụng năng suất/tiện ích và mỗi lần có tới hàng trăm nghìn lượt tải xuống. Mã độc này đã không ngừng phát triển kể từ khi được phát hiện vào năm 2020. Biến thể mới nhất có thể đánh cắp dữ liệu từ hơn 831 tổ chức tài chính, nền tảng tiền điện tử và các khu vực mới như Đức và Hàn Quốc.

Thứ hai là Android Void (Vo1d), một backdoor nhắm vào Android TV, đã lây nhiễm ít nhất 1,6 triệu thiết bị chạy các phiên bản Android Open Source Project (AOSP) lỗi thời, chủ yếu ở Ấn Độ và Brazil.

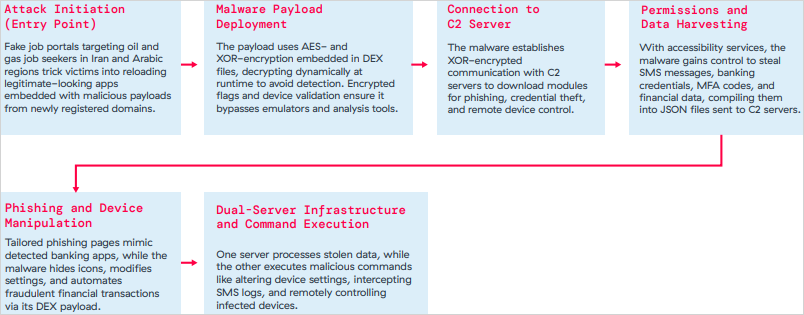

Thứ ba là Xnotice, một loại Trojan truy cập từ xa (RAT) mới trên Android nhắm vào những người tìm việc trong ngành dầu khí, đặc biệt là ở Iran và các khu vực nói tiếng Ả Rập.

Tổng quan về các cuộc tấn công Xnotice

Xnotice lây nhiễm qua các ứng dụng giả mạo là công cụ đăng ký xin việc hoặc đăng ký thi cử, phân phối thông qua các cổng thông tin việc làm giả mạo. Phần mềm độc hại nhắm vào thông tin đăng nhập ngân hàng thông qua lớp phủ, mã xác thực đa yếu tố (MFA), tin nhắn SMS và cũng có thể chụp ảnh màn hình.

Để bảo vệ khỏi các mối đe dọa phần mềm độc hại trên Android, ngay cả từ Google Play, người dùng được khuyến nghị nên áp dụng các bản cập nhật bảo mật, chỉ tin tưởng các nhà phát hành có uy tín, từ chối/vô hiệu hóa quyền Trợ năng, tránh tải xuống các ứng dụng không cần thiết và thường xuyên quét Play Protect.

Báo cáo của Zscaler cũng bao gồm các xu hướng liên quan đến thiết bị IoT, trong đó nhấn mạnh router vẫn là mục tiêu bị nhắm đến nhiều nhất trong năm nay. Tin tặc đã khai thác lỗ hổng command injection để thêm router vào mạng botnet hoặc biến chúng thành proxy để phát tán mã độc.

Hầu hết các cuộc tấn công IoT xảy ra ở Mỹ, các nạn nhân tiếp theo ở Hồng Kông, Đức, Ấn Độ và Trung Quốc như những điểm nóng mới nổi, cho thấy kẻ tấn công nhắm mục tiêu vào các thiết bị trên phạm vi địa lý rộng hơn. Công ty an ninh mạng khuyến nghị các tổ chức triển khai công nghệ Zero Trust cho các mạng quan trọng, đồng thời tăng cường bảo mật cho các cổng IoT và di động bằng cách theo dõi các bất thường cũng như bổ sung biện pháp bảo vệ firmware.

Ngoài ra, biện pháp phòng thủ cho điểm cuối di động phải bao gồm kiểm tra lưu lượng SIM-level để phát hiện bất thường, bảo vệ chống lại các cuộc tấn công lừa đảo và chính sách kiểm soát ứng dụng nghiêm ngặt.