Qualys cho biết trong một báo cáo: “Các chiến dịch tự động này khai thác các lỗ hổng CVE đã biết và cấu hình đám mây không phù hợp để kiểm soát các hệ thống bị rò rỉ và mở rộng mạng lưới Botnet”.

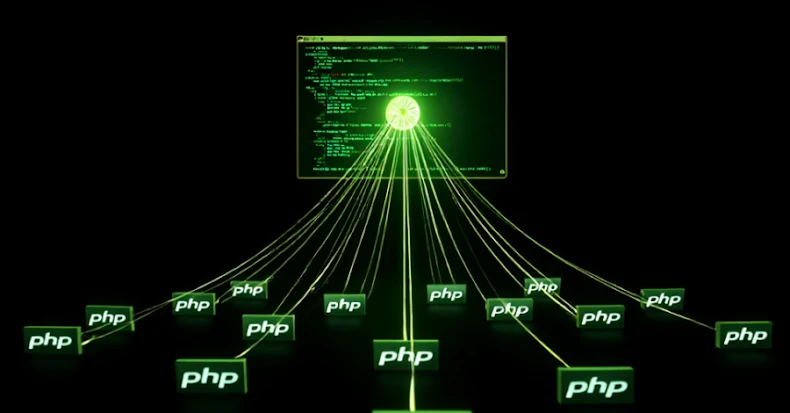

Các nhà nghiên cứu lý giải máy chủ PHP đã nổi lên là mục tiêu nổi bật nhất của các cuộc tấn công này, do việc sử dụng rộng rãi các hệ thống quản lý nội dung như WordPress và Craft CMS. Điều này tạo ra một bề mặt tấn công lớn vì nhiều triển khai PHP có thể gặp phải lỗi cấu hình, plugin và theme lỗi thời, cũng như lưu trữ tệp không an toàn.

Một số điểm yếu nổi bật trong các framework PHP đã bị các tác nhân đe dọa khai thác bao gồm các lỗ hổng thực thi mã từ xa sau: CVE-2017-9841 (ảnh hưởng đến PHPUnit), CVE-2021-3129 (ảnh hưởng đến Laravel) và CVE-2022-47945 (ảnh hưởng đến ThinkPHP Framework).

Các nhà nghiên cứu cho biết họ cũng đã quan sát thấy những nỗ lực khai thác liên quan đến việc sử dụng chuỗi truy vấn “/?XDEBUG_SESSION_START=phpstorm” trong các yêu cầu HTTP GET, để bắt đầu phiên gỡ lỗi Xdebug với môi trường phát triển tích hợp (IDE) như PhpStorm.

Qualys giải thích: “Nếu Xdebug vô tình được kích hoạt trong môi trường product, kẻ tấn công có thể sử dụng các phiên này để tìm hiểu sâu hơn về hành vi của ứng dụng hoặc trích xuất dữ liệu nhạy cảm”.

Ngoài ra, các tác nhân đe dọa vẫn đang tiếp tục tìm kiếm thông tin đăng nhập, khóa API và token truy cập trong các máy chủ tiếp xúc với Internet để kiểm soát các hệ thống dễ bị tấn công, cũng như lợi dụng các lỗ hổng bảo mật đã biết trong các thiết bị IoT để biến chúng thành mạng Botnet. Những lỗ hổng này bao gồm: CVE-2022-22947 - Lỗ hổng thực thi mã từ xa trong Spring Cloud Gateway; CVE-2024-3721 - Lỗ hổng tiêm lệnh trong TBK DVR-4104 và DVR-4216; Một lỗi cấu hình trong DVR MVPower TV-7104HE, cho phép người dùng chưa xác thực thực hiện các lệnh hệ thống tùy ý thông qua yêu cầu HTTP GET.

Qualys cho biết thêm, hoạt động rà quét thường bắt nguồn từ các cơ sở hạ tầng đám mây như Amazon Web Services (AWS), Google Cloud, Microsoft Azure, Digital Ocean và Akamai Cloud, minh họa cách các tác nhân đe dọa đang lạm dụng các dịch vụ hợp pháp để trục lợi trong khi che giấu nguồn gốc thực sự của chúng.

“Các tin tặc ngày nay không cần phải quá tinh vi mới có thể hoạt động hiệu quả. Với các bộ công cụ khai thác, framework Botnet và công cụ quét phổ biến, ngay cả những kẻ tấn công cấp thấp cũng có thể gây ra thiệt hại đáng kể”, báo cáo lưu ý.

Để bảo vệ trước mối đe dọa này, người dùng được khuyến nghị nên cập nhật thiết bị của mình, xóa các công cụ phát triển và gỡ lỗi trong môi trường product, bảo mật secret bằng AWS Secrets Manager hoặc HashiCorp Vault, đồng thời hạn chế quyền truy cập công khai vào cơ sở hạ tầng đám mây.

James Maude, Giám đốc công nghệ tại Công ty bảo mật phần mềm BeyondTrust, cho biết: “Mặc dù trước đây Botnet có liên quan đến các cuộc tấn công DDoS quy mô lớn và các vụ lừa đảo khai thác tiền điện tử, nhưng trong bối cảnh các mối đe dọa bảo mật danh tính, chúng tôi nhận thấy chúng đang đảm nhận vai trò mới trong hệ sinh thái này”.

Maude nhấn mạnh, việc truy cập vào một mạng lưới rộng lớn các router và địa chỉ IP của chúng có thể cho phép kẻ tấn công thực hiện các cuộc tấn công credential stuffing và password spray trên quy mô lớn. Botnet cũng có thể tránh được các biện pháp kiểm soát định vị địa lý bằng cách đánh cắp thông tin đăng nhập của người dùng hoặc chiếm quyền điều khiển phiên duyệt web, sau đó sử dụng một node Botnet gần vị trí thực tế của nạn nhân, thậm chí có thể sử dụng cùng một ISP với nạn nhân để tránh các phát hiện đăng nhập hoặc chính sách truy cập bất thường.