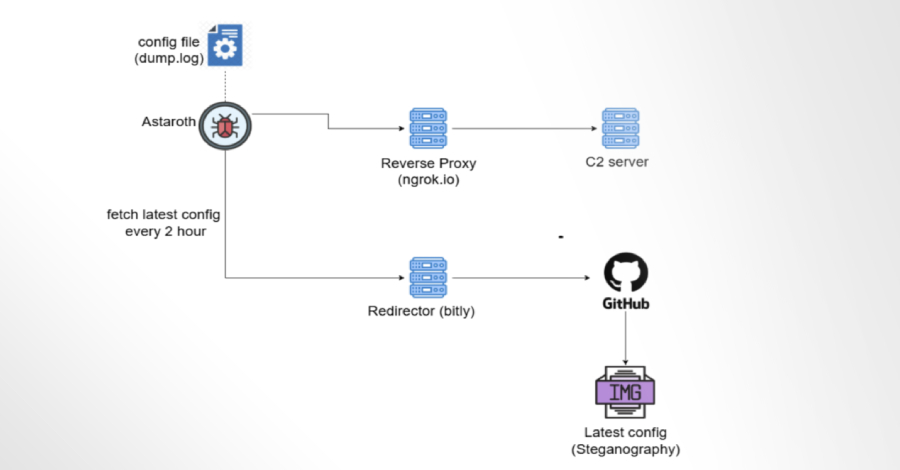

Các nhà nghiên cứu Harshil Patel và Prabudh Chakravorty của McAfee cho biết: “Thay vì chỉ dựa vào các máy chủ điều khiển và ra lệnh (C2) truyền thống có thể bị đánh sập, những kẻ tấn công đang tận dụng kho lưu trữ GitHub để lưu trữ cấu hình phần mềm độc hại. Khi cơ quan thực thi pháp luật hoặc các nhà nghiên cứu bảo mật đóng cửa cơ sở hạ tầng C2, Astaroth chỉ cần lấy cấu hình mới từ GitHub và tiếp tục hoạt động”.

Theo McAfee, hoạt động này chủ yếu tập trung vào Brazil, mặc dù phần mềm độc hại này được biết là nhắm mục tiêu vào nhiều quốc gia khác nhau ở Mỹ Latinh, bao gồm Mexico, Uruguay, Argentina, Paraguay, Chile, Bolivia, Peru, Ecuador, Colombia, Venezuela và Panama.

Chuỗi lây nhiễm

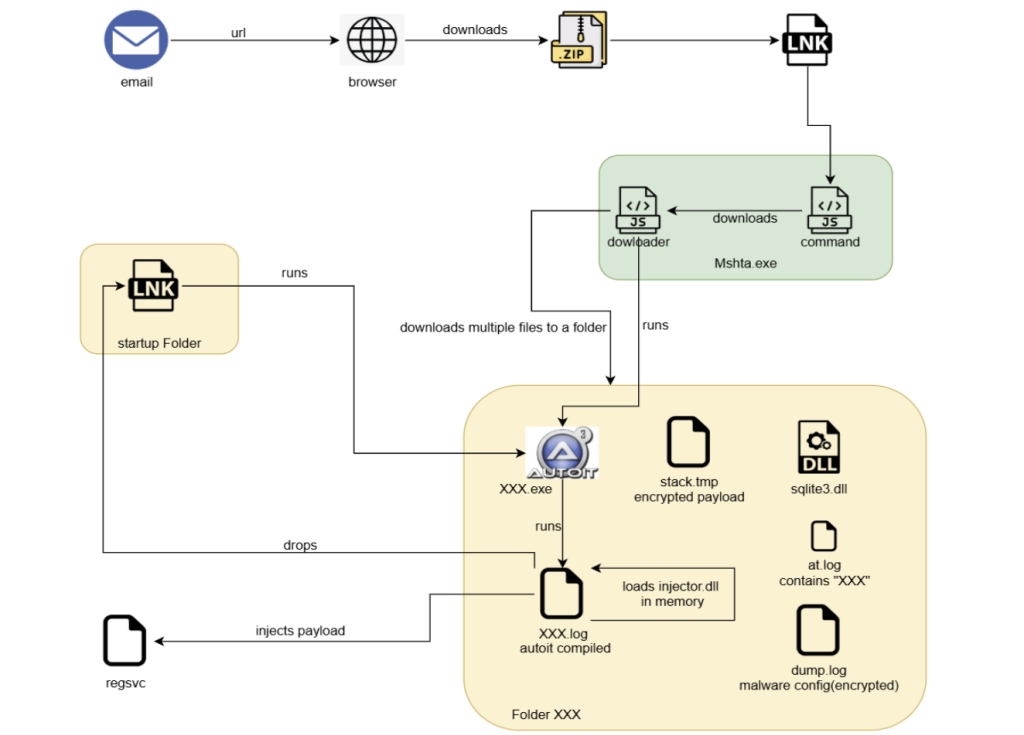

Trước đó, vào tháng 7 và tháng 10/2024, Google và Trend Micro đều đã cảnh báo về các cụm mối đe dọa có tên là PINEAPPLE và Water Makara, sử dụng email lừa đảo để phát tán phần mềm độc hại. Chuỗi tấn công mới nhất cũng không có gì khác biệt ở chỗ nó cũng bắt đầu bằng một email lừa đảo có chủ đề DocuSign chứa liên kết tải xuống tệp nén Windows shortcut (LNK). Khi người dùng mở tệp này ra, Astaroth sẽ tự động cài đặt âm thầm trên máy chủ bị xâm phạm.

Tệp LNK chứa JavaScript được mã hóa, chịu trách nhiệm bổ sung JavaScript từ máy chủ bên ngoài. Về phần mình, mã JavaScript mới này sẽ tải xuống một số tệp từ một trong những máy chủ mã hóa cứng được chọn ngẫu nhiên, bao gồm một tập lệnh AutoIt thực thi bởi payload JavaScript nhằm chạy shellcode. Tiếp theo, shellcode tải DLL dựa trên Delphi để giải mã và đưa phần mềm độc hại Astaroth vào tiến trình RegSvc.exe mới tạo.

Astaroth là một phần mềm độc hại Delphi được thiết kế để theo dõi các lượt truy cập của nạn nhân vào các trang web ngân hàng hoặc tiền điện tử, từ đó đánh cắp thông tin đăng nhập của họ bằng cách sử dụng keylogging. Thông tin thu thập được sẽ được truyền đến kẻ tấn công thông qua reverse proxy Ngrok.

Cơ sở hạ tầng C2

Phần mềm độc hại thực hiện điều này bằng cách kiểm tra cửa sổ chương trình đang hoạt động của trình duyệt mỗi giây, xem có trang web liên quan đến ngân hàng nào đang mở hay không. Nếu đáp ứng các điều kiện này, Astaroth sẽ móc nối các sự kiện để ghi lại thao tác bàn phím. Một số trang web bị nhắm mục tiêu như: caixa.gov[.]br, safra.com[.]br, itau.com[.]br, bancooriginal.com[.]br, santandernet.com[.]br,…

Đáng chú ý, Astaroth cũng được trang bị khả năng chống phân tích và tự động tắt nếu phát hiện trình giả lập, trình gỡ lỗi và các công cụ như QEMU Guest Agent, HookExplorer, IDA Pro, ImmunityDebugger, PE Tools, WinDbg và Wireshark.

Tính năng lưu trữ trên máy chủ được thiết lập bằng cách nhúng một tệp LNK vào thư mục Windows Startup, chạy tập lệnh AutoIT để tự động thực thi mã độc khi hệ thống khởi động lại. McAfee cho biết: “Astaroth sử dụng GitHub để cập nhật cấu hình khi máy chủ C2 không thể truy cập, bằng cách lưu trữ hình ảnh trên GitHub, sử dụng kỹ thuật steganography để ẩn thông tin này”.

Với phương pháp này, phần mềm độc hại lợi dụng một nền tảng hợp pháp để lưu trữ các tệp cấu hình và biến nó thành một cơ sở hạ tầng sao lưu linh hoạt khi các máy chủ C2 chính gặp sự cố, chẳng hạn như bị các lực lượng thực thi pháp luật đánh sập hoặc thu giữ.