ĐIỂM TIN TRONG NƯỚC

Phát động giải thưởng “Sản phẩm công nghệ số Make in Viet Nam” năm 2025

Sáng 4/9, tại họp báo thường kỳ tháng 8/2025, Bộ KH&CN phối hợp với Liên đoàn Thương mại và Công nghiệp Việt Nam (VCCI) phát động giải thưởng “Sản phẩm công nghệ số Make in Viet Nam” năm 2025. Đặc biệt, Giải thưởng sản phẩm công nghệ số Make in Viet Nam năm nay lần đầu tôn vinh các sản phẩm công nghệ số chiến lược.

Theo ông Nguyễn Khắc Lịch, Cục trưởng Cục Công nghiệp công nghệ thông tin, Bộ KH&CN, Make in Viet Nam năm 2025 sẽ tôn vinh các sản phẩm công nghệ số xuất sắc, mang tự hào trí tuệ Việt Nam, thúc đẩy chuyển đổi số toàn dân, toàn diện, toàn trình để tăng tốc bứt phá phát triển kinh tế số, số hóa các ngành kinh tế, tạo bước nhảy vọt về năng suất, chất lượng, hiệu quả và sức cạnh tranh của nền kinh tế.

Cảnh báo chiêu trò lừa đảo dưới hình thức “Thi toán Timo”

Ngày 4/9, Công an thành phố Đà Nẵng cho biết, trên mạng xã hội thời gian qua xuất hiện một fanpage mang tên “Thi Toán Timo”, thu hút sự quan tâm và tham gia của đông đảo người dùng. Tuy nhiên, đằng sau đó là một chiêu trò lừa đảo được tổ chức khá tinh vi. Đặc biệt đối tượng được giới thiệu để mời gọi người dân vào nhóm chat còn mạo danh là cộng tác viên của Đài Truyền hình Việt Nam.

Công an thành phố Đà Nẵng khuyến cáo người dân cần cẩn trọng với các cuộc thi trực tuyến khi yêu cầu đóng phí qua chuyển khoản, đồng thời, nên xác minh thông tin từ nguồn chính thống trước khi tham gia. Tuyệt đối không làm theo yêu cầu, hướng dẫn của các đối tượng, không thực hiện giao dịch chuyển tiền và cung cấp các thông tin cá nhân.

Khai trương Hệ thống giám sát và phát hiện nhiễu thông tin di động iSpectra

Ngày 4/9 tại Hà Nội, Cục Tần số vô tuyến điện, Bộ KH&CN đã tổ chức Lễ Khai trương Hệ thống giám sát và phát hiện nhiễu thông tin di động iSpectra. Theo kết quả thử nghiệm trong 3 tháng, hệ thống đã phát hiện 600 vụ nhiễu, tăng gấp đôi so với khi không dùng. Khi ứng dụng tại một nhà mạng, hệ thống được ghi nhận giúp giảm 30% tỷ lệ rớt cuộc gọi do nhiễu.

Về khả năng kết nối đến các hệ thống khác, ngoài hệ thống trạm của các nhà mạng, iSpectra sẽ được thông minh hóa, áp dụng công nghệ trí tuệ nhân tạo (AI) và học máy phân tích chuyên sâu với khối lượng dữ liệu lớn hơn để dự đoán thiết bị gây nhiễu và khoanh vùng vị trí nguồn nhiễu.

ĐIỂM TIN QUỐC TẾ

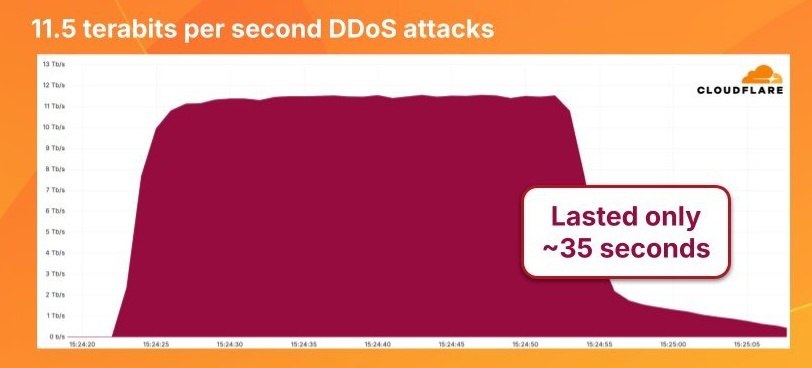

Cloudflare ngăn chặn cuộc tấn công DDoS lớn nhất được ghi nhận với 11,5 Tbps

Ngày 02/9, Cloudflare cho biết đã ngăn chặn thành công cuộc tấn công từ chối dịch vụ phân tán (DDoS) lớn nhất từng được ghi nhận, ở mức 11,5 Tbps (terabit mỗi giây).

Biểu đồ tấn công DDoS

Theo đó, Cloudflare chia sẻ rằng đây là kiểu tấn công UDP Flood, chủ yếu bắt nguồn từ cơ sở hạ tầng Google Cloud và kéo dài khoảng 35 giây. “Hệ thống phòng thủ của Cloudflare đã hoạt động hết công suất. Trong vài tuần qua, chúng tôi đã tự động ngăn chặn hàng trăm cuộc tấn công DDoS, với các đợt tấn công lớn nhất đạt đỉnh điểm 5,1 Bpps và 11,5 Tbps”, công ty cho biết.

Cloudflare bị xâm phạm dữ liệu trong cuộc tấn công chuỗi cung ứng Salesloft Drift

Cloudflare là công ty mới nhất bị ảnh hưởng trong chuỗi vi phạm Salesloft Drift gần đây. Ngày 02/9, Cloudflare tiết lộ rằng những kẻ tấn công đã truy cập vào một phiên bản Salesforce mà họ sử dụng để quản lý khách hàng nội bộ và hỗ trợ người dùng, trong đó có 104 mã token API của Cloudflare.

Trong một động thái mới nhất, gã khổng lồ cung cấp dịch vụ Internet đã thay đổi 104 token do nền tảng Cloudflare phát hành bị đánh cắp trong vụ vi phạm, mặc dù vẫn chưa phát hiện ra bất kỳ hoạt động đáng ngờ nào liên quan đến các token này.

Mức độ nghiêm trọng của lỗ hổng API Argo CD làm rò rỉ thông tin đăng nhập kho lưu trữ

Lỗ hổng Argo CD cho phép các mã thông báo có quyền truy cập vào điểm cuối API và truy xuất thông tin xác thực kho lưu trữ liên quan đến dự án. Lỗ hổng được theo dõi với mã định danh CVE-2025-55190 (điểm CVSS: 10.0), cho phép bỏ qua các cơ chế cô lập được sử dụng để bảo vệ thông tin định danh nhạy cảm. Những kẻ tấn công nắm giữ những thông tin xác thực đó có thể sử dụng chúng để sao chép codebases và chèn tệp manifests độc hại.

Amazon phá vỡ chiến dịch tấn công mạng nhắm vào người dùng Microsoft

Amazon đã ngăn chặn chiến dịch tấn công của các tin tặc Nga nhắm vào người dùng Microsoft thông qua các trang web bị xâm nhập, chuyển hướng các nạn nhân đến cơ sở hạ tầng độc hại.

Được cho là do nhóm gián điệp mạng Midnight Blizzard (hay còn được gọi là APT29, Cozy Bear, the Dukes và Yttrium) thực hiện, các cuộc tấn công này tập trung vào việc thu thập thông tin xác thực và tình báo. Các tin tặc Midnight Blizzard đã xâm phạm các trang web hợp pháp và chèn mã JavaScript để chuyển hướng người truy cập đến các tên miền độc hại, chẳng hạn như findcloudflare[.]com, mạo danh trang xác minh Cloudflare.

Chiến dịch ZipLine phát tán phần mềm độc hại MixShell

Theo báo cáo của hãng bảo mật CheckPoint, các công ty sản xuất tại Mỹ đã bị nhắm mục tiêu trong một chiến dịch tinh vi mang tên ZipLine, trong đó kẻ tấn công sử dụng các tương tác kinh doanh có vẻ hợp pháp để phát tán phần mềm độc hại tùy chỉnh có tên MixShell. Kẻ tấn công thiết lập các tên miền giả mạo dưới tên các công ty hợp pháp và trao đổi email với nạn nhân trong nhiều tuần trước khi phát tán phần mềm độc hại.

Vi phạm dữ liệu Vital Imaging ảnh hưởng đến 260.000 cá nhân

Trung tâm chẩn đoán hình ảnh Vital Imaging mới đây xác nhận bị xâm phạm dữ liệu ảnh hưởng đến thông tin và sức khỏe của khoảng 260.000 cá nhân. Vụ việc được phát hiện vào tháng 2/2025 và cuộc điều tra đang được tiến hành nhằm xác định cụ thể những tác nhân bị ảnh hưởng và loại dữ liệu nào đã bị xâm phạm.

Google nhận án phạt 325 triệu Euro

Ngày 01/9, Cơ quan bảo vệ dữ liệu Pháp (CNIL) đã phạt Google 325 triệu Euro (380 triệu USD), vì hiển thị quảng cáo trong email của người dùng mà không có sự đồng ý của họ, cũng như đặt cookie khi tạo tài khoản Google mà không có sự đồng ý hợp lệ của người dùng Pháp. Điều này vi phạm quy định GDPR và Chỉ thị về Quyền riêng tư điện tử của Liên minh châu Âu (EU).

Bridgestone bị nhắm mục tiêu trong cuộc tấn công mạng

Gã khổng lồ sản xuất phụ tùng xe hơi Bridgestone Americas đã bị nhắm mục tiêu trong một cuộc tấn công mạng, ảnh hưởng đến một số nhà máy sản xuất. Cuộc điều tra của công ty vẫn đang được tiến hành, nhưng chưa tìm thấy bất kỳ bằng chứng nào cho thấy dữ liệu khách hàng bị xâm phạm. Bridgestone trước đây đã từng bị nhắm mục tiêu trong một cuộc tấn công mã độc tống tiền, nhưng dường như không có nhóm tin tặc nào nhận trách nhiệm về vụ việc mới nhất này.

Lỗ hổng SAP S/4HANA gần đây bị khai thác trong các cuộc tấn công

Ngày 4/9, nhà cung cấp giải pháp bảo mật SecurityBridge cảnh báo lỗ hổng SAP S/4HANA mới được vá CVE-2025-42957 hiện đang bị khai thác trên thực tế. Theo các nhà nghiên cứu, lỗ hổng này có thể cho phép kẻ tấn công có đặc quyền thấp thực thi mã tùy ý và kiểm soát hoàn toàn hệ thống SAP bị ảnh hưởng.

Tin tặc khai thác lỗ hổng zero-day của Sitecore để phát tán backdoor WeepStell

Các nhà nghiên cứu của công ty an ninh mạng Mandiant (Mỹ) cho biết, tin tặc đã khai thác lỗ hổng zero-day CVE-2025-53690 trong một số sản phẩm CMS Sitecore trước đây. Theo đó, những kẻ tấn công nhắm vào điểm cuối “/sitecore/blocked.aspx”, chứa trường ViewState chưa được xác thực và thực thi mã từ xa trong tài khoản IIS NETWORK SERVICE, bằng cách khai tahsc CVE-2025-53690, từ đó phát tán WeepStell, một backdoor trinh sát thu thập thông tin hệ thống, quy trình, ổ đĩa và mạng, ngụy trang quá trình truyền dữ liệu ra ngoài dưới dạng phản hồi ViewState tiêu chuẩn.

Các bản cập nhật Windows gần đây gây ra sự cố cài đặt ứng dụng

Ngày 3/9, Microsoft cho biết các bản cập nhật bảo mật tháng 8/2025 đang kích hoạt các lời nhắc Kiểm soát tài khoản người dùng (UAC), đáng chú ý là sự cố cài đặt ứng dụng đối với tài khoản không phải là quản trị viên trên tất cả các phiên bản Windows được hỗ trợ.

Một cải tiến về bảo mật đã được đưa vào bản vá Windows tháng 8/2025 (KB5063878) và các bản cập nhật sau đó để thực thi yêu cầu UAC, nhắc nhở người dùng nhập thông tin đăng nhập của quản trị viên khi thực hiện sửa chữa Windows Installer (MSI) và các hoạt động liên quan. Nếu chạy một ứng dụng khởi tạo thao tác sửa chữa MSI mà không hiển thị giao diện UI, ứng dụng sẽ không thành công và hiển thị thông báo lỗi. Ví dụ, việc cài đặt và chạy Office Professional Plus 2010 với quyền người dùng sẽ không thành công và hiển thị lỗi 1730 trong quá trình cấu hình”, Microsoft giải thích.

Google vá các lỗ hổng Android bị khai thác tích cực trong bản cập nhật tháng 9

Google đã phát hành bản cập nhật bảo mật tháng 9 dành cho các thiết bị Android, giải quyết tổng cộng 84 lỗ hổng bảo mật, bao gồm 02 lỗ hổng đang bị khai thác tích cực. Các lỗ hổng được phát hiện là bị khai thác trong các cuộc tấn công zero-day lần lượt là: CVE-2025-38352 và CVE-2025-48543.

.jpeg)

Theo Google, CVE-2025-38352 là loại lỗ hổng Race Condition trong bộ đếm CPU POSIX timer, cho phép gián đoạn việc dọn dẹp các tác vụ và gây ra sự cố với kernel, có khả năng dẫn đến từ chối dịch vụ và leo thang đặc quyền. Mặt khác, CVE-2025-48543 ảnh hưởng đến Android Runtime, nơi các ứng dụng Java/Kotlin và dịch vụ hệ thống thực thi. Lỗ hổng này có khả năng cho phép ứng dụng độc hại vượt qua các hạn chế của sandbox và truy cập các chức năng hệ thống cấp cao hơn.

Tin tặc lợi dụng Grok AI của X để phát tán các liên kết độc hại

Chatbot Grok, một chatbot AI thế hệ mới của X, đã bị các tin tặc lợi dụng để dụ người dùng truy cập vào trang web của chúng. Theo phát hiện của nhà nghiên cứu bảo mật Nati Tal, các tác nhân đe dọa đang lách lệnh cấm liên kết trong các bài đăng được quảng cáo của X, bằng cách thêm liên kết vào trường metadata “From:” của bài đăng. Sau đó, chúng trả lời bài đăng đó bằng cách hỏi Grok “Video này đến từ đâu?”, kết quả là chatbot sẽ trả lời bằng một liên kết có thể nhấp vào dẫn đến trang web của tội phạm mạng.

Tin tặc sử dụng công cụ HexStrike-AI mới để nhanh chóng khai thác lỗ hổng n-day

Tin tặc có xu hướng ngày càng sử dụng nhiều hơn một nền tảng bảo mật tấn công mới hỗ trợ AI có tên là HexStrike-AI, để khai thác các lỗ hổng n-day gần đây. Hoạt động này được báo cáo bởi CheckPoint Research, các nhà nghiên cứu đã quan sát thấy nhiều cuộc trò chuyện đáng kể trên dark web xung quanh HexStrike-AI, liên quan đến việc sử dụng các lỗ hổng Citrix mới được tiết lộ, bao gồm CVE-2025-7775, CVE-2025-7776 và CVE-2025-8424.

HexStrike-AI là một công cụ red team hợp pháp do nhà nghiên cứu Muhammad Osama phát triển, cho phép tích hợp các tác nhân AI để tự động chạy hơn 150 công cụ bảo mật nhằm mục đích kiểm tra xâm nhập tự động và phát hiện lỗ hổng.

Công ty dịch vụ tài chính Wealthsimple tiết lộ vụ vi phạm dữ liệu

Wealthsimple, một dịch vụ quản lý đầu tư trực tuyến hàng đầu của Canada, đã tiết lộ một vụ vi phạm dữ liệu, sau khi những kẻ tấn công đánh cắp dữ liệu cá nhân của một số khách hàng trong một sự cố gần đây. Công ty đã thông báo cho những khách hàng bị ảnh hưởng qua email, đồng thời khuyến cáo bảo mật tài khoản bằng xác thực hai yếu tố, không sử dụng lại mật khẩu cũ và luôn cảnh giác với các nỗ lực lừa đảo tiềm ẩn mạo danh Whealthsimple.

Tin tặc APT28 triển khai backdoor NotDoor nhắm vào các quốc gia thành viên NATO

Tin tặc APT28 được cho là “tác giả” của một backdoor mới trên Microsoft Outlook có tên là NotDoor, được sử dụng trong các cuộc tấn công nhắm vào nhiều công ty từ nhiều lĩnh vực khác nhau tại các quốc gia thành viên Tổ chức Hiệp ước Bắc Đại Tây Dương (NATO).

Theo công ty an ninh mạng S2 Grupo (Tây Ban Nha), NotDoor là một macro VBA dành cho Outlook nhằm theo dõi các email đến để tìm một từ khóa kích hoạt cụ thể. Khi phát hiện một email như vậy, nó cho phép kẻ tấn công đánh cắp dữ liệu, tải tệp lên và thực thi các lệnh trên máy tính của nạn nhân.

Tin tặc Iran sử dụng email lừa đảo nhắm vào các nhà ngoại giao

Một nhóm tin tặc Iran đã phát động chiến dịch lừa đảo qua thư điện tử nhắm vào các đại sứ quán, lãnh sự quán ở châu Âu và các khu vực khác trên thế giới. Công ty an ninh mạng Dream (Israel) đã quy kết hoạt động này bởi nhóm Homeland Justice thực hiện.

Chuỗi tấn công bao gồm việc sử dụng email lừa đảo có chủ đề liên quan đến căng thẳng địa chính trị giữa Iran và Israel, để gửi một tệp Microsoft Word độc hại, khi mở ra, sẽ yêu cầu người nhận “Enable Content” để thực thi macro Visual Basic for Applications (VBA) được nhúng, macro này chịu trách nhiệm triển khai phần mềm độc hại.

CISA bổ sung lỗ hổng TP-Link mới vào danh mục KEV

Ngày 02/9, Cơ quan An ninh mạng và Cơ sở hạ tầng Mỹ (CISA) đã thêm một lỗ hổng bảo mật nghiêm trọng ảnh hưởng đến Bộ mở rộng Wifi Ranger TP-Link TL-WA855RE vào danh mục Lỗ hổng khai thác đã biết (KEV), trích dẫn bằng chứng về việc khai thác đang diễn ra. Theo đó, lỗ hổng CVE-2020-24363 (điểm CVSS: 8,8), liên quan đến trường hợp thiếu xác thực có thể bị lợi dụng để có quyền truy cập cao hơn vào thiết bị dễ bị tấn công.

Cảnh báo về backdoor MystRodX sử dụng DNS và ICMP để thu thập dữ liệu

Mới đây, các nhà nghiên cứu của công ty an ninh mạng QiAnXin (Trung Quốc) đã tiết lộ một backdoor mới có tên là MystRodX, với với nhiều tính năng để thu thập dữ liệu nhạy cảm từ các hệ thống bị xâm phạm. MystRodX là một backdoor được biên dịch bằng C++, hỗ trợ các tính năng như quản lý tệp, chuyển tiếp cổng, reverse shell và quản lý socket. So với các backdoor thông thường, MystRodX nổi bật về khả năng ẩn mình và tính linh hoạt.

Cảnh sát phá vỡ Streameast: Mạng lưới phát trực tuyến thể thao bất hợp pháp lớn nhất thế giới

Liên minh Sáng tạo và Giải trí (ACE) và chính quyền Ai Cập đã đóng cửa Streameast, một mạng lưới phát trực tiếp thể thao bất hợp pháp lớn nhất thế giới và bắt giữ hai người bị cáo buộc có liên quan đến hoạt động này. Hiện tại, 80 tên miền trước đây thuộc về Streameast hiện được chuyển hướng đến trang web “Watch Legally” của ACE, nơi chứa các liên kết đến các nền tảng lưu trữ nội dung hợp pháp.

Gã khổng lồ SaaS Workiva tiết lộ vụ vi phạm dữ liệu sau cuộc tấn công của Salesforce

Workiva, nhà cung cấp dịch vụ SaaS (phần mềm dưới dạng dịch vụ) hàng đầu trên nền tảng đám mây, đã thông báo đến khách hàng rằng những kẻ tấn công đã truy cập vào hệ thống quản lý CRM của bên thứ ba và đánh cắp một số dữ liệu của họ. Theo thông báo qua email, những kẻ tấn công đã đánh cắp một số thông tin liên hệ kinh doanh hạn chế, bao gồm họ tên, địa chỉ email, số điện thoại và nội dung phiếu hỗ trợ.

Google xác nhận những tuyên bố về cảnh báo bảo mật nghiêm trọng của Gmail là sai sự thật

Ngày 01/9, Google đã chính thức bác bỏ những báo cáo lan truyền về việc công ty cảnh báo tất cả người dùng Gmail đặt lại mật khẩu do vụ vi phạm dữ liệu gần đây cũng ảnh hưởng đến một số tài khoản Workspace, đồng thời khẳng định các biện pháp bảo vệ của Gmail rất mạnh mẽ và hiệu quả, những tuyên bố như vậy là hoàn toàn sai sự thật.

Gã khổng lồ công nghệ lưu ý rằng hơn 99,9% các cuộc tấn công lừa đảo và phần mềm độc hại đều bị chặn bởi hệ thống bảo mật của Gmail, khuyến cáo người dùng chuyển sang sử dụng mã khóa để đảm bảo tài khoản của họ không bị chiếm đoạt ngay cả khi thông tin đăng nhập bị đánh cắp.