Các nhà nghiên cứu tại SRLabs đã phát hành một bộ giải mã có tên gọi Black Basta Buster bao gồm một tập hợp các tập lệnh python hỗ trợ người dùng có thể giải mã các tệp trong nhiều tình huống khác nhau. Black Basta Buster có thể phát hiện ra keystream ChaCha để mã hóa một tệp XOR sử dụng bởi mã độc tống tiền Black Basta.

Bộ giải mã cho phép các nạn nhân của mã độc tống tiền Black Basta từ thời điểm tháng 11/2022 đến nay có khả năng khôi phục miễn phí các tệp tin của họ. Tuy nhiên, các nhà phát triển của Black Basta đã khắc phục vấn đề này trong quy trình mã hóa vào cuối tháng 12/2023 nhằm ngăn chặn kỹ thuật giải mã này.

Tuy nhiên, các nhà nghiên cứu lưu ý, việc tệp bị mã hóa có thể được khôi phục hoàn toàn hay một phần tùy thuộc vào kích thước của tệp. Đối với những tệp có kích thước dưới 5.000 byte thì việc khôi phục là không thể, trong khi các tệp từ 5.000 byte đến 1 GB thì hoàn toàn có thể phục hồi. Đối với các tệp lớn hơn 1 GB, 5.000 byte đầu tiên sẽ bị mất nhưng phần còn lại có thể được khôi phục.

Khi Black Basta mã hóa một tệp, nó sẽ XOR nội dung bằng 64 byte keystream được tạo bằng thuật toán XChaCha20. Tuy nhiên, khi sử dụng Stream Cipher để mã hóa một tệp có byte chỉ chứa số 0, chính khóa XOR sẽ được ghi vào tệp, cho phép truy xuất khóa mã hóa.

Theo ông Michael Gillespie, nhà sáng lập ID Ransomware (trang web miễn phí giúp nạn nhân có thể xác định bị nhiễm mã độc tống tiền nào) của nhóm bảo mật MalwareHunterTeam chia sẻ rằng, mã độc tống tiền Black Basta tồn tại một lỗi là bắt buộc phải sử dụng lại cùng một keystream trong quá trình mã hóa, do đó khiến tất cả các khối dữ liệu 64 byte chỉ chứa số 0 được chuyển đổi thành khóa đối xứng 64 byte. Khóa này sau đó có thể được trích xuất và sử dụng để giải mã toàn bộ tệp. Điều này được minh họa bằng Hình 1, trong đó hai đoạn "số 0" 64 byte được XOR và chứa keystream để mã hóa tệp.

Hình 1: Tệp mã hóa Black Basta hiển thị khóa mã hóa

SRLabs cho biết: “Ảnh đĩa ảo có khả năng được phục hồi cao vì các phân vùng thực tế và hệ thống tệp của chúng khởi động chậm hơn. Vì vậy, mã độc đã làm hư hỏng bảng phân vùng MBR hoặc GPT, nhưng các công cụ như testdisk thường có thể khôi phục hoặc tạo lại những bảng đó.”

Đối với các tệp không chứa khối dữ liệu lớn có dung lượng 0 byte, SRLabs cho biết vẫn có thể khôi phục tệp nếu người dùng có phiên bản cũ hơn không được mã hóa với dữ liệu tương tự.

Trong bộ giải mã Black Basta Buster, các nhà nghiên cứu đã tạo một tập lệnh có tên decryptauto[.]py để cố gắng thực hiện truy xuất khóa tự động và sau đó sử dụng nó để giải mã tệp. Các tệp đã được mã hóa trên máy ảo bằng bộ mã hóa Black Basta kể từ tháng 4/2023 để kiểm tra bộ giải mã.

Khi sử dụng tập lệnh decryptauto[.]py, nó sẽ tự động truy xuất dòng khóa và giải mã tệp, như được thể hiện trong Hình 2.

Hình 2. Black Basta Buster giải mã một tệp tin

Tuy nhiên, như đã đề cập, bộ giải mã này chỉ hoạt động trên các phiên bản Black Basta kể từ tháng 11/2022 trở đi. Hơn nữa, không thể giải mã được các phiên bản trước đó với phần mở rộng .basta vào các tệp được mã hóa thay vì phần mở rộng tệp ngẫu nhiên bằng công cụ này.

Bộ giải mã chỉ hoạt động trên một tệp tại một thời điểm, vì vậy nếu muốn giải mã toàn bộ thư mục thì cần sử dụng tập lệnh shell hoặc lệnh "find", như sau: find . -name "*.4xw1woqp0" -exec ../black-basta-buster/decryptauto[.]py "{}" \;. Chỉ cần đảm bảo thay thế phần mở rộng và đường dẫn tệp nếu cần.

Mặc dù các nạn nhân mới của Black Basta sẽ không thể khôi phục các tệp tin của họ miễn phí, nhưng những nạn nhân trước đó có thể may mắn hơn nếu họ đang tìm kiếm bộ giải mã.

Nhóm tin tặc tống tiền Black Basta bắt đầu hoạt động vào tháng 4/2022 và trở thành băng nhóm tội phạm mạng mới nhất thực hiện các cuộc tấn công tống tiền kép vào nạn nhân.

Tháng 6/2022, Black Basta đã kết hợp với phần mềm độc hại QBot (QakBot) để nhúng Cobalt Strike nhằm truy cập từ xa vào mạng các mục tiêu. Nhóm tin tặc này sau đó đã sử dụng các đèn hiệu (beacon) để lây nhiễm sang các thiết bị khác trên hệ thống mạng để thực hiện đánh cắp dữ liệu và cuối cùng là triển khai bộ mã hóa.

Giống như các hoạt động tấn công mã độc tống tiền nhắm mục tiêu vào doanh nghiệp khác, Black Basta đã tạo một bộ mã hóa Linux để nhắm mục tiêu vào các máy ảo VMware ESXi chạy trên máy chủ Linux.

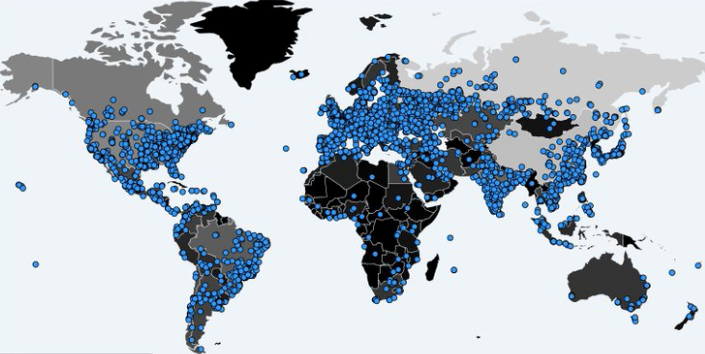

Các nhà nghiên cứu cho rằng Black Basta có mối liên hệ với nhóm tin tặc FIN7 hay Carbanak - một nhóm tội phạm mạng có động cơ về tài chính. Kể từ khi bắt đầu hoạt động cho đến nay, các nhóm tin tặc đã gây ra một loạt các cuộc tấn công, bao gồm cả các cuộc tấn công vào Hiệp hội Nha khoa Mỹ, Công ty bán lẻ thực phẩm Sobeys (Canada), Tập đoàn vật liệu xây dựng Knauf (Đức),... Gần đây nhất, các tin tặc đã sử dụng mã độc tống tiền để tấn công vào Thư viện Công cộng Toronto - hệ thống thư viện công cộng lớn nhất Canada, khiến hệ thống mạng của cơ quan này bị tê liệt và một số dịch vụ bị dừng hoạt động.

Bá Phúc

(Theo Bleepingcomputer)

10:00 | 11/10/2023

14:00 | 11/04/2024

18:00 | 22/09/2023

14:00 | 18/07/2023

13:00 | 29/12/2023

Xác thực các đối tác truyền thông là một trong những dịch vụ mật mã quan trọng nhất. Truyền thông được xác thực ẩn danh liên quan đến việc ẩn định danh của một thực thể được xác thực với đối tác truyền thông của nó với bên thứ ba, trong khi vẫn có tài sản mà người xác minh có thể sử dụng để xác định một cách đáng tin cậy đối tác truyền thông của họ.

15:00 | 24/10/2023

Mục tiêu chính của các kỹ thuật mã hóa là bảo vệ tính bí mật của dữ liệu được lưu trữ hoặc truyền đi. Thuật toán mã hóa được áp dụng vào dữ liệu (bản rõ), từ đó nhận được dữ liệu được mã hóa (bản mã), quá trình này được gọi là mã hóa. Thuật toán mã hóa cần được thiết kế sao cho bản mã không cung cấp thông tin về bản rõ. Gắn liền với thuật toán mã hóa là thuật toán giải mã, biến đổi ngược bản mã thành bản rõ gốc. Bài viết sẽ giới thiệu tóm tắt nội dung tiêu chuẩn TCVN 11367-1:2016. Nội dung của tiêu chuẩn này xác định các hệ mật nhằm mục đích bảo mật dữ liệu. Việc đưa các hệ mật vào tiêu chuẩn này nhằm đẩy mạnh việc sử dụng chúng với chất lượng tốt nhất hiện nay trong các kỹ thuật mật mã.

15:00 | 31/08/2023

Viện Tiêu chuẩn và Công nghệ Quốc gia của Bộ Thương mại Mỹ (NIST) đã bắt đầu một quy trình thu hút, đánh giá và tiêu chuẩn hóa các thuật toán mật mã hạng nhẹ phù hợp để sử dụng trong các môi trường hạn chế. Tháng 8/2018, NIST đã đưa ra lời kêu gọi xem xét các thuật toán cho các tiêu chuẩn mật mã hạng nhẹ với mã hóa xác thực dữ liệu liên kết (AEAD - Authenticated Encryption with Associated Data) và các hàm băm tùy chọn. Họ đã nhận được 57 yêu cầu gửi lên để được xem xét tiêu chuẩn hóa. Vào ngày 07/02/2023, NIST đã thông báo về việc lựa chọn dòng ASCON để tiêu chuẩn hóa mật mã hạng nhẹ.

11:00 | 29/07/2023

Ngày 24/5/2023, trang web của Viện Khoa học Weizmann (Weizmann Institute of Science) đăng tải bài báo “Polynomial - Time Pseudodeterministic Construction of Primes” [1] của Lijie Chen và các cộng sự. Đây là một thuật toán mới, tập hợp các ưu điểm của tính ngẫu nhiên và quy trình tất định để xây dựng các số nguyên tố lớn một cách đáng tin cậy. Dưới đây là nội dung bài viết đã đăng tại Quanta Magazine [1].