Trang tin thehackernews cho biết, theo báo cáo của công ty an ninh mạng AhnLab có trụ sở tại Hàn Quốc (ASEC) chiến dịch tấn công này nhắm mục tiêu vào các máy chủ MS-SQL tồn tại các lỗ hổng chưa được vá lỗi và lỏng lẻo trong công tác bảo mật.

Tin tặc sử dụng công cụ Cobalt Strike để khai thác

Cobalt Strike là một framework về kiểm thử thâm nhập, cho phép tin tặc triển khai Beacon trên máy nạn nhân (Beacon như một đường dẫn trực tiếp kết nối vào mạng, được tin tặc điều khiển và thực hiện các hành vi, script độc hại) và có thể truy cập từ xa vào hệ thống. Mặc dù được biết đến là một nền tảng mô phỏng mối đe dọa dành cho Red team (nhóm thực hiện kiểm tra xâm nhập bảo mật), các phiên bản bẻ khóa của phần mềm đã được sử dụng như một công cụ khai thác bởi nhiều nhóm tin tặc khác nhau.

ASEC cho biết các cuộc tấn công bắt đầu bằng việc dò quét trên cổng mở TCP 1433, để kiểm tra các máy chủ MS-SQL công khai. Sau đó, tin tặc thực hiện các cuộc tấn công từ điển hoặc brute force đối với tài khoản quản trị viên hệ thống (tài khoản sa) để bẻ khóa mật khẩu. Để thực hiện được một trong hai hình thức tấn công này, mật khẩu mục tiêu thường được thiết lập yếu hoặc dễ đoán.

Các nhà nghiên cứu ASEC cũng đã chứng kiến một số trường hợp tấn công máy chủ MS-SQL liên quan đến các loại mã độc khai thác tiền điện tử như Vollgar, Lemon Duck và KingMinder.

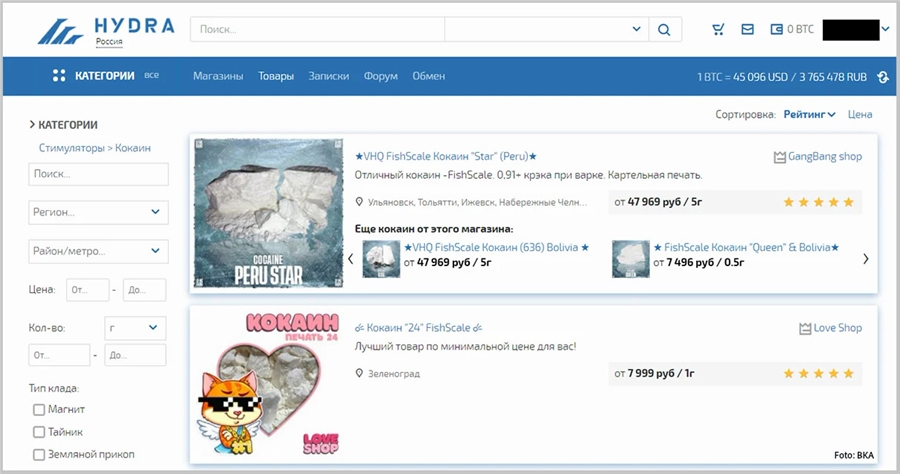

Dữ liệu cài đặt Cobalt Strike

Sau khi đã xâm nhập thành công và dành được quyền truy cập tài khoản quản trị, giai đoạn tấn công tiếp theo là tạo một command shell (cmd.exe hoặc powershell.exe) thông qua process MS-SQL có tên là sqlservr.exe, để tải xuống payload chứa mã nhị phân Cobalt Strike được mã hóa vào hệ thống.

Giai đoạn cuối cùng là giải mã tệp thi hành Cobalt Strike, tiếp theo đưa nó vào chương trình Microsoft Build Engine (MSBuild.exe), vốn đã bị tin tặc lợi dụng trước đây để tải về các trojan truy cập từ xa và mã độc hại đánh cắp mật khẩu trên Windows.

Hơn nữa, Cobalt Strike được thực thi trong MSBuild.exe đi cùng với các tùy chọn cấu hình bổ sung để tránh bị các phần mềm, chương trình bảo mật phát hiện, bằng cách tải wwanmm.dll - là một thư viện Windows cho WWan Media Manager, sau đó ghi và thực thi Beacon trong vùng bộ nhớ của DLL.

Các nhà nghiên cứu lưu ý: “Vì Beacon nhận lệnh của tin tặc và thực hiện hành vi khai thác không tồn tại trong vùng bộ nhớ đáng ngờ, thay vào đó nó sẽ hoạt động trong mô-đun bình thường wwanmm.dll, do đó có thể vượt qua các phần mềm bảo mật dựa trên phát hiện thông qua bộ nhớ”.

Mã Shellcode và các chuỗi được sử dụng cho wwanmm.dll

Báo cáo của AhnLab còn cho thấy rằng tất cả URL tải xuống và URL máy chủ C2 (command and control) trong các chiến dịch tấn công gần đây đều cùng kết nối đến một tin tặc.

Các nhà nghiên cứu nhận xét rằng: “Quản lý thông tin đăng nhập tài khoản quản trị viên để chúng dễ bị tấn công từ điển hay brute force hoặc không thay đổi thông tin đăng nhập thường xuyên có thể khiến máy chủ MS-SQL trở thành mục tiêu chính của các tin tặc”.

Vì thế, để bảo vệ máy chủ MS-SQL trước các cuộc tấn công như thế này, người dùng nên sử dụng mật khẩu mạnh, bao gồm một chuỗi ký tự cả chữ hoa, chữ thường, số cũng như là các ký tự đặc biệt. Tránh sử dụng các số theo thứ tự (ví dụ như 123, 789) hay ngày có ý nghĩa (ví dụ như sinh nhật) cũng như tên thông thường.

Ngoài mật khẩu mạnh, người dùng cũng nên thiết lập máy chủ phía sau tường lửa, tiến hành ghi log và theo dõi các hành động đáng ngờ. Đồng thời nên đảm bảo rằng tất cả các bản vá bảo mật đều được cập nhật thường xuyên, cũng như sử dụng hệ thống Access Control để kiểm tra, thực thi các chính sách trên mọi hoạt động.

Lê Thị Bích Hằng

- Đinh Hồng Đạt

10:00 | 14/04/2022

10:00 | 04/02/2022

14:00 | 16/01/2024

10:00 | 20/01/2022

16:00 | 21/02/2022

10:00 | 22/04/2024

Trong một xu hướng đáng lo ngại được Bitdefender Labs (Hoa Kỳ) phát hiện gần đây, tin tặc đang tận dụng sự quan tâm ngày càng tăng đối với AI để phát tán các phần mềm độc hại tinh vi. Những kẻ tấn công này đang tung ra các chiến dịch quảng cáo độc hại trên mạng xã hội, giả dạng các dịch vụ AI phổ biến như Midjourney, DALL-E và ChatGPT để đánh lừa người dùng.

09:00 | 02/04/2024

Một chiến dịch phần mềm độc hại trên quy mô lớn có tên Sign1 đã xâm phạm hơn 39.000 trang web WordPress trong 6 tháng qua, sử dụng cách thức chèn mã JavaScript độc hại để chuyển hướng người dùng đến các trang web lừa đảo.

07:00 | 08/01/2024

Mới đây, các nhà nghiên cứu an ninh mạng tới từ công ty bảo mật di động ThreatFabric (Hà Lan) cho biết một phiên bản cập nhật mới của Trojan ngân hàng Android có tên là Chameleon đang mở rộng mục tiêu nhắm tới người dùng ở Anh và Ý. Trojan này được phân phối thông qua Zombinder - một loại phần mềm Dropper dưới dạng dịch vụ (DaaS). Bài viết này sẽ tập trung phân tích biến thể mới của Chameleon với khả năng đặc biệt vượt qua tính năng xác thực sinh trắc học.

07:00 | 11/12/2023

Hoạt động từ cuối năm 2021, Ducktail là họ phần mềm độc hại nhằm mục đích đánh cắp tài khoản doanh nghiệp trên Facebook. Theo báo cáo của 2 hãng bảo mật WithSecure (Phần Lan) và GridinSoft (Ukraine) cho biết các cuộc tấn công Ducktail được thực hiện bởi một nhóm tin tặc đến từ Việt Nam.

Các nhà nghiên cứu tại tổ chức bảo mật phi lợi nhuận Shadowserver Foundation (California) cho biết hàng nghìn thiết bị Ivanti VPN kết nối với Internet có khả năng bị ảnh hưởng bởi một lỗ hổng thực thi mã từ xa.

08:00 | 17/04/2024