Được đặt tên là CacheOut hay còn gọi là Lấy mẫu dữ liệu L1 (L1DES) và được gán mã CVE-2020-0549, cuộc tấn công vi kiến trúc mới cho phép kẻ tấn công chọn dữ liệu để đánh cắp từ L1 Cache của CPU. Không giống như các cuộc tấn công MDS, kẻ tấn công phải đợi cho đến lúc dữ liệu cần tìm xuất hiện.

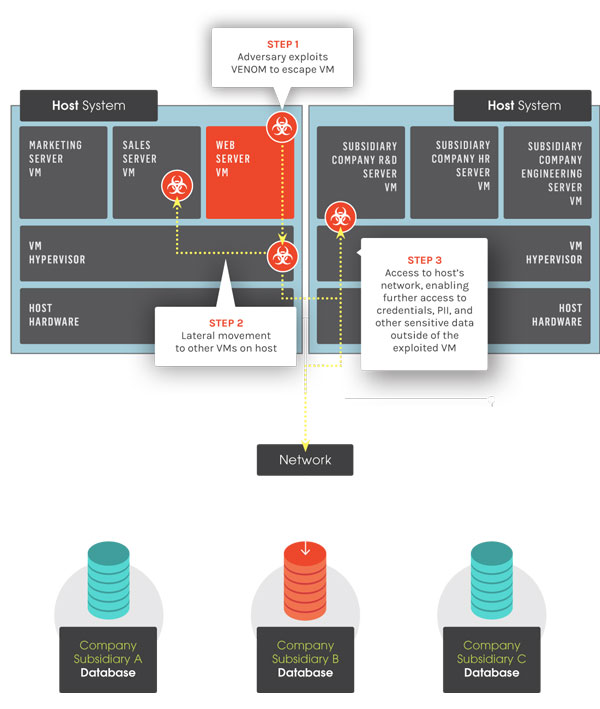

Theo một nhóm các nhà nghiên cứu, các cuộc tấn công thực thi suy đoán mới được phát hiện có thể rò rỉ thông tin qua nhiều ranh giới bảo mật, bao gồm cả các siêu luồng, máy ảo và tiến trình, giữa vùng nhớ của người dùng và nhân hệ điều hành, từ các vùng bảo mật SGX.

Chính xác hơn, cuộc tấn công cho phép một chương trình độc hại buộc dữ liệu của nạn nhân ra khỏi L1-D Cache, chuyển vào bộ đệm bên ngoài sau khi hệ điều hành xóa chúng đi, sau đó làm lộ nội dung của bộ đệm đó và lấy dữ liệu của nạn nhân.

Lược đồ khái quát thể hiện cách lợi dụng lỗ hổng phần cứng TSX Asynchronous Abort để lấy dữ liệu qua các bộ đệm Fill Buffer

Các nhà nghiên cứu tại các trường đại học Adelaide và Michigan đã chứng minh: Tính hiệu quả của CacheOut trong việc vi phạm quy trình cách ly bằng cách khôi phục các khóa AES và bản rõ từ một nạn nhân sử dụng OpenSSL; Khai thác thực tế để khử ngẫu nhiên hoàn toàn ASLR kernel của Linux và để phục hồi các giá trị canary bí mật của ngăn xếp từ kernel Linux; CacheOut vi phạm sự cô lập giữa hai máy ảo chạy trên cùng một lõi vật lý hiệu quả như thế nào?; CacheOut có thể được sử dụng như thế nào để xâm phạm vùng SGX bảo mật bằng cách đọc nội dung của một vùng an toàn? và một số CPU Intel chống Meltdown mới nhất vẫn dễ bị tổn thương như thế nào, dù đã áp dụng tất cả các bản vá và biện pháp phòng tránh mới nhất?.

Bên cạnh đó, theo các nhà nghiên cứu, hiện tại các sản phẩm Antivirus không thể phát hiện và chặn các cuộc tấn công CacheOut và vì việc khai thác không để lại bất kỳ dấu vết nào trong tệp nhật ký truyền thống, nên rất khó để xác định liệu ai đó đã khai thác lỗ hổng hay chưa. Cần lưu ý rằng lỗ hổng CacheOut không thể được khai thác từ xa từ trình duyệt web và cũng không ảnh hưởng đến bộ xử lý AMD.

Dựa trên những phát hiện của các nhà nghiên cứu, Intel đã phát hành bản cập nhật vi mã mới cho các bộ xử lý bị ảnh hưởng bằng cách tắt phần mở rộng bộ nhớ giao dịch (TSX) trên CPU.

Các nhà nghiên cứu cho biết: "Bản cập nhật có thể giảm thiểu những vấn đề này bằng cách hy sinh các tính năng và/ hoặc hiệu năng. Chúng tôi hy vọng rằng đâu đó trong tương lai, Intel sẽ phát hành bộ xử lý với các bản sửa lỗi bằng phần cứng để khắc phục vấn đề này".

Hầu hết các nhà cung cấp dịch vụ điện toán đám mây đã triển khai các bản vá cho cơ sở hạ tầng của họ, những người dùng khác cũng có thể giảm thiểu rò rỉ luồng chéo bằng cách vô hiệu hóa siêu phân luồng của Intel cho các hệ thống mà tính bảo mật quan trọng hơn hiệu năng. Hơn nữa, cả Intel và các nhà nghiên cứu đều không công bố mã khai thác, điều này cho thấy không có mối đe dọa trực tiếp và tức thời.

Nguyễn Anh Tuấn

The Hacker News

15:52 | 18/05/2015

10:00 | 06/04/2020

08:00 | 26/11/2020

16:00 | 17/03/2020

22:00 | 26/01/2020

11:00 | 26/04/2024

Các nhà nghiên cứu của công ty an ninh mạng BlackBerry đã phát hiện một chiến dịch gián điệp mạng nhắm vào người dùng iPhone ở khu vực Nam Á, với mục đích phân phối payload của phần mềm gián điệp có tên là LightSpy. BlackBerry cho biết chiến dịch này có khả năng cho thấy sự tập trung mới của các tác nhân đe dọa vào các mục tiêu chính trị và căng thẳng trong khu vực.

10:00 | 04/03/2024

Mới đây, công ty sản xuất camera Wyze đã chia sẻ thông tin chi tiết về sự cố bảo mật đã ảnh hưởng đến hàng nghìn người dùng vào hôm 16/02 và cho biết ít nhất 13.000 khách hàng có thể xem clip từ camera nhà của những người dùng khác.

13:00 | 07/02/2024

Vừa qua, Trung tâm ứng cứu khẩn cấp máy tính Ukraine (CERT-UA) phát cảnh báo về việc hơn 2.000 máy tính ở nước này đã bị lây nhiễm một loại phần mềm độc hại có tên là DirtyMoe.

11:00 | 25/01/2024

Chiến dịch phát tán phần mềm độc hại Phemedrone (chiến dịch Phemedrone) thực hiện khai thác lỗ hổng Microsoft Defender SmartScreen (CVE-2023-36025) để bỏ qua cảnh báo bảo mật của Windows khi mở tệp URL.

Một hacker bị cáo buộc đã đánh cắp cơ sở dữ liệu quan trọng do Tập đoàn giao dịch chứng khoán Luân Đôn (LSEG) duy trì có chứa thông tin về những kẻ khủng bố, tội phạm tiềm năng và các cá nhân có nguy cơ cao hiện đang bị đe dọa rò rỉ hàng loạt dữ liệu nhạy cảm.

10:00 | 17/05/2024