Đây là bản danh sách đầu tiên về các điểm yếu phần cứng được công bố chính thức trên website CWE, website được duy trì bởi tập đoàn MITRE dưới sự hỗ trợ của Cơ quan an ninh hạ tầng và an ninh mạng, trực thuộc Bộ An ninh nội địa Mỹ (CISA - Cybersecurity and Infrastructure Security Agency), với mục đích trình bày chi tiết các điểm yếu phần cứng thường gặp, đồng thời đưa ra các hướng dẫn chính thức về biện pháp phòng tránh giảm thiểu nguy cơ có thể xảy đến từ những điểm yếu này. Trang web hiện nay bao gồm dữ liệu của hơn 900 điểm yếu về kiến trúc, thiết kế và lập trình mà có khả năng dẫn đến những lỗ hổng có nguy cơ bị khai thác.

Danh sách điểm yếu phần cứng 2021 được kỳ vọng sẽ mang lại nhận thức về các lỗi phần cứng phổ biến, đồng thời ngăn chặn tận gốc các vấn về an ninh phần cứng thông qua việc hướng dẫn các nhà thiết kế cũng như các lập trình viên loại trừ được những sai lầm nghiêm trọng ngay từ sớm trong quá trình phát triển sản phẩm. Bên cạnh đó, các nhà phân tích bảo mật và các kỹ sư kiểm tra có thể sử dụng danh sách này để lên kế hoạch kiểm tra và đánh giá mức độ bảo mật. Ngoài ra, những người sử dụng phần cứng cũng có thể tham khảo danh sách này như một căn cứ để yêu cầu các sản phẩm phần cứng an toàn hơn từ nhà cung cấp. Cuối cùng, danh sách này cũng có thể đóng vai trò như một thước đo tiến độ nhằm giúp các nhà quản lý và giám đốc công nghệ thông tin của các doanh nghiệp (CIOs) đánh giá đúng quá trình đảm bảo an ninh phần cứng cũng như định hướng được nguồn lực nào cần được hướng đến trong việc phát triển các công cụ và quy trình tự động hóa nhằm giảm thiểu lượng lớn các lỗ hổng bảo mật hiện nay nhờ vào việc loại bỏ căn nguyên ngay từ gốc.

Các chuyên gia phần cứng trong nhóm SIG đã dựa trên phương pháp nghiên cứu định tính, từ đó đưa ra một cuộc khảo sát bước đầu nhằm xác định các điểm yếu phần cứng để đưa vào danh sách. Cụ thể là mỗi thành viên trong nhóm sẽ lựa chọn ra một tập hợp ưu tiên gồm 10 trong số 96 điểm yếu phần cứng được lưu trong kho dữ liệu của CWE.

Sau quá trình này, các chuyên gia đã tổng hợp được 31 điểm yếu có phần nổi trội. Để thống nhất trong quá trình đánh giá, nhóm nghiên cứu điểm yếu phần cứng cũng đưa ra một bộ câu hỏi để những người tham gia có cơ sở cân nhắc và lựa chọn. Những câu hỏi này tập trung vào các chỉ số về sự phổ biến, khả năng khắc phục, nguy cơ bị khai thác và các số liệu khác. Trên cơ sở 27 câu hỏi ban đầu, các thành viên SIG đã xác định 9 câu hỏi đặc biệt quan trọng khi xem xét bỏ phiếu để thống kê danh sách điểm yếu phần cứng nguy hại nhất năm 2021:

1. Sau khi đã được ngăn chặn thì tần suất phát hiện điểm yếu này thế nào?

2. Có cần sửa đổi phần cứng để giảm thiểu điểm yếu này không?

3. Trong quá trình thiết kế điểm yếu này có được phát hiện thường xuyên không?

4. Trong quá trình kiểm tra điểm yếu này có được phát hiện thường xuyên không?

5. Điểm yếu này có thể được giảm thiểu sau khi thiết bị đã được ngăn chặn không?

6. Khai thác điểm yếu này có cần phải truy cập vật lý không?

7. Một cuộc tấn công khai thác điểm yếu này có thể được tiến hành hoàn toàn thông qua phần mềm không?

8. Việc khai thác điểm yếu này có áp dụng được cho một loạt (hoặc một nhóm) thiết bị không?

9. Bạn sử dụng phương pháp gì để xác định và ngăn chặn những điểm yếu đã biết và những điểm yếu mới?

Sau khi đã lựa chọn được 31 điểm yếu trong cuộc khảo sát ban đầu, các chuyên gia của nhóm SIG xác định rằng độ dài lý tưởng cho danh sách điểm yếu nguy hại nhất nên ở khoảng 10% tổng số các điểm yếu phần cứng chung. Do đó, SIG đã tổ chức một buổi bỏ phiếu chính thức nhằm sàng lọc 31 điểm yếu đã chọn trước đó vào tháng 9/2021. Bằng phương pháp sử dụng phiếu thăm dò và phương pháp tiếp cận theo thang đo Likert, mỗi thành viên của SIG được yêu cầu đánh giá 31 điểm yếu theo các "mức độ" ưu tiên khác nhau. Có 5 mức độ: Rất đồng ý; Tương đối đồng ý; Không ý kiến; Tương đối không đồng ý; Rất không đồng ý.

Sau khi bỏ phiếu, nhóm chuyên gia điểm yếu phần cứng và các thành viên SIG cùng xem xét các đánh giá và áp dụng phương pháp tính điểm theo các mức độ được lựa chọn với các trọng số lần lượt là +2, +1, 0, -1 và -2. Đối với mỗi điểm yếu phần cứng, các trọng số này được nhân với tỷ lệ phiếu bầu trong từng mức độ, tỷ lệ phần trăm được biểu thị bằng giá trị từ 0 đến 1. Điểm cao nhất có thể là 2,0 (nghĩa là 100% tổng số phiếu đánh giá ở mức độ "Rất đồng ý"). Theo phương pháp đó, điểm yếu phần cứng có điểm số cao nhất sau bỏ phiếu là 1,42. Căn cứ trên cách phân chia điểm số này, 31 điểm yếu phần cứng đã được phân định rõ ràng và đã chọn ra được 12 điểm yếu phần cứng có điểm số được đánh giá cao nhất là từ 1,03 đến 1,42. Các điểm yếu này đã trở thành Danh sách điểm yếu phần cứng quan trọng nhất của CWE năm 2021. Cụ thể:

Trong bản danh sách, các chuyên gia của SIG đã thống kê 12 điểm yếu nguy hại nhất, trong đó chủ yếu là các lỗi gây ra những lỗ hổng phần cứng nghiêm trọng. Ngoài ra, bản danh sách cũng đề cập đến 5 điểm yếu bổ sung được ghi nhận ngoài danh sách tổng kết. Những điểm yếu này có điểm số dao động từ 0,91 đến 0,97. Đây là những điểm yếu phần cứng bổ sung đã được hỗ trợ bởi nhóm chuyên gia điểm yếu phần cứng của SIG. Tuy rằng điểm số được ghi nhận không nằm trong danh sách các điểm yếu phần cứng phổ biến nhất do đã thống nhất hạn chế về mặt số lượng giữa các chuyên gia nhưng những người chịu trách nhiệm đánh giá mức độ hay trực tiếp giảm thiểu rủi ro vẫn nên cân nhắc đưa những điểm yếu bổ sung này vào các phân tích của mình.

Đội ngũ chuyên gia tổng hợp danh sách các điểm yếu phần cứng phổ biến của MITRE tin rằng mặc dù thống kê này được tạo ra dựa trên phương pháp luận về kết quả tổng hợp xét trên các tiêu chí đánh giá đối với 12 (+5) điểm yếu phổ biến nhất, nhưng xét trên góc độ quan trọng đối với từng điểm yếu thì chúng không nên được xếp hạng theo phân cấp lần lượt từ cao xuống thấp mà nên được coi là ngang nhau. Cụ thể 5 điểm yếu này là:

Do sử dụng phương pháp định tính để tiến hành nghiên cứu nên bản danh sách các điểm yếu phần cứng này vẫn phần nào bị hạn chế về tính chặt chẽ của khoa học và thống kê. Trong điều kiện không có thêm dữ liệu liên quan để tiến hành điều tra có hệ thống, danh sách đã được tổng hợp theo phương pháp Delphi đã sửa đổi, chủ yếu dựa trên ý kiến chủ quan, mặc dù các ý kiến đó đều đến từ các chuyên gia có đầy đủ kiến thức về lĩnh vực này.

Trong tương lai, danh sách điểm yếu phần cứng phổ biến được kỳ vọng sẽ tiếp tục bổ sung các điểm yếu khác nữa nhằm đưa đến cho cộng đồng một bản thống kê hữu ích nhất.

Hiện nay, CISA thường khuyến khích người dùng cũng như các quản trị viên đánh giá danh sách này và cả các phương pháp giảm thiểu đã được khuyến nghị nhằm xác định phương pháp áp dụng phù hợp. Cơ quan này nhận định “Danh sách phần cứng 2021 là một tập hợp các lỗi quan trọng và phổ biến nhất. Đây là các lỗi có thể dẫn đến những lỗ hổng bảo mật phần cứng nghiêm trọng mà từ đó tin tặc có thể khai thác để chiếm quyền kiểm soát các hệ thống bị lỗi, lấy được các thông tin nhạy cảm hoặc là nguyên nhân gây ra tình trạng từ chối dịch vụ”.

Phạm Nam

10:00 | 20/09/2021

10:00 | 15/08/2021

08:00 | 24/08/2021

19:00 | 30/04/2024

DinodasRAT hay còn được gọi là XDealer là một backdoor đa nền tảng được phát triển bằng ngôn ngữ C++ cung cấp nhiều tính năng độc hại. DinodasRAT cho phép kẻ tấn công theo dõi và thu thập dữ liệu nhạy cảm từ máy tính của mục tiêu. Một phiên bản cho hệ điều hành Windows của phần mềm độc hại này đã được sử dụng trong các cuộc tấn công nhắm mục tiêu vào các thực thể của Chính phủ Guyana và được các nhà nghiên cứu tới từ công ty bảo mật ESET (Slovakia) báo cáo với tên gọi là chiến dịch Jacana. Bài viết sẽ phân tích cơ chế hoạt động của phần mềm độc hại DinodasRAT dựa trên báo cáo của hãng bảo mật Kaspersky.

09:00 | 28/04/2024

Trong một chiến dịch tấn công gần đây, các tác nhân đe dọa đã lạm dụng chức năng tìm kiếm của GitHub và sử dụng các kho lưu trữ được thiết kế đặc biệt để phát tán phần mềm độc hại nhằm đánh cắp các khoản thanh toán bằng tiền điện tử.

09:00 | 06/03/2024

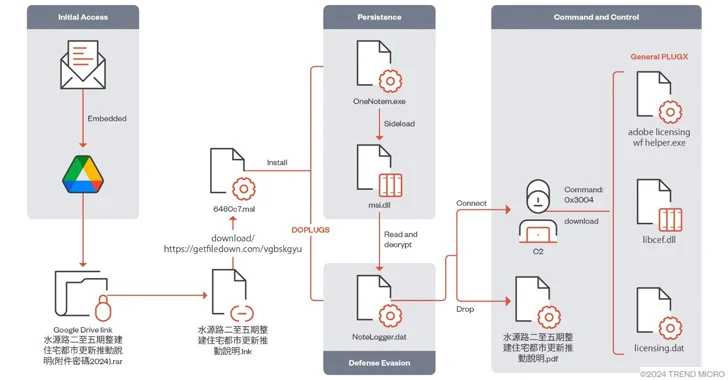

Tác nhân đe dọa liên quan đến Trung Quốc có tên là Mustang Panda đã nhắm mục tiêu vào nhiều quốc gia châu Á bằng cách sử dụng một biến thể mới của backdoor PlugX có tên là DOPLUGS.

08:00 | 11/01/2024

Các nhà nghiên cứu bảo mật từ Đại học Ruhr Bochum (Đức) phát hiện ra một lỗ hổng trong giao thức mạng mật mã Secure Shell (SSH) có thể cho phép kẻ tấn công hạ cấp bảo mật của kết nối bằng cách phá vỡ tính toàn vẹn của kênh an toàn.

Trong một chiến dịch tấn công gần đây, các tác nhân đe dọa đã lạm dụng chức năng tìm kiếm của GitHub và sử dụng các kho lưu trữ được thiết kế đặc biệt để phát tán phần mềm độc hại nhằm đánh cắp các khoản thanh toán bằng tiền điện tử.

09:00 | 28/04/2024