Theo công ty an ninh mạng Palo Alto Networks (Mỹ), chiến dịch này nhắm vào một số cơ quan ngoại giao phương Tây trong khoảng thời gian từ tháng 5 đến tháng 6/2022, bao gồm cả đại sứ quán nước ngoài ở Bồ Đào Nha và Brazil.

Tin tặc đã gửi những email độc hại mô phỏng nội dung liên quan đến các cuộc họp với các đại sứ. Nhưng trên thực tế, mục đích là lây nhiễm các tệp độc hại vào hệ thống mạng được nhắm mục tiêu thông qua những email này.

APT29 còn được biết đến với các tên gọi như Nobelium, Cozy Bear, Cloaked Ursa hay The Dukes, là một nhóm gián điệp mạng có tổ chức hoạt động từ năm 2014, với nhiệm vụ thu thập thông tin tình báo phù hợp với các mục tiêu chiến lược của Nga. Nhóm này cũng được xác định là có liên quan đến cuộc tấn công chuỗi cung ứng nổi tiếng SolarWinds vào năm 2020.

Các giai đoạn của chiến dịch lừa đảo của nhóm APT29

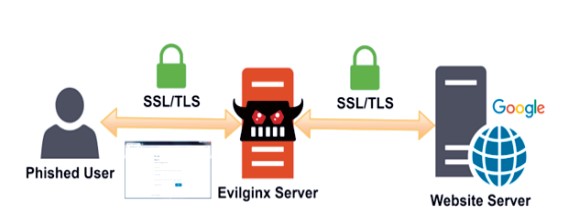

Các vụ xâm nhập gần đây là tiếp nối của các chiến dịch trước, trong đó sử dụng các email lừa đảo trực tuyến để triển khai Cobalt Strike Beacons bằng một tệp đính kèm HTML độc hại, được gọi là EnvyScout (hay ROOTSAW). Điểm khác biệt trong chiến dịch lần này là việc sử dụng các dịch vụ đám mây như Dropbox và Google Drive để tránh bị phát hiện, che giấu hành vi và đưa mã độc hại vào môi trường mục tiêu.

EnvyScout đóng vai trò như một công cụ phụ trợ để lây nhiễm thêm nhiều mục tiêu theo tùy chọn của tin tặc. Trong trường hợp này là một tệp thực thi .NET được che giấu trong nhiều lớp làm rối (obfuscation) và được sử dụng để lọc thông tin hệ thống cũng như thực thi mã nhị phân (binary) giai đoạn tiếp theo, chẳng hạn như Cobalt Strike được tìm nạp từ Google Drive.

Các tin tặc sử dụng EnvyScount để giải mã nội dung của một tệp ISO độc hại, kỹ thuật này được gọi là HTML Smuggling. Cụ thể, tệp Agenda[.]html sẽ chịu trách nhiệm giải mã payload và cũng để ghi tệp ISO độc hại vào ổ cứng của nạn nhân. Sau khi hoàn tất, tệp payload này được lưu với tên gọi là Agenda.iso.

Payload được đóng gói thành tệp ISO độc hại

Khi ISO đã được tải xuống, cần có sự tương tác của người dùng để thực thi mã độc trên hệ thống mục tiêu. Người dùng phải nhấp đúp vào tệp ISO, sau đó chọn vào tệp Information[.]lnk, khi đó chuỗi lây nhiễm mới được bắt đầu. Theo các nhà nghiên cứu của Palo Alto Networks kết luận rằng, việc sử dụng các dịch vụ DropBox hay Google Drive,… là chiến thuật mới của tin tặc và rất khó để bị phát hiện, do tính chất phổ biến của các dịch vụ này với hàng triệu khách hàng sử dụng trên toàn thế giới.

Nhà nghiên cứu bảo mật Wilson Fleming, cựu nhân viên của Palo Alto Networks khuyến nghị các tổ chức nên chọn một dịch vụ duy nhất, thay vì sử dụng các môi trường kết hợp. Ngoài ra, ông cũng khuyên người dùng nên sử dụng phiên bản dành cho doanh nghiệp của các dịch vụ như vậy, vì nó cho phép tổ chức chủ động kiểm soát và giảm thiểu nguy cơ bị tấn công.

Đinh Hồng Đạt

08:00 | 23/06/2022

13:00 | 24/08/2022

08:00 | 23/05/2022

14:00 | 31/08/2022

10:00 | 28/03/2024

10:00 | 19/08/2022

14:00 | 08/11/2023

13:00 | 07/02/2024

14:00 | 19/07/2022

14:00 | 29/09/2022

09:00 | 13/06/2022

14:00 | 23/02/2024

Trong thời đại kỹ thuật số phát triển như hiện nay, tấn công phishing đã trở thành một mối đe dọa rất khó phòng tránh đối với người dùng mạng. Theo báo cáo của Tổ chức toàn cầu về chống lừa đảo trên mạng (Anti-Phishing Working Group), trong quý IV/2022, đã có hơn 304.000 trang web phishing được phát hiện, lừa đảo hơn 300 triệu người dùng trên toàn cầu. Đáng chú ý, số lượng trang web phishing đã tăng lên 6,9% so với quý trước, đạt mức cao nhất trong vòng 5 năm. Các cuộc tấn công phishing nhắm vào các tổ chức tài chính, ngân hàng và thanh toán trực tuyến chiếm 42,4% tổng số các cuộc tấn công. Số lượng các tên miền giả mạo đã tăng lên 11,5% so với quý III/2022, đạt mức cao nhất trong vòng 3 năm. Trong bối cảnh như vậy, việc nâng cao nhận thức và có các biện pháp đối phó với tấn công phishing là rất quan trọng.

09:00 | 29/01/2024

Các nhà nghiên cứu đến từ hãng bảo mật Fortinet (Mỹ) phát hiện một biến thể mới của Trojan truy cập từ xa có tên Bandook đang được phân phối thông qua các cuộc tấn công lừa đảo nhằm mục đích xâm nhập vào các máy tính Windows. Bài viết sẽ phân tích hành vi của Bandook, cung cấp thông tin chi tiết về các thành phần được sửa đổi trong biến thể mới và giải mã một số ví dụ về cơ chế giao tiếp máy chủ ra lệnh và điều khiển (C2) của phần mềm độc hại này.

08:00 | 19/01/2024

Các nhà nghiên cứu an ninh mạng của hãng bảo mật Malwarebytes (Mỹ) đã xác định được phiên bản cập nhật của phần mềm đánh cắp thông tin trên macOS có tên là Atomic Stealer (hoặc AMOS), cho thấy các tác nhân đe dọa phát triển phần mềm độc hại này đang tích cực nâng cao khả năng của nó. Trong bài viết này sẽ xem xét những thay đổi mới nhất của Atomic Stealer và việc phân phối gần đây các quảng cáo độc hại thông qua công cụ tìm kiếm Google.

15:00 | 18/12/2023

Ngày 12/12, Kyivstar - nhà mạng lớn nhất Ukraine hứng chịu một cuộc tấn công mạng lớn, khiến hàng triệu người dùng mất kết nối di động và Internet. Đáng chú ý sự cố gây ảnh hưởng đến hệ thống cảnh báo không kích của nước này.

Các nhà nghiên cứu tại tổ chức bảo mật phi lợi nhuận Shadowserver Foundation (California) cho biết hàng nghìn thiết bị Ivanti VPN kết nối với Internet có khả năng bị ảnh hưởng bởi một lỗ hổng thực thi mã từ xa.

08:00 | 17/04/2024