Theo các nhà nghiên cứu bảo mật tại AT&T Alien Labs (Hoa Kỳ) cho biết: “Tin tặc có thể giành toàn quyền kiểm soát hệ thống, bằng cách khai thác các lỗ hổng để leo thang đặc quyền. Sau đó, một công cụ khai thác tiền điện tử (cryptocurrency miner) có thể được cài đặt vào các thiết bị đã lây nhiễm”. Shikitega sử dụng bộ mã hóa đa hình để tránh bị phát hiện bởi các phần mềm diệt virus và rất khó để thực hiện bất kỳ nỗ lực phân tích tĩnh hay dựa trên chữ ký nào của nó.

Mã độc Shikitega lây nhiễm thông qua việc kích hoạt một tệp gọi là “ELF”, hoạt động như trình thả Dropper (là một loại Trojan được thiết kế để cài đặt và kích hoạt một số mã độc vào hệ thống, có khả năng lẩn tránh các phần mềm diệt virus). Shikitega có dung lượng khá nhỏ, dung lượng đoạn mã chiếm khoảng 300 byte trong khi tổng kích thước của file khoảng 370 byte.

Hình 1. Cấu trúc file ELF

Sau khi được cài đặt trên máy chủ mục tiêu, chuỗi tấn công sẽ tải xuống và thực thi công cụ “Mettle” của Metasploit để tối đa hóa khả năng kiểm soát, khai thác các lỗ hổng để leo thang đặc quyền của nó, ngoài ra còn được kích hoạt thêm tính bền bỉ và linh hoạt trên máy chủ thông qua “crontab” - tiện ích dòng lệnh để lập lịch công việc trên hệ điều hành và cuối cùng khởi chạy trình khai thác tiền điện tử trên các thiết bị đã bị lây nhiễm.

Công cụ Mettle được cấu hình để tìm nạp một tệp ELF có dung lượng như trên và thực hiện khai thác các lỗ hổng CVE-2021-4034 (hay còn gọi là PwnKit) và CVE-2021-3493 để tiến hành leo thang đặc quyền, cho phép các tin tặc lạm dụng các quyền nâng cao để tìm nạp và thực thi các tập lệnh shell code giai đoạn cuối với các đặc quyền tối đa, để thiết lập tính bền vững và triển khai công cụ khai thác tiền điện tử Monero trên các thiết bị đã bị lây nhiễm.

Hình 2. Shell code thực thi bổ sung

Chuỗi lây nhiễm của Shikitega được thể hiện trong Hình 3 dưới đây, mục đích cuối cùng là tiến hành leo thang đặc quyền và cài đặt một số tiện ích bổ sung trên các thiết bị đã lây nhiễm.

Hình 3. Chuỗi lây nhiễm của Shikitega

Để lẩn tránh các phần mềm diệt virus, Shikitega sử dụng bộ mã hóa đa hình với tên gọi là “Shikata Ga Nai” (một trong những bộ mã hóa phổ biến nhất được sử dụng trong Metasploit) được thực thi cho quá trình mã hóa và sử dụng các dịch vụ đám mây hợp pháp cho địa chỉ C2 (Command and Control). Để giải mã dữ liệu, mã độc thực hiện một số vòng giải mã qua các phép XOR.

Hình 4. Chương trình giải mã file mã hóa thực thi

Shikitega cũng cho thấy xu hướng các tin tặc đang mở rộng phạm vi tấn công để phù hợp với hệ điều hành Linux được sử dụng rộng rãi trong các nền tảng đám mây và máy chủ trên toàn cầu, làm gia tăng các vụ lây nhiễm mã độc tống tiền LockBit và Cheerscrypt.

Để phòng tránh mã độc Shiketega, nhà nghiên cứu Ofer Caspi của AT&T Alien Labs đưa ra khuyến nghị các tổ chức cần đảm bảo rằng tất cả các thiết bị đầu cuối đều được cài đặt phần mềm diệt virus cũng như phần mềm EDR (Endpoint Detection & Response), các phần mềm luôn được cập nhật các bản vá bảo mật mới nhất. Quan trọng hơn là tổ chức cần thực hiện một chiến lược bảo mật mạnh mẽ, toàn diện.

Trương Đình Dũng

09:00 | 12/09/2022

13:00 | 07/02/2024

18:00 | 16/08/2022

12:00 | 25/08/2022

13:00 | 02/08/2022

11:00 | 29/02/2024

Các nhà nghiên cứu của hãng bảo mật Palo Alto Networks (Mỹ) đã phát hiện một biến thể mới của Trojan ngân hàng Mispadu đang tiến hành các hoạt động khai thác lỗ hổng Windows SmartScreen đã được vá để nhắm mục tiêu đến các nạn nhân ở Mexico. Bài viết sẽ phân tích và thảo luận xoay quanh biến thể mới của Mispadu và tấn công khai thác lỗ hổng Windows SmartScreen dựa trên báo cáo của Palo Alto Networks.

14:00 | 23/02/2024

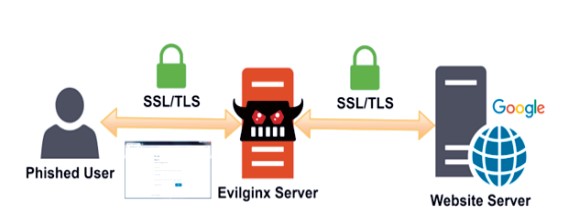

Trong thời đại kỹ thuật số phát triển như hiện nay, tấn công phishing đã trở thành một mối đe dọa rất khó phòng tránh đối với người dùng mạng. Theo báo cáo của Tổ chức toàn cầu về chống lừa đảo trên mạng (Anti-Phishing Working Group), trong quý IV/2022, đã có hơn 304.000 trang web phishing được phát hiện, lừa đảo hơn 300 triệu người dùng trên toàn cầu. Đáng chú ý, số lượng trang web phishing đã tăng lên 6,9% so với quý trước, đạt mức cao nhất trong vòng 5 năm. Các cuộc tấn công phishing nhắm vào các tổ chức tài chính, ngân hàng và thanh toán trực tuyến chiếm 42,4% tổng số các cuộc tấn công. Số lượng các tên miền giả mạo đã tăng lên 11,5% so với quý III/2022, đạt mức cao nhất trong vòng 3 năm. Trong bối cảnh như vậy, việc nâng cao nhận thức và có các biện pháp đối phó với tấn công phishing là rất quan trọng.

09:00 | 01/02/2024

Một lỗ hổng nghiêm trọng trong giao diện dòng lệnh (CLI) của Jenkins cho phép kẻ tấn công lấy được các khóa mật mã có thể được sử dụng để thực thi mã tùy ý từ xa.

07:00 | 18/01/2024

Một kỹ thuật khai thác mới có tên là SMTP Smuggling có thể được tin tặc sử dụng để gửi email giả mạo có địa chỉ người gửi giả và vượt qua các biện pháp bảo mật.

Công ty an ninh mạng Palo Alto Networks (Mỹ) chuyên cung cấp giải pháp tường lửa cảnh báo một lỗ hổng zero-day nghiêm trọng mới, với điểm CVSS tối đa 10/10. Nếu bị khai thác, kẻ tấn công có thể thực thi mã tùy ý với đặc quyền root mà không cần xác thực.

15:00 | 16/04/2024