Trong an ninh mạng, payload là một phần của một malware, một đoạn mã được chạy trên máy tính nạn nhân, dùng để thực hiện một số hoạt động độc hại nào đó như: hủy bỏ dữ liệu, spam hay mã hóa dữ liệu. Gần đây, một biến thể MacOS backdoor đã được phát hiện chứa nhiều payload và các biến thể được cập nhật các cơ chế chống phát hiện mới. Các nhà nghiên cứu nhận thấy sự liên kết của backdoor này với nhóm APT OceanLotus (SeaLotus).

Hoạt động sớm nhất từ năm 2013, OceanLotus thực hiện các cuộc tấn công có chủ đích nhằm vào các công ty truyền thông, nghiên cứu và xây dựng. Nhóm hacker này đang nhắm mục tiêu vào người dùng tại Việt Nam, vì tên của các tập tin sử dụng để phát tán mã độc được viết bằng tiếng Việt.

Các nhà nghiên cứu cho thấy: “Một số cập nhật của biến thể mới này bao gồm các hành vi và tên miền mới. OceanLotus đang tích cực cập nhật các biến thể của phần mềm độc hại nhằm cố gắng tránh bị phát hiện và cải thiện tính bền bỉ”.

Hiện tại, các nhà nghiên cứu chưa phát hiện cách phát tán loại mã độc mới này. Tuy nhiên, OceanLotus gần đây đã bị phát hiện sử dụng các trang web độc hại và ứng dụng Google Play để phát tán các phần mềm độc hại khác.

Phần mềm độc hại trên MacOS được đóng gói trong một ứng dụng và nén dưới định dạng .zip. Chúng giả dạng thành một tài liệu Microsoft Word bằng cách sử dụng biểu tượng Word. Ứng dụng sau khi đóng gói sẽ chứa hai thành phần: Tập lệnh chứa các tiến trình độc hại chính và tệp tin “Word” được hiển thị trong quá trình thực thi. Trong một nỗ lực khác nhằm tránh bị phát hiện, tên của ứng dụng sử dụng các ký tự đặc biệt - ba byte (“efb880”) dưới dạng mã hóa UTF-8.

Hình 1. Tập tin nén chứa mã độc

Khi một người dùng bắt đầu tìm kiếm thư mục thông qua ứng dụng macOS Finder hoặc trên cửa sổ dòng lệnh terminal, một thư mục có tên "ALL tim nha Chi Ngoc Canada.doc" sẽ hiện ra. Tuy nhiên, vì có ba ký tự đặc biệt nên hệ điều hành sẽ hiểu đây là một loại thư mục đặc biệt. Vì vậy, ứng dụng độc hại sẽ được thực thi ngay khi người dùng mở thư mục.

Hình 2. Ba ký tự đặc biệt trong tên tập tin

Sau đó, mã độc sẽ khởi chạy payload thứ hai để tải xuống payload thứ ba và áp dụng các kỹ thuật che dấu và giúp payload thứ ba có thể khởi động cùng hệ thống trước khi tự xoá chính nó. Payload thứ ba sử dụng một loại mã hóa tùy chỉnh base64 và thay đổi byte để tránh bị dịch ngược. Payload này có khả năng thu thập thông tin hệ điều hành và gửi/nhận dữ liệu đến các máy chủ câu lệnh và điều khiển (C2).

Các chức năng của backdoor bao gồm khả năng lấy thông tin bộ xử lý và bộ nhớ, số sê-ri và địa chỉ MAC của cổng mạng. Tất cả thông tin này được mã hóa và gửi đến máy chủ C2. Các lệnh khác được hỗ trợ bao gồm: Tải xuống và thực thi các lệnh, tải lên các tập tin và hiển thị kết quả các lệnh đã chạy.

Các nhà nghiên cứu cho biết, biến thể mã độc này có những điểm tương đồng với một backdoor của OceanLotus khác được phát hiện vào năm 2018 về các lệnh hỗ trợ và mã nguồn.

Hình 3. So sánh giữa hai mẫu mã độc cũ và mới của nhóm Oceanlotus

Để phòng tránh lây nhiễm phần mềm độc hại, người dùng MacOS không nên nhấp vào liên kết hoặc tải xuống tệp đính kèm từ email đến từ các nguồn đáng ngờ và thường xuyên cập nhật các bản vá cho phần mềm và ứng dụng của họ.

Đăng Thứ (Theo Threatpost)

13:00 | 09/12/2020

08:00 | 27/11/2019

10:00 | 25/02/2020

09:00 | 06/03/2024

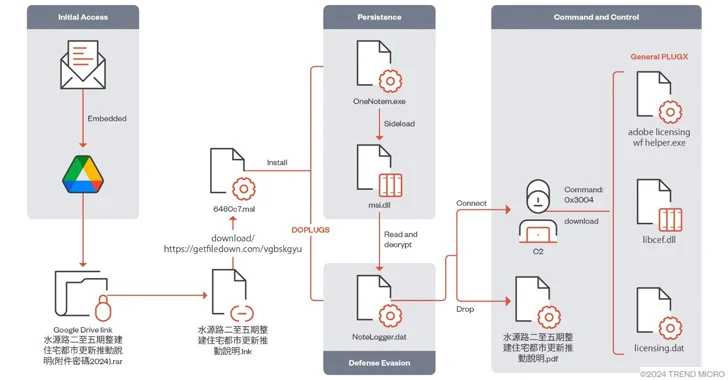

Tác nhân đe dọa liên quan đến Trung Quốc có tên là Mustang Panda đã nhắm mục tiêu vào nhiều quốc gia châu Á bằng cách sử dụng một biến thể mới của backdoor PlugX có tên là DOPLUGS.

09:00 | 05/02/2024

Mới đây, công ty an ninh mạng ESET (Slovakia) báo cáo về việc một nhóm tin tặc gián điệp mạng của Trung Quốc đã thực hiện các chiến dịch tấn công mạng nhắm vào các cá nhân, tổ chức ở Trung Quốc và Nhật Bản. Bằng cách lợi dụng các lỗ hổng phần mềm để thao túng các bản cập nhật, các tin tặc đã phát tán mã độc và xâm phạm dữ liệu người dùng, đồng thời tạo các backdoor cho các cuộc tấn công trong tương lai.

07:00 | 15/01/2024

Pegasus được đánh giá là một trong những phần mềm gián điệp mạnh mẽ nhất hiện nay, chúng có các chức năng đánh cắp dữ liệu toàn diện hơn rất nhiều so với các phần mềm gián điệp khác, với khả năng thu thập thông tin mọi thứ từ dữ liệu có giá trị cao như mật khẩu, danh bạ và các dữ liệu từ các ứng dụng khác. Trong bài báo này, tác giả sẽ giới thiệu tổng quan về mã độc Pegasus và biến thể Chrysaor cùng các phương thức tấn công và cách phòng chống mã độc nguy hiểm này.

09:00 | 09/01/2024

Một nhóm tin tặc có tên Cyber Toufan được cho là do nhà nước Palestine hậu thuẫn tuyên bố đã tấn công hơn 100 tổ chức của Israel thông qua các hoạt động xóa và đánh cắp dữ liệu. Đây là một phần của chiến dịch tấn công toàn diện mà nguyên nhân là việc căng thẳng chính trị ngày càng gia tăng trong khu vực.

Một lỗ hổng nghiêm trọng ảnh hưởng đến nhiều ngôn ngữ lập trình cho phép kẻ tấn công chèn lệnh vào các ứng dụng Windows.

09:00 | 03/05/2024