Các nhà nghiên cứu quy kết cuộc tấn công này được thực hiện bởi nhóm tin tặc Blackwood, nhóm này đã hoạt động ít nhất kể từ năm 2018. Tin tặc đã sử dụng các cuộc tấn công AitM (Adversary in the Middle) để triển khai mã độc NSPX30 thông qua các bản cập nhật phần mềm phổ biến tại Trung Quốc như Sogou Pinyin, Tencent QQ và WPS Office.

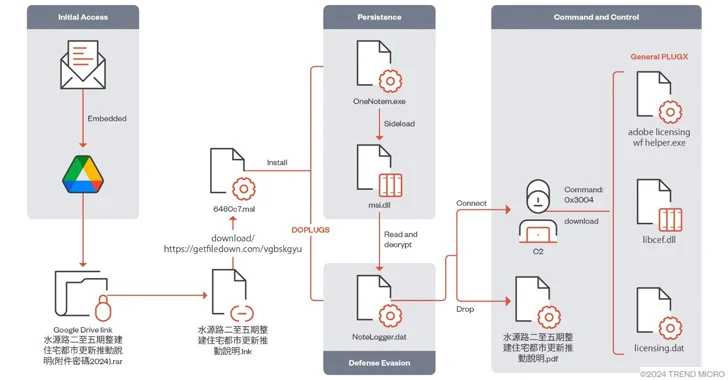

Hình 1. Chuỗi lây nhiễm mã độc NSPX30

Mã độc NSPX30 bao gồm backdoor, dropper, trình cài đặt, trình tải và bộ điều phối, đồng thời có thể ẩn vị trí máy chủ điều khiển và ra lệnh (C2) thông qua việc chặn lưu lượng truy cập nhằm lẩn tránh phát hiện. NSPX30 được các tin tặc sử dụng để tấn công tới các mục tiêu cá nhân, tổ chức tại Trung Quốc và Nhật Bản, trong đó có một doanh nghiệp sản xuất và kinh doanh ở Trung Quốc cũng như một công ty sản xuất của Nhật Bản.

Hình 2. Phân bổ vị trí của các nạn nhân

ESET cho biết, mã độc NSPX30 dường như là phiên bản kế thừa của backdoor có tên là Project Wood, đóng vai trò là cơ sở mã cho nhiều phần mềm độc hại khác nhau, bao gồm cả mã độc DCM vào năm 2008 (còn gọi là Dark Spectre), mà NSPX30 có nguồn gốc từ đó.

Báo cáo công khai về Project Wood cho thấy rằng backdoor này đã từng được các tin tặc sử dụng trong một số cuộc tấn công trước đây, bao gồm cả vụ việc nhắm vào một nhân vật chính trị ở Hồng Kông thông qua kỹ thuật tấn công Spearphishing vào năm 2011. Phần mềm độc hại có một trình tải và một backdoor có thể thu thập thông tin chi tiết về hệ thống và mạng, ghi lại các lần thao tác bàn phím và chụp ảnh màn hình.

Tương tự như DCM, NSPX30 dựa vào các cuộc tấn công AitM để phân phối các payload độc hại và có thể vượt qua được một số giải pháp chống phần mềm độc hại của Trung Quốc. Tuy nhiên, mã độc này có cấu hình thành phần khác, với các hoạt động được chia thành hai giai đoạn, trong khi đó mã của DCM được chia thành các thành phần nhỏ hơn.

Theo ESET, Blackwood có khả năng triển khai payload độc hại trên hệ thống mạng của nạn nhân, có thể trên các bộ định tuyến và cổng dễ bị tấn công, sau đó sử dụng nó để chặn lưu lượng HTTP không được mã hóa liên quan đến các bản cập nhật và thay vào đó cung cấp NSPX30 dropper.

Khi được khởi chạy, backdoor sẽ tạo ra một UDP socket lắng nghe thụ động với một cổng do hệ điều hành chỉ định. Cổng tương tự có thể được sử dụng cho cả việc nghe lệnh và lọc dữ liệu, với payload chịu trách nhiệm cho việc chuyển tiếp các gói tin.

Nguyễn Hữu Hưng

(Tổng hợp)

10:00 | 05/10/2023

09:00 | 06/03/2024

17:00 | 11/08/2023

09:00 | 01/04/2024

15:00 | 19/02/2024

10:00 | 21/02/2024

10:00 | 07/04/2023

19:00 | 30/04/2024

DinodasRAT hay còn được gọi là XDealer là một backdoor đa nền tảng được phát triển bằng ngôn ngữ C++ cung cấp nhiều tính năng độc hại. DinodasRAT cho phép kẻ tấn công theo dõi và thu thập dữ liệu nhạy cảm từ máy tính của mục tiêu. Một phiên bản cho hệ điều hành Windows của phần mềm độc hại này đã được sử dụng trong các cuộc tấn công nhắm mục tiêu vào các thực thể của Chính phủ Guyana và được các nhà nghiên cứu tới từ công ty bảo mật ESET (Slovakia) báo cáo với tên gọi là chiến dịch Jacana. Bài viết sẽ phân tích cơ chế hoạt động của phần mềm độc hại DinodasRAT dựa trên báo cáo của hãng bảo mật Kaspersky.

08:00 | 17/04/2024

Các chuyên gia bảo mật cảnh báo rằng thế giới đang phải đối mặt với sự phát triển của những công nghệ mới, mối đe dọa đang ngày càng gia tăng cả về phạm vi, lẫn cường độ của các cuộc tấn công.

08:00 | 12/01/2024

Trung tuần tháng 12, các nhà nghiên cứu của hãng bảo mật Kaspersky phát hiện một mối đe dọa đa nền tảng mới có tên là NKAbuse. Phần mềm độc hại này được viết bằng ngôn ngữ Golang, sử dụng công nghệ NKN (New Kind of Network) để trao đổi dữ liệu giữa các thiết bị mạng ngang hàng, được trang bị khả năng tạo backdoor và phát động các cuộc tấn công từ chối dịch vụ phân tán (DDoS), bên cạnh đó NKAbuse cũng có đủ sự linh hoạt để tạo các tệp nhị phân tương thích với nhiều kiến trúc khác nhau.

09:00 | 24/11/2023

Phân tích mới đây của công ty nghiên cứu bảo mật Blackwing Intelligence (Mỹ) cho biết nhiều lỗ hổng có thể bị khai thác để vượt qua xác thực Windows Hello trên máy tính xách tay Dell Inspiron 15, Lenovo ThinkPad T14 và Microsoft Surface Pro X. Các nhà nghiên cứu đã tìm ra điểm yếu trong cảm biến vân tay của Goodix, Synaptics và ELAN được nhúng vào thiết bị.

Nhóm tình báo mối đe dọa Threat Intelligence của Microsoft cho biết, các tác nhân đe dọa đang tích cực khai thác các lỗ hổng nghiêm trọng trong OpenMetadata để có quyền truy cập trái phép vào khối lượng workload trong Kubernetes và lạm dụng chúng cho hoạt động khai thác tiền điện tử.

14:00 | 25/04/2024