Cụ thể, nhóm tin tặc Anonymous đã tuyên chiến với chính phủ Nga để phản đối các chiến dịch quân sự mà quân đội quốc gia này tiến hành trên lãnh thổ Ukraine. Sau đó, nhóm tin tặc này đã tấn công vào trang web của Đài truyền hình quốc gia RT, cùng hàng loạt trang web lớn của Nga như hãng tin TASS, tờ báo Kommersant, Izvestia… Một số trang web lớn, nhỏ của Nga cũng bị nhóm tin tặc Anonymous tấn công, thay đổi giao diện và đăng tải các thông điệp kêu gọi Tổng thống Nga Putin dừng các chiến dịch quân sự tại Ukraine và kéo quân đội về nước.

Tính đến thời điểm hiện tại, một số trang web lớn của Nga vẫn rơi vào tình trạng khó truy cập vì đang phải hứng chịu các cuộc tấn công từ chối dịch vụ (Distributed Denial of Service - DDoS) từ Anonymous.

Sau nhiều ngày bị Anonymous tấn công, các tin tặc đến từ Nga đã bắt đầu phản công. Theo đó, một nhóm tin tặc có tên Killnet, được cho là đến từ Nga, đã tuyên bố đánh sập một trong những trang web chính thức của Anonymous, đồng thời chiếm quyền điều khiển nhiều tài khoản mạng xã hội của nhóm này.

Nhóm Killnet cũng kêu gọi người dân tại Nga tin tưởng vào các hành động của Chính phủ, tránh nghe theo những tin đồn, thông tin không đúng được chia sẻ trên mạng xã hội.

Cuộc chiến trên không gian mạng giữa các nhóm tin tặc ủng hộ Nga và Ukraine sẽ còn diễn ra xung đột trong thời gian tới, không thua kém gì những cuộc xung đột vũ trang đang diễn ra.

M.H

13:00 | 22/02/2022

13:00 | 24/03/2022

11:00 | 16/02/2022

17:00 | 05/05/2023

09:00 | 25/02/2022

07:00 | 08/04/2024

Tháng 01/2024, nhóm nghiên cứu Zero Day Initiative (ZDI) của hãng bảo mật Trend Micro phát hiện chiến dịch phân phối phần mềm độc hại DarkGate. Các tác nhân đe dọa đã khai thác lỗ hổng CVE-2024-21412 trong Windows Defender SmartScreen để vượt qua kiểm tra bảo mật (bypass) và tự động cài đặt phần mềm giả mạo.

09:00 | 06/03/2024

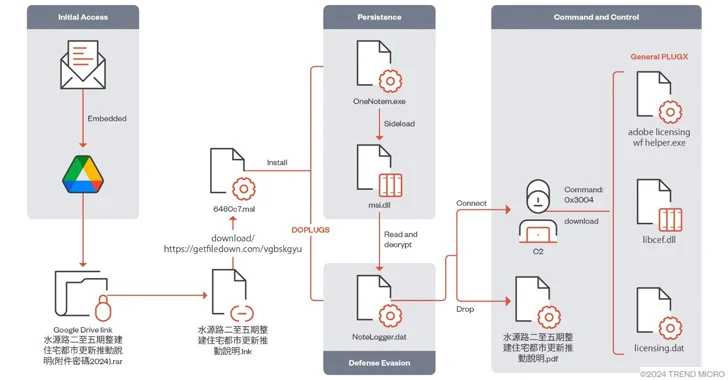

Tác nhân đe dọa liên quan đến Trung Quốc có tên là Mustang Panda đã nhắm mục tiêu vào nhiều quốc gia châu Á bằng cách sử dụng một biến thể mới của backdoor PlugX có tên là DOPLUGS.

13:00 | 07/02/2024

Vừa qua, Trung tâm ứng cứu khẩn cấp máy tính Ukraine (CERT-UA) phát cảnh báo về việc hơn 2.000 máy tính ở nước này đã bị lây nhiễm một loại phần mềm độc hại có tên là DirtyMoe.

09:00 | 29/01/2024

Các nhà nghiên cứu đến từ hãng bảo mật Fortinet (Mỹ) phát hiện một biến thể mới của Trojan truy cập từ xa có tên Bandook đang được phân phối thông qua các cuộc tấn công lừa đảo nhằm mục đích xâm nhập vào các máy tính Windows. Bài viết sẽ phân tích hành vi của Bandook, cung cấp thông tin chi tiết về các thành phần được sửa đổi trong biến thể mới và giải mã một số ví dụ về cơ chế giao tiếp máy chủ ra lệnh và điều khiển (C2) của phần mềm độc hại này.

Một lỗ hổng bảo mật mới được phát hiện trong ngôn ngữ lập trình R, có thể bị kẻ tấn công khai thác để tạo tệp RDS (R Data Serialization) độc hại dẫn đến việc thực thi mã tùy ý khi được tải và tham chiếu.

14:00 | 10/05/2024