Ông Andy Norton, một quan chức về rủi ro mạng châu Âu tại công ty an ninh mạng Armis (California) cho biết, "mặc dù đây không phải là mối đe dọa lớn đối với các quốc gia, nhưng các hoạt động và mục tiêu của Earth Lusca dường như phù hợp với dự luật của một chương trình nghị sự do chính phủ Trung Quốc định hướng. Nhiều quốc gia trên thế giới sử dụng mạng như một phương pháp để thu thập thông tin tình báo chính trị, dù đó là để nắm bắt và điều chỉnh chính sách đối ngoại, hiểu rõ hơn về sở hữu trí tuệ hay giám sát hoạt động của công dân”.

Norton cho biết, các thông tin được nêu trong báo cáo của Trend Micro đã được biết đến bao gồm việc sử dụng các payload giả mạo. Chẳng hạn như sử dụng các máy khai thác tiền điện tử Monero (XMR), chúng thường cố tình được sử dụng để đánh lạc hướng sự chú ý để nhắm mục đích vào một cuộc tấn công tinh vi hơn.

Các nhà nghiên cứu của Trend Micro đã bắt đầu theo dõi các hoạt động của Earth Lusca vào giữa năm 2021 và đã liên kết nhóm tin tặc này với các cuộc tấn công được biết đến công khai nhắm đến các mục tiêu bao gồm:

Đánh bạc và giao dịch tiền điện tử là bất hợp pháp ở Trung Quốc. Các nhà nghiên cứu cho rằng, nhóm tin tặc này dường như được chính phủ Trung Quốc hậu thuẫn để nhắm mục tiêu vào các nền tảng với các công cụ khai thác tiền điện tử, cụ thể ở đây là tiền điện tử Monero.

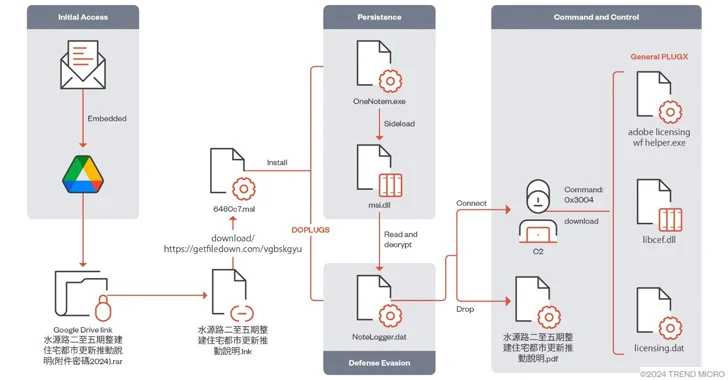

Quy trình hoạt động của Earth Lusca (Nguồn: Trend Micro)

Các nhà nghiên cứu cho biết, họ đã thấy sự tương đồng giữa các kỹ thuật, chiến thuật và quy trình của nhóm này với APT41 (còn được gọi là Winnti, Wicked Spider, Winnti Umbrella và Barium). Trên thực tế, Earth Lusca đã triển khai phần mềm độc hại Winnti trong các giai đoạn nâng cao của chiến dịch.

Tuy nhiên, bất chấp sự tương đồng đó, họ vẫn coi Earth Lusca là một tác nhân đe dọa riêng biệt. Các nhà nghiên cứu đã nhóm quy trình hoạt động của Earth Lusca thành hai cụm:

Cụm thứ nhất: Cụm này được xây dựng bằng cách sử dụng các máy chủ riêng ảo được thuê từ một nhà cung cấp dịch vụ có tên là Vultr. Chúng được sử dụng để thực hiện các hoạt động lừa đảo trực tuyến và hoạt động như một máy chủ điều khiển ra lệnh cho phần mềm độc hại.

Cụm thứ hai: Ngoài hoạt động như một máy chủ C&C (nhưng đối với kỹ thuật Beacon của Cobalt Strike), các nhà nghiên cứu cho biết cụm này hoạt động như một công cụ tìm kiếm các lỗ hổng trong các máy chủ công khai và xây dựng các đường hầm lưu lượng trong mạng của mục tiêu. Không giống như VPS được sử dụng trong cụm đầu tiên, cụm thứ hai chứa các máy chủ bị xâm nhập chạy phiên bản mã nguồn mở cũ của Oracle GlassFish Server.

Theo các nhà nghiên cứu, Earth Lusca đã sử dụng ba hướng tấn công chính. Hai trong số đó là lừa đảo trực tuyến và tấn công lỗ hổng có liên quan đến thủ đoạn lừa đảo phi kỹ thuật và hướng tấn công thứ ba là khai thác các lỗ hổng đã biết trong các sản phẩm như Microsoft Exchange Server (ProxyShell) và Oracle GlassFish.

Sau khi khai thác thành công, Earth Lusca sẽ triển khai một trong số các tải trọng hoặc phần mềm độc hại được liệt kê dưới đây để do thám, duy trì sự tồn tại và di chuyển ngang trong mạng: Cửa hậu Doraemon; Cửa hậu FunnySwitch; Cửa hậu ShadowPad; Phần mềm độc hại Winnti; Web shell AntSword và Web shell Behinder.

Theo các nhà nghiên cứu, các tác nhân đe dọa cũng đã triển khai các máy đào tiền điện tử để khai thác Monero, tuy nhiên lợi nhuận kiếm được từ các hoạt động khai thác tiền điện tử có vẻ thấp.

Pascal Geenens, Giám đốc tình báo về mối đe dọa tại Radware nói rằng: "Các nhóm tin tặc có liên hệ với Trung Quốc thường không chạy theo lợi ích kinh tế nhưng một khi việc tấn công các mục tiêu phục vụ đúng theo mục đích của chính phủ Trung Quốc thì các thành viên nhóm tin tặc sẽ được phép hoạt động theo mục đích tài chính của riêng họ".

Geenens cũng nói rằng: "Không có khả năng chính phủ Trung Quốc tham gia vào việc đánh cắp thông tin từ các công ty. Tuy nhiên, với lệnh cấm tiền điện tử và cờ bạc tại Trung Quốc, cùng với việc thúc đẩy thanh toán tiền điện tử trên nền tảng kỹ thuật số do chính phủ quản lý thì nó đáng để chúng ta theo dõi tình hình".

Anh Nguyễn

08:00 | 28/11/2017

14:00 | 03/08/2020

07:00 | 23/06/2020

14:00 | 02/03/2022

15:00 | 19/03/2022

09:00 | 19/04/2024

Theo nhận định của Cục An toàn thông tin (Bộ Thông tin và Truyền thông), trong thời gian gần đây các chiêu trò lừa đảo trực tuyến ngày càng gia tăng với các hình thức tinh vi hơn. Điều này khiến cho nhiều người dân khó nhận biết để phòng tránh nguy cơ mất an toàn thông tin.

08:00 | 04/04/2024

Các nhà nghiên cứu bảo mật phát hiện ra plugin của bên thứ ba hiện có dành cho ChatGPT có thể hoạt động như một bề mặt tấn công mới để truy cập trái phép vào dữ liệu nhạy cảm.

09:00 | 06/03/2024

Tác nhân đe dọa liên quan đến Trung Quốc có tên là Mustang Panda đã nhắm mục tiêu vào nhiều quốc gia châu Á bằng cách sử dụng một biến thể mới của backdoor PlugX có tên là DOPLUGS.

08:00 | 12/01/2024

Trung tuần tháng 12, các nhà nghiên cứu của hãng bảo mật Kaspersky phát hiện một mối đe dọa đa nền tảng mới có tên là NKAbuse. Phần mềm độc hại này được viết bằng ngôn ngữ Golang, sử dụng công nghệ NKN (New Kind of Network) để trao đổi dữ liệu giữa các thiết bị mạng ngang hàng, được trang bị khả năng tạo backdoor và phát động các cuộc tấn công từ chối dịch vụ phân tán (DDoS), bên cạnh đó NKAbuse cũng có đủ sự linh hoạt để tạo các tệp nhị phân tương thích với nhiều kiến trúc khác nhau.

Công ty an ninh mạng Palo Alto Networks (Mỹ) chuyên cung cấp giải pháp tường lửa cảnh báo một lỗ hổng zero-day nghiêm trọng mới, với điểm CVSS tối đa 10/10. Nếu bị khai thác, kẻ tấn công có thể thực thi mã tùy ý với đặc quyền root mà không cần xác thực.

15:00 | 16/04/2024