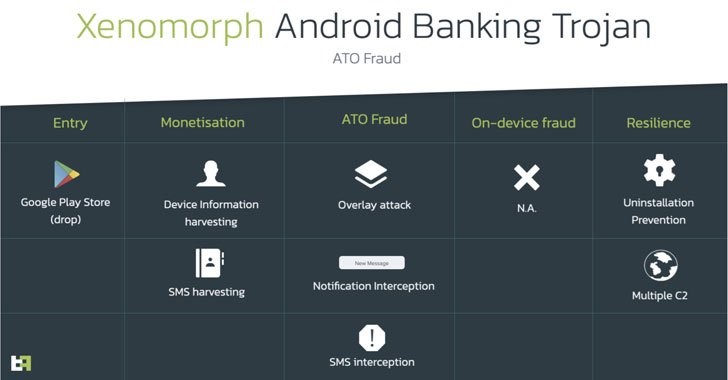

Các nhà nghiên cứu Himanshu Sharma và Viral Gandhi của ThreatLabz cho biết: “Xenomorph là một trojan đánh cắp thông tin đăng nhập từ các ứng dụng ngân hàng trên thiết bị của người dùng. Nó có khả năng chặn các tin nhắn SMS và thông báo của người dùng, cho phép đánh cắp mật khẩu một lần và các yêu cầu xác thực đa yếu tố”.

Hình 1. Ứng dụng độc hại có chứa mã độc Xenomorph

Theo ThreatLabz, Xenomorph bắt đầu bằng việc yêu cầu người dùng kích hoạt quyền truy cập. Sau đó, Xenomorph tự thêm chính nó với tư cách là quản trị viên và ngăn người dùng tắt quyền truy cập quản trị này trên thiết bị.

Được biết, Xenomorph lần đầu tiên được ghi nhận bởi công ty an ninh mạng ThreatFabric vào đầu tháng 2/2022 đã lạm dụng quyền truy cập của hệ điều hành Android để thực hiện các cuộc tấn công lớp phủ, trong đó màn hình đăng nhập giả được hiển thị trên các ứng dụng ngân hàng hợp pháp để đánh cắp thông tin đăng nhập của nạn nhân.

Một chiến dịch lây nhiễm tương tự đã được quan sát trong 3 tháng trước với trojan ngân hàng Coper. Trojan này cũng được phân phối trong các ứng dụng trên cửa hàng Google Play và lấy nguồn payload phần mềm độc hại của nó từ repo Github.

Hình 2. Luồng lây nhiễm của Xenomorph

Khi ứng dụng được kích hoạt lần đầu tiên, nó sẽ liên hệ với máy chủ Firebase để nhận URL payload độc hại và tải xuống các mẫu trojan ngân hàng Xenomorph từ Github. Sau đó, mã độc này sẽ liên hệ với các máy chủ C2 được giải mã thông qua sự mô tả nội dung trên kênh Telegram để thêm các lệnh bổ sung, qua đó mở rộng quá trình lây nhiễm. Trong Hình 3, mã độc sẽ chỉ tải xuống các payload độc hại khác nếu tham số “enabled” được đặt thành “true”.

Hình 3. Mã độc không truy xuất những payload độc hại khác

Payload có liên kết đến kênh Telegram được mã hóa bằng thuật toán RC4. Sau khi thực hiện, payload này sẽ tải xuống nội dung được lưu trữ trên đó. Trong Hình 4, payload giải mã địa chỉ máy chủ C2 từ nội dung được tải xuống.

Hình 4. Giải mã C2 từ Telegram

ThreatLabz cũng quan sát thấy các miền C2 được mã hóa RC4. Hình 5 hiển thị thông tin C2 request, trong đó payload gửi tất cả các ứng dụng đã cài đặt tới C2 để nhận thêm chỉ dẫn. Trong một trường hợp, nó sẽ hiển thị trang đăng nhập giả mạo của ứng dụng ngân hàng được nhắm mục tiêu nếu ứng dụng hợp pháp được cài đặt trong thiết bị bị nhiễm.

Hình 5. Mã độc tải lên tất cả gói thông tin để nhận lệnh

Ngoài ra, ThreatLabz cũng quan sát thấy một ứng dụng khác có tên là “経費キーパー” (Trình quản lý chi phí) và thể hiện những hành vi tương tự. Khi thực thi ứng dụng này, tham số “enable” được đặt thành giá trị “false”, giống như quá trình trước đó được hiển thị trong Hình 3. Do đó, không thể truy xuất URL Dropper cho các payload ngân hàng khác.

Hình 6. Ứng dụng độc hại khác có hành vi tương tự như mã độc Xenomorph

Kết luận

Cả hai ứng dụng đều hoạt động như Dropper app, được thiết kế để cài đặt thêm một số loại mã độc sau khi xâm nhập vào hệ thống. Có nghĩa là bản thân các ứng dụng đều vô hại, tuy nhiên được thiết kế để tải mã độc khác ở 1 địa chỉ cụ thể để cài đặt. Trong trường hợp của Todo, ứng dụng mã độc được lưu trữ trên GitHub.

Mặc dù, Google hiện đã xóa các ứng dụng vi phạm khỏi cửa hàng của mình nhưng chúng vẫn còn tồn tại trên các cửa hàng ứng dụng của bên thứ ba. Do đó, người dùng nên hạn chế cấp các quyền không cần thiết khi cài đặt trên cửa hàng ứng dụng và xác minh tính hợp pháp của chúng bằng cách kiểm tra thông tin nhà phát triển, đọc các bài đánh giá và xem xét kỹ lưỡng chính sách quyền riêng tư của họ.

Trước đó, Google đã xóa tài khoản nhà phát triển sau khi phát hiện ra 4 ứng dụng giả mạo trên Google Play đã được phát hiện chuyển hướng nạn nhân đến các trang web độc hại như một phần của chiến dịch đánh cắp thông tin và phần mềm quảng cáo.

Hồng Đạt

16:00 | 08/12/2022

14:00 | 07/03/2022

20:00 | 13/05/2023

09:00 | 21/04/2022

14:00 | 20/03/2023

14:00 | 13/07/2023

13:00 | 29/06/2023

15:00 | 17/02/2022

13:00 | 05/09/2022

16:00 | 21/07/2023

14:00 | 11/04/2024

RisePro là một trình đánh cắp thông tin dưới dạng dịch vụ, được phát hiện lần đầu tiên vào năm 2022. Tuy nhiên, mới đây phần mềm độc hại này đã xuất hiện trở lại với mã hóa chuỗi mới. Các nhà nghiên cứu tới từ công ty an ninh mạng G Data CyberDefense AG (Đức) tìm thấy một số kho GitHub cung cấp phần mềm bẻ khóa được sử dụng để phân phối RisePro.

13:00 | 17/01/2024

Các nhà cung cấp dịch vụ viễn thông, truyền thông, Internet, các nhà cung cấp dịch vụ công nghệ thông tin (CNTT) và các trang web của người Kurd ở Hà Lan đã trở thành mục tiêu của một chiến dịch gián điệp mạng mới được thực hiện bởi một nhóm tin tặc Türkiye-nexus có tên là (Rùa biển).

08:00 | 12/01/2024

Trung tuần tháng 12, các nhà nghiên cứu của hãng bảo mật Kaspersky phát hiện một mối đe dọa đa nền tảng mới có tên là NKAbuse. Phần mềm độc hại này được viết bằng ngôn ngữ Golang, sử dụng công nghệ NKN (New Kind of Network) để trao đổi dữ liệu giữa các thiết bị mạng ngang hàng, được trang bị khả năng tạo backdoor và phát động các cuộc tấn công từ chối dịch vụ phân tán (DDoS), bên cạnh đó NKAbuse cũng có đủ sự linh hoạt để tạo các tệp nhị phân tương thích với nhiều kiến trúc khác nhau.

14:00 | 29/11/2023

Ngày 28/11, DP World Australia - một trong những nhà điều hành cảng biển lớn nhất của Australia cho biết, tin tặc đã xâm nhập nhiều tập tin chứa thông tin cá nhân chi tiết của các nhân viên.

Các nhà nghiên cứu tại tổ chức bảo mật phi lợi nhuận Shadowserver Foundation (California) cho biết hàng nghìn thiết bị Ivanti VPN kết nối với Internet có khả năng bị ảnh hưởng bởi một lỗ hổng thực thi mã từ xa.

08:00 | 17/04/2024