Hình 1. Các mô-đun của mã độc trojan Octo trên Android

Mã độc Trojan mới có tên là Octo trên Android nhắm tới các mục tiêu là ngân hàng, được cho là một trong những biến thể của một phần mềm độc hại trên Android khác có tên là Exobot Compact – được phát hiện vào năm 2019 khi tấn công các ngân hàng ở Mỹ La-tinh. Một biến thể khác của Exobot Compact là Coper được phát hiện vào khoảng tháng 7/2021 ở Colombia, sau đó lan rộng ra các quốc gia ở Châu Âu. Loại phần mềm độc hại này thường được biết đến với việc mạo danh các ứng dụng tổ chức tài chính có tên Bancolombia Personas. Các phiên bản mới hơn của phần mềm độc hại Coper cũng bắt đầu sử dụng các ứng dụng tiện ích mạo danh.

Hình 2. Mã chương trình thực thi Coper

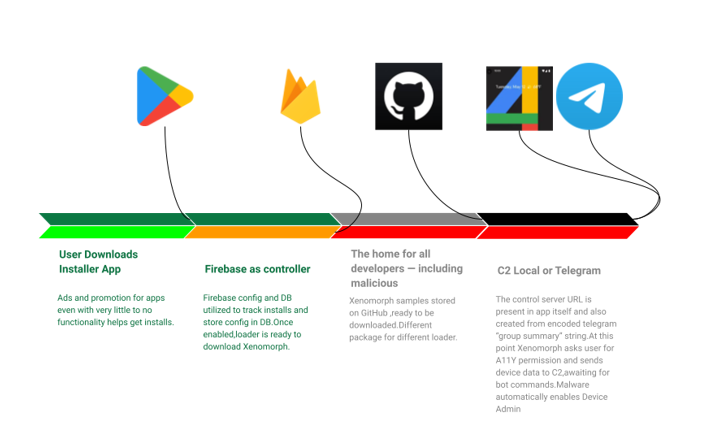

Giống như các mã độc trojan trên Android nhắm mục tiêu vào các ngân hàng, trojan Octo hay Coper thực thi dựa trên trình thả Dropper – một chương trình hoặc một tập tin được sử dụng để cài đặt các rootkit trên thiết bị mục tiêu. Dưới đây là danh sách các trình thả Droppers của Octo và Coper được sử dụng bởi các tác nhân đe dọa:

Các ứng dụng này, đóng vai trò là trình cài đặt ứng dụng trên cửa hàng Google Play, có khả năng ghi lại màn hình và thu thập thông tin từ các ứng dụng giao dịch tài chính, được phân phối thông qua cửa hàng Google Play hoặc qua các trang web lừa đảo nhằm yêu cầu người dùng tải xuống bản cập nhật trình duyệt.

Hình 3. Một số hình thức gian lận trên thiết bị di động

Các trình thả Droppers, sau khi được cài đặt hoạt động như một đường dẫn để khởi chạy trojan. Khi Dropper được thực thi, nó sẽ giải nén các đoạn mã độc lên thiết bị. Thông thường, một dropper nhúng các đoạn mã nhị phân vào trong phần Resource của tập tin thực thi. Để trích xuất, các tập tin thực thi trong phần Resource của Dropper được giải nén bằng cách sử dụng các thủ tục gọi hàm API như là FindResource(), LoadResource(), LockResource() và SizeOfResource().

Hình 4. Tập tin thực thi được nhúng vào trong phần Resource của Dropper

Octo - phiên bản nâng cấp của ExobotCompact, được cài đặt để thực hiện gian lận trên thiết bị bằng cách giành quyền điều khiển từ xa đối với các thiết bị di động thông qua tận dụng quyền trợ năng cũng như API MediaProjection của Android để ghi lại nội dung màn hình cũng như có khả năng chia sẻ màn hình ứng dụng trong thời gian thực.

Theo công ty bảo mật ThreatFnai của Hà Lan cho biết, mục tiêu cuối cùng của mã độc trojan Octo là kích hoạt tự động thực hiện các giao dịch gian lận và cung cấp khả năng ủy quyền thực thi mà không cần thông qua tổ chức, do đó cho phép gian lận trên quy mô lớn. Các tính năng đáng chú ý khác của Octo bao gồm: khả năng lưu lại các lần gõ phím, khả năng thực hiện các cuộc tấn công lớp phủ (overlay attack) vào các ứng dụng ngân hàng để đánh cắp thông tin xác thực, thông tin giao dịch, cũng như cung cấp các biện pháp thích ứng nhằm ngăn chặn việc gỡ cài đặt ứng dụng và lẩn tránh trước các công cụ diệt virus.

Trương Đình Dũng

(tổng hợp)

15:00 | 17/02/2022

09:00 | 29/04/2022

16:00 | 23/11/2022

14:00 | 09/12/2022

09:00 | 25/11/2022

09:00 | 19/05/2022

10:00 | 08/04/2022

09:00 | 09/01/2023

15:00 | 19/03/2022

13:00 | 05/04/2024

Trong một động thái mới nhất, AT&T cuối cùng đã xác nhận rằng họ bị ảnh hưởng bởi một vụ vi phạm dữ liệu ảnh hưởng đến 73 triệu khách hàng.

14:00 | 01/03/2024

Các nhà nghiên cứu của hãng bảo mật Trend Micro phát hiện các tác nhân đe dọa Water Curupira (một nhánh của nhóm tin tặc Black Basta) đang triển khai chiến dịch phân phối phần mềm độc hại PikaBot như một phần của chiến dịch email spam trong suốt năm 2023 vừa qua. Bài viết này sẽ phân tích hoạt động tấn công trong chiến dịch PikaBot cùng khuyến nghị về các biện pháp phòng tránh trước các mối đe dọa lừa đảo này.

10:00 | 31/01/2024

Các nhà nghiên cứu tại công ty an ninh mạng CloudSEK (Ấn Độ) cho biết: tin tặc đang phân phối phần mềm đánh cắp thông tin bằng cách lợi dụng điểm cuối Google OAuth có tên MultiLogin để chiếm quyền điều khiển phiên của người dùng và cho phép truy cập liên tục vào các dịch vụ của Google ngay cả sau khi đặt lại mật khẩu.

15:00 | 18/12/2023

Ngày 12/12, Kyivstar - nhà mạng lớn nhất Ukraine hứng chịu một cuộc tấn công mạng lớn, khiến hàng triệu người dùng mất kết nối di động và Internet. Đáng chú ý sự cố gây ảnh hưởng đến hệ thống cảnh báo không kích của nước này.

Các nhà nghiên cứu tại tổ chức bảo mật phi lợi nhuận Shadowserver Foundation (California) cho biết hàng nghìn thiết bị Ivanti VPN kết nối với Internet có khả năng bị ảnh hưởng bởi một lỗ hổng thực thi mã từ xa.

08:00 | 17/04/2024