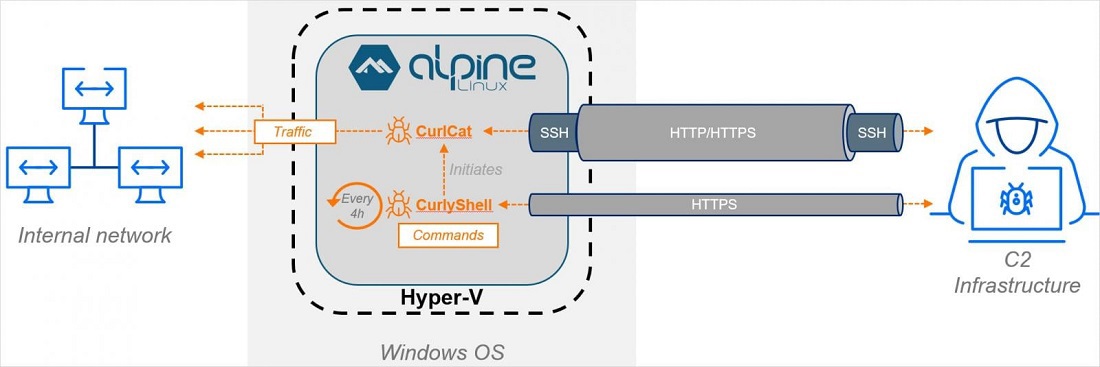

Bên trong môi trường ảo, tác nhân đe dọa lưu trữ các công cụ tùy chỉnh của mình, reverse shell CurlyShell và reverse proxy CurlCat, cho phép ẩn mình hoạt động và giao tiếp.

Curly COMrades được biết đến là một nhóm gián điệp mạng đã hoạt động từ giữa năm 2024. Bitdefender trước đây đã từng vạch trần các hoạt động của Curly COMrades nhắm vào các cơ quan chính phủ và tư pháp ở Georgia, cũng như các công ty năng lượng ở Moldova.

Với sự giúp đỡ của CERT Gruzia, công ty an ninh mạng Romania đã phát hiện thêm nhiều thông tin về hoạt động mới nhất của kẻ tấn công. Các nhà nghiên cứu cho biết vào đầu tháng 7/2025, sau khi truy cập từ xa vào hai máy mục tiêu, Curly COMrades đã thực hiện các lệnh để kích hoạt Hyper-V và vô hiệu hóa giao diện quản lý của nó.

Microsoft tích hợp công nghệ Hyper-V native hypervisor, cung cấp khả năng ảo hóa phần cứng trong hệ điều hành Windows (Pro và Enterprise) và Windows Server, cho phép người dùng chạy máy ảo (VM).

“Những kẻ tấn công đã kích hoạt role Hyper-V trên các hệ thống nạn nhân được chọn để triển khai một máy ảo tối giản dựa trên Alpine Linux. Môi trường ẩn này, với dung lượng nhẹ (chỉ 120MB dung lượng đĩa và 256MB bộ nhớ), lưu trữ reverse shell tùy chỉnh của chúng - CurlyShell và một reverse proxy là CurlCat", Bitdefender giải thích.

.jpg)

CurlCat (trái) và CurlShell (phải)

Bằng cách giữ phần mềm độc hại và quá trình thực thi của nó bên trong VM, tin tặc có thể bypass các biện pháp phát hiện EDR dựa trên máy chủ truyền thống, vốn thiếu khả năng kiểm tra mạng để có thể phát hiện lưu lượng đến từ máy chủ điều khiển và ra lệnh (C2) của tác nhân đe dọa từ VM.

Mặc dù việc dựa vào ảo hóa để tránh bị phát hiện không phải là một kỹ thuật mới, nhưng phạm vi phân mảnh của các công cụ bảo mật khiến nó trở thành một phương pháp hiệu quả trên các mạng thiếu khả năng bảo vệ toàn diện và nhiều lớp.

Trong các cuộc tấn công Curly COMrades, mục tiêu né tránh được thực hiện bằng cách sử dụng tên “WSL” cho VM, ám chỉ đến tính năng Windows Subsystem for Linux, với hy vọng có thể ẩn trong hệ thống mà không bị phát hiện.

Máy ảo Alpine Linux được cấu hình trong Hyper-V để sử dụng Default Switch, adapter này sẽ chuyển toàn bộ lưu lượng qua ngăn xếp mạng của máy chủ. Các nhà nghiên cứu chia sẻ: “Trên thực tế, mọi giao tiếp độc hại ra bên ngoài dường như đều bắt nguồn từ địa chỉ IP của máy chủ hợp pháp”.

Hai bản cài đặt tùy chỉnh được triển khai trong VM là các tệp nhị phân ELF dựa trên libcurl và được sử dụng để thực thi lệnh cũng như tạo đường hầm (tunnel) lưu lượng:

- CurlyShell: Thực thi lệnh, chạy bên trong máy ảo Alpine và duy trì tính bền bỉ thông qua cron job, nó chạy ở chế độ headless và kết nối với máy chủ C2 qua HTTPS.

- CurlCat: Công cụ được sử dụng khi cần tạo đường hầm, được gọi bởi shell implant để tạo proxy SOCKS bí mật trả về cho người vận hành.

Tổng quan về cuộc tấn công

Trong khi điều tra các sự cố, các nhà nghiên cứu cũng phát hiện ra rằng Curly COMrades đã sử dụng hai tập lệnh PowerShell để duy trì và chuyển sang các hệ thống từ xa.

Các nhà nghiên cứu cho biết: “Một lỗ hổng được thiết kế để đưa Kerberos ticket vào LSASS, cho phép xác thực các hệ thống từ xa và thực thi lệnh”. Tập lệnh thứ hai được triển khai thông qua tính năng Group Policy và tạo một tài khoản cục bộ trên nhiều máy tính trong cùng một miền.

Các nhà nghiên cứu lưu ý, mức độ tinh vi của các cuộc tấn công Curly COMrades cho thấy một hoạt động được thiết kế để ẩn danh và bảo mật hoạt động. Tin tặc mã hóa các payload nhúng và lạm dụng các tính năng của PowerShell, dẫn đến việc để lại rất ít dấu vết pháp y trên các máy chủ bị xâm nhập.

Dựa trên những quan sát trong các cuộc tấn công này, Bitdefender đề xuất rằng các tổ chức nên theo dõi hoạt động kích hoạt Hyper-V bất thường, truy cập LSASS hoặc các tập lệnh PowerShell được triển khai thông qua Group Policy kích hoạt việc đặt lại mật khẩu tài khoản cục bộ hoặc tạo mật khẩu mới.