Qilin lần đầu tiên được biết đến với tên gọi “Agenda” vào tháng 8/2022, đổi tên thành Qilin vào tháng 9 cùng năm và tiếp tục hoạt động dưới tên đó cho đến ngày nay. Nghiên cứu mới đây từ Trend Micro và Cisco Talos cho biết, mã độc này đã tấn công hơn 700 nạn nhân trên 62 quốc gia trong năm nay.

Cả hai hãng bảo mật thông tin rằng, Qilin trở thành một trong những mối đe dọa mã độc tống tiền hoạt động tích cực nhất trên toàn thế giới, với hơn 40 nạn nhân mới mỗi tháng trong nửa cuối năm 2025. Báo cáo của các hãng cho biết, các chi nhánh của Qilin sử dụng kết hợp các chương trình hợp pháp và công cụ quản lý từ xa để xâm nhập mạng, từ đó đánh cắp thông tin đăng nhập, bao gồm các ứng dụng như AnyDesk, ScreenConnect và Splashtop để truy cập từ xa, cũng như Cyberduck và WinRAR để thu thập dữ liệu.

Kẻ tấn công cũng sử dụng các tiện ích tích hợp sẵn của Windows, chẳng hạn như Microsoft Paint (mspaint[.]exe) và Notepad (notepad[.]exe), để kiểm tra tài liệu nhằm tìm dữ liệu nhạy cảm trước khi đánh cắp chúng.

Sử dụng driver dễ bị tấn công để vô hiệu hóa các công cụ bảo mật

Trend Micro và Cisco Talos đều quan sát các chi nhánh của Qilin thực hiện các cuộc tấn công Bring Your Own Vulnerable Driver (BYOVD) để vô hiệu hóa phần mềm bảo mật trước khi khởi chạy bộ mã hóa. Ngoài ra, các tin tặc lạm dụng các driver đã ký nhưng dễ bị tấn công, chẳng hạn như eskle.sys, nhằm chấm dứt các tiến trình chống vi-rút và EDR, đồng thời sử dụng DLL sideloading để chèn các driver như rwdrv.sys và hlpdrv.sys để cấp thêm các đặc quyền cấp độ kernel.

Cisco Talos phát hiện các tác nhân đe dọa sử dụng các công cụ như “dark-kill” và “HRSword” để vô hiệu hóa phần mềm bảo mật và xóa dấu vết hoạt động độc hại. Các nhà nghiên cứu giải thích: “Chúng tôi đã quan sát thấy dấu vết của những nỗ lực vô hiệu hóa EDR bằng nhiều phương pháp khác nhau. Nhìn chung, Cisco Talos thường xuyên phát hiện các lệnh thực thi trực tiếp uninstall[.]exe của EDR hoặc cố gắng dừng các dịch vụ bằng lệnh sc. Đồng thời, những kẻ tấn công cũng đang chạy các công cụ mã nguồn mở như dark-kill và HRSword”.

Bộ mã hóa Linux thực thi thông qua WSL

Vào tháng 12/2023, trang tin BleepingComputer đã đưa tin về bộ mã hóa Qilin Linux mới tập trung chủ yếu vào việc mã hóa máy chủ và máy ảo VMware ESXi.

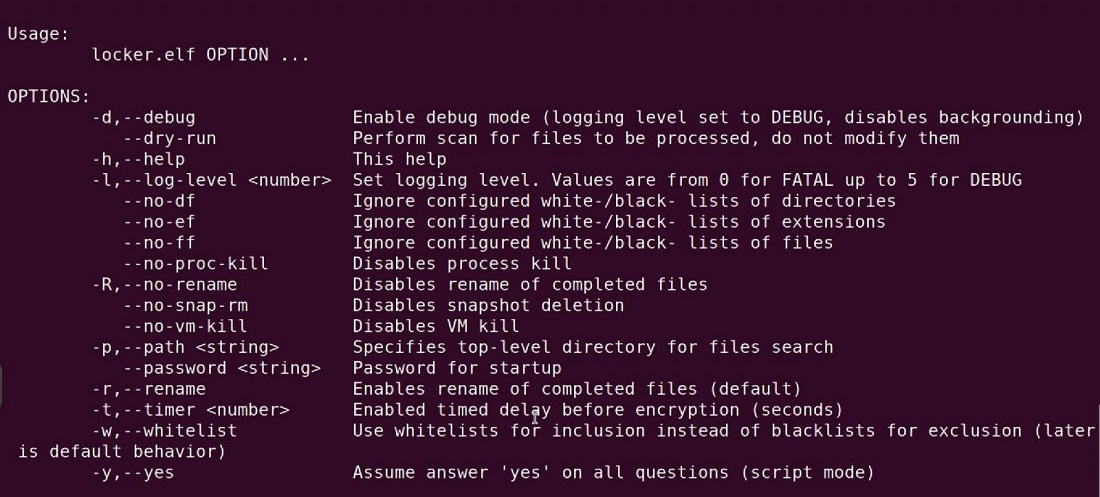

Các đối số dòng lệnh bao gồm các tùy chọn để bật chế độ gỡ lỗi, thực hiện chạy thử mà không mã hóa bất kỳ tệp nào hoặc tùy chỉnh cách mã hóa máy ảo và ảnh snapshot của chúng.

Bộ mã hóa Qilin Linux

Các nhà nghiên cứu từ Trend Micro cho biết, các chi nhánh của Qilin đã bị phát hiện sử dụng WinSCP để chuyển bộ mã hóa ELF của Linux sang các thiết bị bị xâm phạm, sau đó được khởi chạy thông qua phần mềm quản lý từ xa Splashtop (SRManager[.]exe) trực tiếp trong Windows

Đáng chú ý, bộ mã hóa Linux của Qilin là chương trình thực thi ELF, nghĩa là chúng không thể chạy trên Windows và yêu cầu môi trường runtime như WSL để thực thi.

WSL là một tính năng của Windows cho phép người dùng cài đặt và chạy các bản phân phối Linux trực tiếp trong Windows. Sau khi cài đặt, bạn có thể mở shell cho bản phân phối mặc định đã cài đặt hoặc sử dụng lệnh “wsl[.]exe -e để chạy các chương trình Linux trong command prompt của Windows. Các nhà nghiên cứu giải thích, khi kẻ tấn công có quyền truy cập vào thiết bị, chúng sẽ kích hoạt hoặc cài đặt WSL, sau đó sử dụng nó để thực thi bộ mã hóa, qua đó tránh được phần mềm bảo mật Windows truyền thống.

Trend Micro cho biết: “Trong trường hợp này, các tin tặc có thể chạy bộ mã hóa Linux trên hệ thống Windows bằng cách tận dụng WSL, một tính năng tích hợp cho phép các tệp nhị phân Linux chạy trên Windows mà không cần máy ảo. Sau khi chiếm được quyền truy cập, kẻ tấn công kích hoạt hoặc cài đặt WSL bằng các tập lệnh hoặc công cụ dòng lệnh, từ đó triển khai mã độc tống tiền Linux trong môi trường đó. Điều này cho phép chúng thực thi mã hóa dựa trên Linux trực tiếp trên máy chủ Windows, đồng thời tránh được nhiều biện pháp phòng thủ tập trung vào việc phát hiện phần mềm độc hại Windows”.

Vì nhiều sản phẩm Windows EDR tập trung vào hành vi của Windows PE, nên chúng bỏ qua hành vi độc hại xảy ra trong WSL, cho phép phần mềm độc hại bypass khả năng phát hiện.

Trend Micro cho biết kỹ thuật này cho thấy cách những kẻ điều hành mã độc tống tiền đang thích nghi với môi trường Windows và Linux, kết hợp để tối đa hóa phạm vi tiếp cận và tránh né các biện pháp phòng thủ truyền thống.