CÁCH THỨC HOẠT ĐỘNG CỦA XÁC THỰC NTLM

NTLM (New Technology LAN Manager) là bộ giao thức bảo mật do Microsoft cung cấp nhằm mục đích cung cấp tính xác thực, tính toàn vẹn và tính bảo mật cho người dùng.

Về mặt xác thực, NTLM là một giao thức dựa trên cơ chế challenge - response được sử dụng trong môi trường Windows để xác thực máy khách và máy chủ. Các giao thức này phụ thuộc vào một secret chung, thường là mật khẩu của máy khách, để xác minh danh tính. NTLM tích hợp vào một số giao thức ứng dụng, bao gồm HTTP, MSSQL, SMB và SMTP, nơi yêu cầu xác thực người dùng.

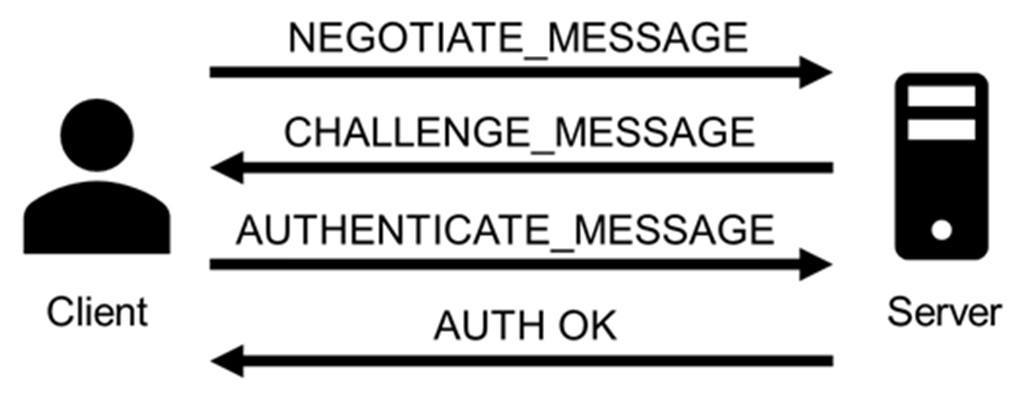

NTLM sử dụng cơ chế bắt tay ba bước giữa máy khách và máy chủ để hoàn tất quá trình xác thực. Trong một số trường hợp, một thông điệp thứ tư được thêm vào để đảm bảo tính toàn vẹn dữ liệu.

Quá trình xác thực đầy đủ diễn ra như sau:

1. Máy khách gửi NEGOTIATE_MESSAGE để đề xuất khả năng xác thực.

2. Máy chủ phản hồi bằng CHALLENGE_MESSAGE nhằm xác minh danh tính của máy khách.

3. Máy khách mã hóa challenge bằng secret của mình và phản hồi bằng AUTHENTICATE_MESSAGE, bao gồm challenge đã mã hóa, tên người dùng, tên máy chủ và tên miền.

4. Máy chủ xác minh yêu cầu mã hóa bằng hàm băm mật khẩu của máy khách và xác nhận danh tính của nó. Sau đó, máy khách được xác thực và thiết lập một phiên hợp lệ với máy chủ. Tùy thuộc vào giao thức lớp ứng dụng, máy chủ có thể gửi thông báo xác nhận (hoặc lỗi) xác thực.

Cơ chế xác thực của NTLM

MỐI ĐE DỌA TRONG XÁC THỰC DỰA TRÊN NTLM

Mặc dù là một giao thức cũ với nhiều điểm yếu đã được phân tích, NTLM vẫn tiếp tục được sử dụng trong các hệ thống Windows và do đó bị khai thác tích cực trong các chiến dịch đe dọa hiện đại. Microsoft đã công bố kế hoạch loại bỏ hoàn toàn xác thực NTLM, với việc ngừng hỗ trợ dự kiến bắt đầu từ Windows 11 24H2 và Windows Server 2025, trong đó NTLMv1 bị ngừng hoạt động và NTLMv2 bị vô hiệu hóa theo mặc định trong một số trường hợp nhất định. Mặc dù đã có ít nhất ba thông báo công khai quan trọng kể từ năm 2022 và việc tăng cường tài liệu hướng, giao thức này vẫn tồn tại, thường do các yêu cầu về khả năng tương thích, ứng dụng cũ hoặc cấu hình sai trong cơ sở hạ tầng lai.

Như những tiết lộ gần đây cho thấy, kẻ tấn công tiếp tục tìm ra những kỹ thuật tinh vi để lạm dụng NTLM trong các cuộc tấn công chuyển tiếp và lừa đảo, bao gồm cả các lỗ hổng bảo mật mới. Hơn nữa, chúng còn đưa ra các phương thức tấn công thay thế vốn có của giao thức, điều này sẽ được khám phá sâu hơn trong bài viết, đặc biệt là trong bối cảnh tải xuống tự động và thực thi phần mềm độc hại thông qua WebDAV sau các nỗ lực xác thực NTLM.

NTLM là một bối cảnh đe dọa rộng lớn, với nhiều hướng tấn công bắt nguồn từ những hạn chế thiết kế vốn có của nó. Chúng bao gồm chuyển tiếp thông tin xác thực, chặn mã băm và nhiều kỹ thuật trung gian khác nhau, tất cả đều khai thác việc giao thức thiếu các biện pháp bảo vệ hiện đại như ràng buộc kênh và xác thực lẫn nhau. Trước khi xem xét các chiến dịch khai thác hiện tại, điều cần thiết là phải khám phá các kỹ thuật tấn công chính liên quan.

Rò rỉ hàm băm

Rò rỉ hàm băm là việc lộ mã băm xác thực NTLM ngoài ý muốn, thường do các tệp được tạo thủ công, đường dẫn mạng độc hại hoặc kỹ thuật lừa đảo. Đây là một phương pháp thụ động, không yêu cầu bất kỳ hành động nào của kẻ tấn công trên hệ thống mục tiêu. Một kịch bản phổ biến liên quan đến phương thức tấn công này bắt đầu bằng một nỗ lực lừa đảo bao gồm (hoặc liên kết đến) một tệp được thiết kế để khai thác máy tính Windows.

Các hành vi này tự động khởi tạo xác thực NTLM đối với các tài nguyên do kẻ tấn công kiểm soát. Rò rỉ thường xảy ra thông qua tương tác tối thiểu của người dùng, chẳng hạn như xem trước tệp, nhấp vào liên kết từ xa hoặc truy cập tài nguyên mạng được chia sẻ. Kẻ tấn công có được mã băm có thể sử dụng lại chúng trong một cuộc tấn công chuyển tiếp thông tin xác thực.

Các cuộc tấn công Coercion-based

Trong các cuộc tấn công này, tin tặc chủ động buộc hệ thống mục tiêu xác thực với một dịch vụ do chúng kiểm soát. Đáng chú ý, hình thức này không cần tương tác người dùng. Ví dụ, các công cụ như PetitPotam hoặc PrinterBug thường được sử dụng để kích hoạt các nỗ lực xác thực qua các giao thức như MS-EFSRPC hoặc MS-RPRN. Khi hệ thống nạn nhân bắt đầu bắt tay NTLM, kẻ tấn công có thể chặn mã băm xác thực hoặc chuyển tiếp nó đến một mục tiêu riêng biệt, thực sự mạo danh nạn nhân trên một hệ thống khác.

Trường hợp sau đặc biệt nghiêm trọng, cho phép truy cập ngay lập tức vào các chia sẻ tệp, giao diện quản lý từ xa, hoặc thậm chí cả Active Directory Certificate Services, nơi kẻ tấn công có thể yêu cầu các chứng thư số xác thực hợp lệ.

Chuyển tiếp thông tin xác thực

Chuyển tiếp thông tin xác thực (Credential forwarding) đề cập đến việc sử dụng trái phép các mã token xác thực NTLM đã thu thập trước đó, thường là các hàm băm, để mạo danh người dùng trên một hệ thống hoặc dịch vụ khác. Trong các môi trường vẫn bật xác thực NTLM, kẻ tấn công có thể lợi dụng các thông tin thu thập trước đó (thông qua rò rỉ hàm băm hoặc các cuộc tấn công Coercion-based) mà không cần bẻ khóa mật khẩu. Điều này thường được thực hiện thông qua các kỹ thuật Pass-the-Hash (PtH) hoặc mạo danh token. Trong các hệ thống mạng sử dụng NTLM, đặc biệt là khi kết hợp với cơ chế đăng nhập một lần (SSO), việc chuyển tiếp thông tin xác thực có thể cung cấp quyền truy cập rộng rãi trên nhiều hệ thống.

Kỹ thuật này thường được sử dụng để tạo điều kiện cho việc di chuyển ngang hàng và leo thang đặc quyền, đặc biệt là khi thông tin đăng nhập có đặc quyền cao bị lộ. Các công cụ như Mimikatz cho phép trích xuất và chèn mã băm NTLM trực tiếp vào bộ nhớ, trong khi wmiexec.py, PsExec.py và secretsdump.py của Impacket có thể được sử dụng để thực thi từ xa hoặc trích xuất thông tin đăng nhập bằng cách sử dụng mã băm chuyển tiếp.

Tấn công Man-in-the-Middle (MitM)

Trong số các cuộc tấn công MitM, NTLM relay vẫn là phương pháp bền bỉ và có tác động mạnh mẽ nhất, đến mức nó vẫn còn phù hợp trong hơn hai thập kỷ qua. Được chứng minh lần đầu vào năm 2001 thông qua công cụ SMBRelay của Sir Dystic (thành viên của Cult of the Dead Cow), NTLM relay ngày nay vẫn được các tin tặc khai thác tích cực để xâm nhập môi trường Active Directory trong các tình huống thực tế. Các công cụ thường được sử dụng bao gồm Responder, NTLMRelayX của Impacket và Inveigh.

KHAI THÁC NTLM TRONG NĂM 2025

Trong năm qua, nhiều lỗ hổng bảo mật đã được phát hiện trong môi trường Windows, nơi NTLM vẫn được kích hoạt ngầm. Nội dung này nêu bật các CVE quan trọng nhất được báo cáo trong năm 2025, cùng với các hướng tấn công chính được phát hiện trong các chiến dịch thực tế.

CVE-2024‑43451

CVE-2024‑43451 là lỗ hổng bảo mật trong Microsoft Windows cho phép rò rỉ mã băm mật khẩu NTLMv2 mà chỉ cần rất ít tương tác với người dùng, có khả năng dẫn đến đánh cắp thông tin đăng nhập.

Lỗ hổng tồn tại do sự hiện diện liên tục của công cụ MSHTML, một thành phần cũ ban đầu được phát triển cho Internet Explorer. Mặc dù trình duyệt này đã chính thức bị "khai tử", MSHTML vẫn được nhúng trong các hệ thống Windows hiện nay, đặc biệt là với các ứng dụng và giao diện phụ thuộc vào khả năng hiển thị hoặc xử lý liên kết của nó.

Sự phụ thuộc này cho phép các tệp .url âm thầm kích hoạt các quy trình xác thực NTLM thông qua các liên kết được tạo sẵn mà không nhất thiết phải mở. Mặc dù việc mở trực tiếp tệp .url độc hại sẽ kích hoạt lỗ hổng một cách đáng tin cậy, lỗ hổng cũng có thể được thực thi thông qua các hành động khác của người dùng như nhấp chuột phải, xóa, nhấp chuột một lần hoặc chỉ cần di chuyển tệp sang một thư mục khác.

Kẻ tấn công có thể khai thác lỗ hổng này bằng cách khởi tạo xác thực NTLM qua SMB đến máy chủ từ xa mà chúng kiểm soát (chỉ định URL theo định dạng đường dẫn UNC), từ đó thu thập mã băm của người dùng. Bằng cách lấy được mã băm NTLMv2, kẻ tấn công có thể thực hiện tấn công truyền mã băm (ví dụ, sử dụng các công cụ như WMIExec hoặc PSExec) để chiếm quyền truy cập mạng, thông qua mạo danh người dùng hợp lệ mà không cần biết thông tin đăng nhập thực tế của họ.

Một trường hợp cụ thể của lỗ hổng này xảy ra khi kẻ tấn công sử dụng máy chủ WebDAV. Với trường hợp này, chỉ cần một tương tác nhỏ với tệp độc hại, chẳng hạn như một cú nhấp chuột hoặc nhấp chuột phải, sẽ kích hoạt kết nối tự động đến máy chủ, tải xuống tệp và thực thi. Kẻ tấn công sử dụng lỗ hổng CVE-2024‑43451 để phát tán phần mềm độc hại hoặc các payload khác đến hệ thống mục tiêu. Chúng cũng có thể kết hợp điều này với rò rỉ hàm băm, ví dụ cài đặt một công cụ độc hại trên hệ thống nạn nhân và sử dụng các hàm băm đã thu thập được để thực hiện di chuyển ngang qua công cụ đó.

Lỗ hổng bảo mật này đã được Microsoft khắc phục trong bản cập nhật bảo mật Patch Tuesday tháng 11/2024. Trong môi trường đã được vá, các thao tác di chuyển, xóa, nhấp chuột phải vào tệp .url được tạo sẵn,... sẽ không kích hoạt kết nối đến máy chủ độc hại.

Sau khi CVE-2024‑43451 được công bố rộng rãi, ghi nhận số lượng các cuộc tấn công khai thác lỗ hổng bảo mật đã tăng theo cấp số nhân. Tính đến tháng 7/2025, Kaspersky phát hiện khoảng 600 tệp .url đáng ngờ chứa các đặc điểm cần thiết để khai thác lỗ hổng và có thể là mối đe dọa tiềm ẩn.

Chiến dịch BlindEagle phát tán Remcos RAT qua CVE-2024-43451

BlindEagle là một tác nhân đe dọa APT nhắm vào các thực thể Mỹ Latinh, được biết đến với các chiến dịch đa dạng kết hợp giữa gián điệp và tấn công tài chính. Vào cuối tháng 11/2024, nhóm này bắt đầu một cuộc tấn công mới nhắm vào các mục tiêu tại Colombia, sử dụng lỗ hổng Windows CVE-2024-43451 để phân phối Remcos RAT.

Các tin tặc đã tạo các tệp .url độc hại ban đầu, những tệp này được gửi qua email lừa đảo mạo danh chính phủ và các cơ quan tư pháp Colombia, đồng thời sử dụng các vấn đề pháp lý để làm mồi nhử. Khi người nhận bị thuyết phục tải xuống tệp độc hại, chỉ cần tương tác với tệp sẽ kích hoạt yêu cầu đến máy chủ WebDAV do kẻ tấn công kiểm soát, từ đó một phiên bản Remcos RAT sửa đổi được tải xuống và thực thi. Phiên bản này chứa một mô-đun có khả năng đánh cắp thông tin đăng nhập ví tiền điện tử.

Kẻ tấn công đã tự động thực thi phần mềm độc hại bằng cách chỉ định cổng 80 trong đường dẫn UNC. Điều này cho phép kết nối được thực hiện trực tiếp bằng giao thức WebDAV qua HTTP, do đó bỏ qua kết nối SMB. Kiểu kết nối này cũng làm rò rỉ các hàm băm NTLM. Tuy nhiên, các nhà nghiên cứu chưa thấy bất kỳ trường hợp sử dụng các hàm băm này sau đó.

Sau chiến dịch này và trong suốt năm 2025, nhóm tin tặc vẫn tiếp tục phát động nhiều cuộc tấn công bằng cùng một vectơ tấn công ban đầu (tệp .url) và phân phối Remcos RAT. Các nhà nghiên cứu đã phát hiện hơn 60 tệp .url được sử dụng làm dropper ban đầu trong các chiến dịch BlindEagle. Chúng được gửi trong các email mạo danh cơ quan tư pháp Colombia. Tất cả đều liên lạc qua WebDAV với các máy chủ do nhóm này kiểm soát và khởi tạo chuỗi tấn công sử dụng ShadowLadder hoặc Smoke Loader, từ đó nhằm mục tiêu chèn Remcos RAT vào bộ nhớ.

Chiến dịch Head Mare khai thác lỗ hổng CVE-2024-43451

Một cuộc tấn công khác được phát hiện sau khi Microsoft công bố thông tin liên quan đến nhóm tin tặc Head Mare. Nhóm này được biết đến với các vụ tấn công nhắm vào các mục tiêu ở Nga và Belarus.

Trong các chiến dịch trước đó, Head Mare khai thác nhiều lỗ hổng bảo mật khác nhau để truy cập ban đầu vào cơ sở hạ tầng của nạn nhân. Lần này, chúng sử dụng CVE 2024-43451. Các tin tặc đã phát tán một tệp ZIP qua email lừa đảo có tên “Договор на предоставление услуг №2024-34291” (tạm dịch là “Thỏa thuận dịch vụ số 2024-34291”). Tệp này có tên là .url “Сопроводительное письмо.docx” (tạm dịch là “Thư xin việc.docx”).

Tên miền được phân giải thành địa chỉ IP 45[.]87[.]246[.]40, được Head Mare sử dụng trong các chiến dịch mà các nhà nghiên cứu của Kaspersky đã từng báo cáo trước đó. Theo hãng bảo mật, tệp ZIP đã được phân phối trên hơn một trăm người dùng, 50% trong số đó thuộc lĩnh vực sản xuất, 35% thuộc lĩnh vực giáo dục và khoa học và 5% thuộc các cơ quan chính phủ, cùng nhiều lĩnh vực khác. Một số mục tiêu đã tương tác với tệp .url.

Để đạt được mục tiêu tại các mục tiêu, Head Mare sử dụng một số công cụ công khai, bao gồm cả phần mềm nguồn mở, để thực hiện di chuyển ngang và leo thang đặc quyền, chuyển tiếp các mã băm bị rò rỉ. Trong số các công cụ bị phát hiện trong các cuộc tấn công trước đó có Mimikatz, Secretsdump, WMIExec và SMBExec, với ba công cụ cuối cùng là một phần của Impacket.

Trong chiến dịch này, Kaspersky phát hiện nỗ lực khai thác lỗ hổng CVE-2023-38831 trong WinRAR, được sử dụng làm quyền truy cập ban đầu trong một chiến dịch tấn công mạng, các nhà nghiên cứu phát hiện các hành vi sử dụng các công cụ liên quan đến Impacket và SMBMap. Cuộc tấn công ngoài việc thu thập các hàm băm NTLM, còn liên quan đến việc phân phối phần mềm độc hại PhantomCore, một phần trong “kho vũ khí” của nhóm này.

CVE-2025-24054/CVE-2025-24071

CVE-2025-24054 và CVE-2025-24071 ban đầu được biết đến là hai lỗ hổng bảo mật khác nhau, nhưng sau đó được hợp nhất thành một CVE, là một lỗ hổng rò rỉ mã băm NTLM ảnh hưởng đến nhiều phiên bản Windows, bao gồm Windows 11 và Windows Server. Lỗ hổng này chủ yếu bị khai thác thông qua các tệp được tạo đặc biệt, chẳng hạn như tệp .library-ms, khiến hệ thống khởi tạo các yêu cầu xác thực NTLM đến các máy chủ do kẻ tấn công kiểm soát.

Lỗ hổng tương tự như CVE-2024-43451 và hầu như không yêu cầu tương tác của người dùng (chẳng hạn như xem trước tệp), cho phép kẻ tấn công chiếm đoạt mã băm NTLMv2 và truy cập trái phép hoặc leo thang đặc quyền trong mạng. Việc khai thác lỗ hổng này phổ biến và rộng rãi nhất xảy ra với các tệp .library-ms bên trong các tệp ZIP/RAR, vì rất dễ đánh lừa người dùng mở hoặc xem trước chúng. Trong hầu hết các trường hợp các nhà nghiên cứu phát hiện, kẻ tấn công sử dụng tệp ZIP làm phương tiện phân phối.

Phát tán trojan ở Nga thông qua CVE-2025-24054

Tại Nga, Kaspersky phát hiện một chiến dịch phát tán các tệp ZIP độc hại với dòng tiêu đề “акт_выполненных_работ_апрель” (tạm dịch là “chứng chỉ công việc hoàn thành tháng 4”). Các tệp bên trong tệp này được ngụy trang dưới dạng bảng tính .xls nhưng thực chất là các tệp .library-ms tự động khởi tạo kết nối đến các máy chủ do kẻ tấn công kiểm soát. Các tệp độc hại chứa cùng một địa chỉ IP máy chủ là 185[.]227[.]82[.]72.

Khi lỗ hổng bị khai thác, tệp sẽ tự động kết nối đến máy chủ đó, nơi cũng lưu trữ các phiên bản của trojan AveMaria (còn được gọi là Warzone) để phát tán. AveMaria là một trojan truy cập từ xa (RAT), cho phép kẻ tấn công điều khiển từ xa để thực thi lệnh, trích xuất tệp, ghi lại thao tác bàn phím và duy trì tính bền bỉ.

CVE-2025-33073

CVE-2025-33073 là một lỗ hổng NTLM reflection mức độ nghiêm trọng cao trong kiểm soát truy cập của máy khách SMB Windows. Kẻ tấn công đã được xác thực trong mạng có thể thao túng xác thực SMB, đặc biệt là thông qua chuyển tiếp cục bộ, để yêu cầu hệ thống của nạn nhân xác thực lại với chính nó là SYSTEM. Điều này cho phép tin tặc có thể leo thang đặc quyền và thực thi mã ở cấp độ cao nhất.

Lỗ hổng này dựa trên một lỗi trong cách Windows xác định kết nối là cục bộ hay từ xa. Bằng cách tạo một tên DNS cụ thể trùng lặp một phần với tên máy chủ, kẻ tấn công có thể đánh lừa hệ thống tin rằng yêu cầu xác thực đến từ cùng một máy chủ. Khi điều này xảy ra, Windows sẽ chuyển sang chế độ “xác thực cục bộ”, bỏ qua quá trình trao đổi challenge - response NTLM thông thường và trực tiếp chèn token của người dùng vào hệ thống bảo mật của máy chủ.

Hành vi này xuất hiện do giao thức NTLM đặt một cờ đặc biệt và ID ngữ cảnh bất cứ khi nào nó giả định máy khách và máy chủ là cùng một thực thể. Việc kẻ tấn công thao túng khiến hệ điều hành coi yêu cầu bên ngoài là yêu cầu nội bộ, do đó token được đưa vào được xử lý như thể nó được tin cậy. Việc tự phản ánh này mở ra cơ hội cho kẻ tấn công hành động với các đặc quyền cấp SYSTEM trên máy mục tiêu.

Hoạt động đáng ngờ ở Uzbekistan liên quan đến CVE-2025-33073

Trong một diễn biến khác, các nhà nghiên cứu đã phát hiện hoạt động đáng ngờ khai thác lỗ hổng bảo mật CVE-2025-33073 nhắm đến mục tiêu thuộc lĩnh vực tài chính ở Uzbekistan. Kaspersky thu thập được một bản dump lưu lượng liên quan đến hoạt động này và xác định được nhiều chuỗi trong bản dump tương ứng với các đoạn mã liên quan đến xác thực NTLM qua SMB.

Sự cố bắt đầu bằng việc khai thác lỗ hổng NTLM reflection. Kẻ tấn công đã sử dụng một bản ghi DNS được tạo sẵn để yêu cầu máy chủ xác thực với chính nó và lấy token SYSTEM. Sau đó, chúng kiểm tra xem liệu có đủ quyền để thực thi mã hay không bằng cách sử dụng các tệp batch chạy các lệnh đơn giản như whoami.

Với đặc quyền SYSTEM, kẻ tấn công đã thử một số phương pháp để xóa bộ nhớ LSASS thông qua tiến trình rundll32[.]exe, tải DLL tạm thời (BdjnNmiX[.]dll) và chạy tập lệnh PowerShell (mã hóa Base64).

BẢO VỆ VÀ KHUYẾN NGHỊ

Vô hiệu hóa hoặc hạn chế NTLM

Chừng nào NTLM vẫn được bật, kẻ tấn công có thể khai thác lỗ hổng trong các phương thức xác thực cũ. Việc vô hiệu hóa NTLM hoặc ít nhất là hạn chế sử dụng nó cho các hệ thống quan trọng, sẽ làm giảm đáng kể phạm vi tấn công. Thay đổi này nên được kết hợp với việc kiểm tra nghiêm ngặt để xác định bất kỳ hệ thống hoặc ứng dụng nào vẫn phụ thuộc vào NTLM.

Ký số thông điệp

NTLM hoạt động như một lớp xác thực trên các giao thức ứng dụng như SMB, LDAP và HTTP. Nhiều giao thức này cung cấp khả năng thêm chữ ký vào liên lạc kết nối. Một trong những cách hiệu quả nhất để giảm thiểu các cuộc tấn công NTLM relay là kích hoạt chữ ký SMB và LDAP. Các tính năng bảo mật này đảm bảo tất cả các thông điệp giữa máy khách và máy chủ đều được ký số, ngăn chặn kẻ tấn công giả mạo hoặc chuyển tiếp lưu lượng xác thực. Nếu không có ký số, thông tin đăng nhập NTLM có thể bị kẻ tấn công chặn và sử dụng lại để truy cập trái phép vào tài nguyên mạng.

Bật tính Bảo vệ mở rộng cho xác thực (EPA)

EPA liên kết xác thực NTLM với phiên TLS hoặc SSL cơ bản, đảm bảo thông tin đăng nhập đã thu thập không thể bị sử dụng lại trong các ngữ cảnh trái phép. Xác thực bổ sung này có thể được áp dụng cho các dịch vụ như máy chủ web và LDAP, làm phức tạp đáng kể việc thực hiện các cuộc tấn công NTLM relay.

Giám sát và kiểm tra lưu lượng NTLM và nhật ký xác thực

Việc thường xuyên xem lại nhật ký xác thực NTLM có thể giúp xác định các hành vi đáng ngờ, chẳng hạn như nguồn địa chỉ IP bất thường hoặc số lượng lỗi xác thực quá nhiều, có thể báo hiệu các cuộc tấn công tiềm ẩn. Việc sử dụng các công cụ SIEM và giám sát mạng để theo dõi lưu lượng NTLM giúp tăng cường phát hiện sớm mối đe dọa và cho phép phản hồi nhanh hơn.

KẾT LUẬN

Năm 2025, NTLM tiếp tục tạo cơ hội cho tội phạm mạng khai thác những điểm yếu đã được biết đến từ lâu. Mặc dù Microsoft công bố kế hoạch loại bỏ giao thức này, nhưng sự hiện diện phổ biến của nó trên các hệ thống cũ và mạng doanh nghiệp vẫn khiến giao thức này trở nên quan trọng và dễ bị tấn công. Các tác nhân đe dọa đang tích cực lợi dụng những lỗ hổng mới được tiết lộ để tinh chỉnh các cuộc tấn công chuyển tiếp thông tin xác thực, leo thang đặc quyền và xâm nhập ngang hàng trong mạng, nhấn mạnh rằng NTLM vẫn là một mối đe dọa an ninh lớn.

Sự gia tăng các sự cố liên quan đến NTLM được ghi nhận trong suốt năm 2025 cho thấy rủi ro ngày càng tăng của việc phụ thuộc vào các cơ chế xác thực lỗi thời. Để giảm thiểu những mối đe dọa này, các tổ chức phải đẩy nhanh nỗ lực loại bỏ, thực hiện vá lỗi thường xuyên và áp dụng các khuôn khổ bảo vệ danh tính mạnh mẽ hơn. Nếu không, NTLM sẽ vẫn là điểm xâm nhập thuận tiện và thường xuyên cho kẻ tấn công.