.png)

Được biết, RomCom (hay còn gọi là Storm-0978 và Tropical Scorpius) là một nhóm gián điệp mạng của Nga có lịch sử khai thác các lỗ hổng zero-day, trong đó bao gồm cả Firefox (CVE-2024-9680, CVE-2024-49039) và Microsoft Office (CVE-2023-36884).

Trước đó, ESET phát hiện RomCom đang khai thác lỗ hổng bảo mật zero-day chưa được ghi nhận trong WinRAR vào ngày 18/7/2025 và đã thông báo cho nhóm phát triển công cụ lưu trữ phổ biến này.

Báo cáo cho biết, lỗ hổng zero-day này là loại lỗ hổng path traversal, hiện đã được gán mã định danh CVE-2025-8088. Sau khi nhận được thông báo, WinRAR đã phát hành bản vá vào ngày 30/7/2025 với phiên bản 7.13. Tuy nhiên, không có thông báo nào đề cập đến việc khai thác đang diễn ra trong bản khuyến cáo kèm theo.

Đầu tháng 8/2025, ESET đã xác nhận hoạt động độc hại này, nhận định rằng các tin tặc khai thác lỗ hổng để trích xuất các tệp thực thi nguy hiểm vào các đường dẫn autorun, khi người dùng mở một kho lưu trữ được tạo đặc biệt. Theo các nhà nghiên cứu, lỗ hổng mới tương tự như một lỗ hổng path traversal khác trong WinRAR (được tiết lộ một tháng trước đó), có tên là CVE-2025-6218.

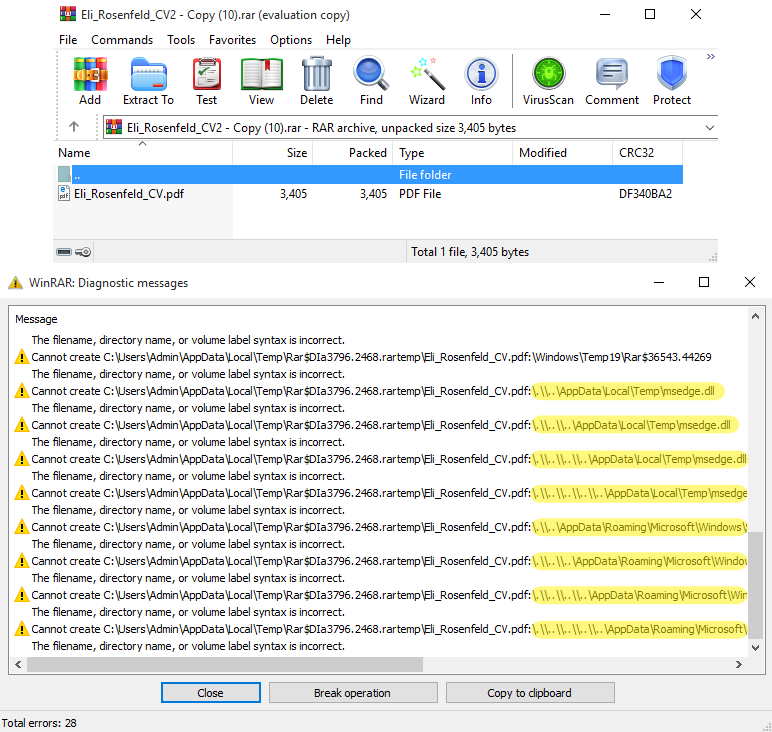

Báo cáo của ESET giải thích rằng các kho lưu trữ RAR độc hại bao gồm nhiều payload ADS (Alternate Data Stream) ẩn được sử dụng để che dấu DLL độc hại và Windows shortcut, được trích xuất vào các thư mục do kẻ tấn công chỉ định khi mục tiêu mở kho lưu trữ.

Nhiều mục ADS dành cho các đường dẫn không hợp lệ mà ESET nhận định rằng, chúng được thêm vào một cách có chủ ý để tạo ra các cảnh báo WinRAR có vẻ vô hại, đồng thời che giấu sự hiện diện của các đường dẫn tệp DLL, EXE và LNK độc hại sâu hơn trong danh sách tệp.

Hình 1. Tệp RAR độc hại (ảnh trên) và lỗi trong quá trình giải nén (dưới)

Các tệp thực thi lưu trữ tại thư mục %TEMP% hoặc %LOCALAPPDATA%, trong khi các Windows shortcut (tệp LNK) được nhúng vào thư mục Windows Startup để chúng được thực thi khi đăng nhập lần tiếp theo.

ESET đã ghi nhận ba chuỗi tấn công riêng biệt, tất cả đều phát tán các nhóm phần mềm độc hại RomCom đã biết:

- Mythic Agent: Updater[.]lnk thêm msedge[.]dll vào registry COM hijack, giải mã shellcode AES và chỉ chạy nếu tên miền của hệ thống khớp với giá trị được mã hóa cứng. Shellcode khởi chạy Mythic Agent, cho phép giao tiếp với máy chủ điều khiển và ra lệnh (C2) của kẻ tấn công, thực thi lệnh và phân phối payload.

- SnipBot: Settings[.]lnk chạy ApbxHelper[.]exe, một PuTTY CAC đã được sửa đổi với chứng chỉ không hợp lệ, nó sẽ kiểm tra hơn 69 tệp tài liệu đã mở gần nhất, trước khi giải mã shellcode tải xuống các payload bổ sung từ máy chủ của kẻ tấn công.

- MeltingClaw: Settings[.]lnk chạy Complaint[.]exe (RustyClaw), tải xuống DLL MeltingClaw để tìm nạp và thực thi nhiều mô-đun độc hại hơn từ cơ sở hạ tầng của kẻ tấn công.

.png)

Hình 2. Chuỗi lây nhiễm Mythic Agent

Trong một diễn biến liên quan, công ty an ninh mạng Nga Bi.Zone cũng báo cáo rằng họ quan sát thấy một nhóm hoạt động riêng biệt có tên gọi là Paper Werewolf, sử dụng lỗ hổng CVE-2025-8088 và CVE-2025-6218 trong các cuộc tấn công.

Hiện tại, ESET đã chia sẻ toàn bộ các chỉ số xâm phạm đối với các cuộc tấn công RomCom mới nhất trên kho lưu trữ GitHub của mình. WinRAR không có tính năng tự động cập nhật, do đó người dùng cần tải xuống và cài đặt thủ công phiên bản mới nhất tại đây.