Lỗ hổng có mã định danh CVE-2023-5528 (điểm CVSS: 7.2), ảnh hưởng đến cài đặt Kubernetes mặc định, tồn tại ở cách hệ thống điều phối container nguồn mở xử lý các tệp YAML.

Ở một khía cạnh nào đó, lỗ hổng này tương tự với lỗ hổng CVE-2023-3676, đó là thiếu quá trình loại bỏ (sanitization) trong tham số subPath của tệp YAML, dẫn đến việc chèn mã khi tạo các Pod (đại diện cho một nhóm gồm một hoặc nhiều ứng dụng container, ví dụ như Docker hoặc rkt).

Lỗ hổng CVE-2023-3676 được xác định trong quá trình xử lý các tệp YAML của dịch vụ Kubelet trong Kubernetes chứa thông tin về cách gắn thư mục dùng chung, mặt khác lỗ hổng CVE-2023-5528 xảy ra khi tạo một Pod bao gồm ổ đĩa cục bộ, cho phép gắn các phân vùng đĩa.

Akamai cho biết một trong những chức năng mà dịch vụ Kubelet đạt được khi tạo một Pod như vậy sẽ tạo ra “liên kết tượng trưng (symlink) giữa vị trí của ổ đĩa trên nút và vị trí bên trong Pod” .

Vì hàm chứa lệnh gọi cmd, dấu nhắc lệnh của Windows hỗ trợ thực thi hai hoặc nhiều lệnh sau một mã thông báo đặc biệt, kẻ tấn công có thể kiểm soát một tham số trong quá trình thực thi cmd và chèn các lệnh tùy ý nhằm thực thi với các đặc quyền của Kubelet (đặc quyền hệ thống). Tuy nhiên, sự cố chỉ xảy ra khi chỉ định hoặc tạo một persistentVolume, một loại tài nguyên lưu trữ mà quản trị viên có thể tạo để cung cấp trước không gian lưu trữ và sẽ tồn tại sau vòng đời của Pod, đây là vị trí có thể chèn lệnh độc hại. Kẻ tấn công có thể thay đổi giá trị của tham số “local.path” bên trong tệp YAML persistentVolume để thêm một lệnh độc hại sẽ được thực thi trong quá trình cài đặt.

Để giải quyết vấn đề, Kubernetes đã xóa lệnh gọi cmd và thay thế nó bằng hàm Go gốc chỉ thực hiện thao tác liên kết tượng trưng. Tất cả các hoạt động triển khai Kubernetes phiên bản 1.28.3 trở về trước có nút Windows trong cụm đều dễ bị tấn công bởi CVE-2023-5528. Các tổ chức được khuyến khích nâng cấp lên Kubernetes phiên bản 1.28.4.

Akamai cho biết: “Vì vấn đề nằm trong mã nguồn nên mối đe dọa này sẽ vẫn còn hoạt động và việc khai thác nó có thể sẽ tăng lên, đây là lý do tại sao chúng tôi đặc biệt khuyến cáo người dùng nên vá cụm của họ ngay cả khi nó không có bất kỳ nút Windows nào”.

Hồng Đạt

(Tổng hợp)

09:00 | 01/02/2024

09:00 | 13/02/2024

17:00 | 30/09/2022

09:00 | 03/04/2024

12:00 | 12/04/2024

Mới đây, Cục An toàn thông tin khuyến nghị người dân cảnh giác với 7 hình thức lừa đảo trực tuyến phổ biến, gồm 5 hình thức trong nước và 2 hình thức có quy mô quốc tế.

08:00 | 04/04/2024

Các nhà nghiên cứu bảo mật phát hiện ra plugin của bên thứ ba hiện có dành cho ChatGPT có thể hoạt động như một bề mặt tấn công mới để truy cập trái phép vào dữ liệu nhạy cảm.

09:00 | 06/03/2024

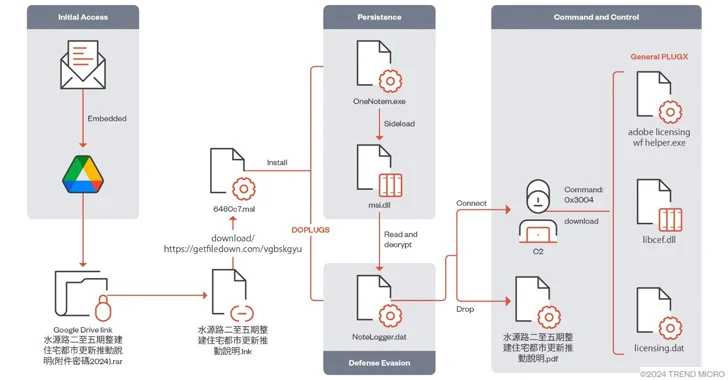

Tác nhân đe dọa liên quan đến Trung Quốc có tên là Mustang Panda đã nhắm mục tiêu vào nhiều quốc gia châu Á bằng cách sử dụng một biến thể mới của backdoor PlugX có tên là DOPLUGS.

11:00 | 07/02/2024

Ngày 02/02, nhà sản xuất phần mềm điều khiển máy tính từ xa AnyDesk (Đức) tiết lộ rằng họ đã phải hứng chịu một cuộc tấn công mạng dẫn đến sự xâm phạm hệ thống sản xuất của công ty.

Trong một chiến dịch tấn công gần đây, các tác nhân đe dọa đã lạm dụng chức năng tìm kiếm của GitHub và sử dụng các kho lưu trữ được thiết kế đặc biệt để phát tán phần mềm độc hại nhằm đánh cắp các khoản thanh toán bằng tiền điện tử.

09:00 | 28/04/2024