Cơ chế hoạt động của trojan Vultur

Trojan Vultur sử dụng công nghệ chia sẻ màn hình từ xa của Virtual Network Computing (VNC), để có thể thu thập được toàn bộ nội dung cũng như các thao tác của người dùng trên thiết bị, dữ liệu sẽ được gửi về máy chủ của kẻ tấn công để thực hiện các hành vi gian lận.

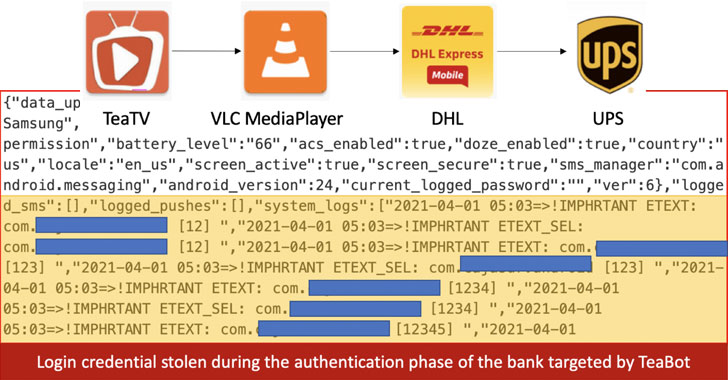

Trong báo cáo của Threat Fabric, Vultur nhắm mục tiêu đến các ứng dụng của ngân hàng và ví tiền điện tử từ các tổ chức ở Italia, Australia và Tây Ban Nha. Trojan này được phát tán thông qua Google Play Store, dưới dạng ứng dụng bảo mật có tên gọi Protection Guard. Tại thời điểm phát hiện, ứng dụng đã có hơn 5.000 lượt cài đặt.

“Lần đầu tiên chúng tôi phát hiện một trojan trên Android sử dụng tính năng quay màn hình và ghi lại bàn phím để tự động thu thập thông tin đăng nhập của người dùng”, các chuyên gia của Threat Fabric cho biết.

Thông thường một số trojan ngân hàng khác như MysteryBot, Grandoreiro, Banker.BR và Vizom đều dựa trên các cuộc tấn công lớp phủ HTML để đánh cắp thông tin, một phiên bản giả mạo trang đăng nhập của ngân hàng sẽ được tạo ra và sau đó phủ nó lên trên ứng dụng gốc, đánh lừa nạn nhân tiết lộ mật khẩu của họ và các thông tin cá nhân nhạy cảm khác. Tuy nhiên, phương thức này thường yêu cầu kẻ tấn công phải đầu tư thời gian và công sức hơn để tạo nhiều lớp phủ có khả năng đánh lừa người dùng.

Trojan Vultur lại có hướng tiếp cận khác khi không sử dụng lớp phủ HTML phổ biến, thay vào đó lạm dụng các tính năng hỗ trợ của Android như Accessibility Services để có được các quyền truy cập cần thiết, sau đó tiến hành thu thập thông tin từ người dùng.

Trojan Vultur lạm dụng tính năng Accessibility Services trên Android để lây nhiễm

Trong một báo cáo mới nhất, hãng bảo mật Cleafy (Italy) thông báo rằng đã phát hiện ra UBEL, một biến thể của mã độc Oscorp, sử dụng WebRTC để tương tác với điện thoại Android theo thời gian thực. Trojan Vultur đã áp dụng một phương thức tương tự, nó tận dụng quyền truy cập để ghi lại các thao tác gõ phím và sử dụng tính năng chia sẻ màn hình của VNC để theo dõi màn hình trên điện thoại, do đó không cần đăng ký một thiết bị mới và khiến các ngân hàng khó phát hiện gian lận.

Hơn nữa, Vultur sử dụng ngrok (cho phép hiển thị máy chủ cục bộ ở phía sau tường lửa ra ngoài mạng internet thông qua các đường hầm an toàn) để cung cấp quyền truy cập từ xa vào VNC trên điện thoại. Ngoài ra, nó cũng thiết lập kết nối với máy chủ C&C để nhận lệnh điều khiển thông qua dịch vụ gửi thông báo của Google (Firebase Cloud Messaging - FCM ), sau đó thông tin dữ liệu sẽ được trích xuất và được truyền trở lại máy chủ.

Những tính năng của Vultur cho phép kẻ tấn công thực hiện các hành vi gian lận bằng cách sử dụng thiết bị đã bị nhiễm của nạn nhân. Các cuộc tấn công này có thể mở rộng và hoàn toàn tự động, vì mọi hành động để thực hiện được viết theo kịch bản trên phần mềm phụ trợ, sau đó gửi dưới dạng các lệnh theo trình tự.

Ngoài ra, theo cuộc điều tra của ThreatFabric, Vultur cũng có liên hệ với một mã độc nổi tiếng khác có tên là Brunhilda và sử dụng Google Play Store để phân phối các biến thể mã độc khác nhau trong hoạt động “dropper-as-a-service” (DaaS). Theo ước tính, Brunhilda có thể đã lây nhiễm khoảng 30.000 thiết bị di động.

Các nhà nghiên cứu cảnh báo rằng: “Các mối đe dọa ngân hàng trên nền tảng di động không còn chỉ dựa trên các cuộc tấn công lớp phủ, mà đang phát triển thành mã độc hoạt động kiểu như RAT, điển hình là phát hiện các ứng dụng nền để bắt đầu quay màn hình”.

Để đảm bảo an toàn, người dùng nên chỉ tải xuống các ứng dụng đáng tin cậy, đồng thời không cài đặt phần mềm từ các cửa hàng của bên thứ ba.

Đinh Hồng Đạt

(theo Thehackernews)

17:00 | 28/07/2021

13:00 | 19/09/2021

17:00 | 02/07/2021

16:00 | 14/05/2021

10:00 | 24/04/2024

Một nhóm tin tặc được cho là từ Việt Nam đang nhắm mục tiêu vào các tổ chức tài chính ở châu Á để đánh cắp các dữ liệu tài chính.

09:00 | 19/04/2024

Theo nhận định của Cục An toàn thông tin (Bộ Thông tin và Truyền thông), trong thời gian gần đây các chiêu trò lừa đảo trực tuyến ngày càng gia tăng với các hình thức tinh vi hơn. Điều này khiến cho nhiều người dân khó nhận biết để phòng tránh nguy cơ mất an toàn thông tin.

13:00 | 23/01/2024

Các nhà cung cấp dịch vụ viễn thông, truyền thông, Internet (ISP), nhà cung cấp dịch vụ công nghệ thông tin và các trang web của người Kurd ở Hà Lan đã trở thành mục tiêu của một chiến dịch gián điệp mạng mới do nhóm tin tặc có tên gọi là Sea Turtle thực hiện. Nhóm này hoạt động với động cơ chính trị nhằm thu thập thông tin tình báo phù hợp với những lợi ích của Thổ Nhĩ Kỳ. Bài viết này sẽ cùng phân tích về các hoạt động của nhóm tin tặc này và các kỹ thuật trong chiến dịch mới nhất, dựa trên báo cáo điều tra của công ty an ninh mạng Hunt&Hackett (Hà Lan).

14:00 | 16/01/2024

Các tài khoản X (Twitter) chính thức của Netgear và Hyundai MEA (có hơn 160.000 người theo dõi) là những tài khoản nổi tiếng mới nhất bị tin tặc tấn công để phát tán lừa đảo, nhằm lây nhiễm phần mềm độc hại, chiếm đoạt tiền điện tử của các nạn nhân.

Một lỗ hổng nghiêm trọng ảnh hưởng đến nhiều ngôn ngữ lập trình cho phép kẻ tấn công chèn lệnh vào các ứng dụng Windows.

09:00 | 03/05/2024