Magecart là một thuật ngữ đề cập đến các nhóm tin tặc xâm nhập vào các trang web thương mại điện tử và cửa hàng trực tuyến để chèn các tập lệnh độc hại nhằm đánh cắp thông tin thẻ tín dụng và thông tin cá nhân của khách hàng trong quá trình thanh toán.

Theo các nhà nghiên cứu, chiến dịch Magecart mới lần này đã tấn công các tổ chức ở Bắc Mỹ, Mỹ Latinh và châu Âu. Đáng lưu ý, một số mục tiêu có lượng xử lý hàng trăm nghìn khách truy cập mỗi tháng, do đó có khả năng hàng chục nghìn thông tin nhận dạng cá nhân (PII) và thẻ tín dụng của người mua hàng có nguy cơ bị đánh cắp hoặc rao bán trên các diễn đàn dark web.Bên cạnh đó, Akamai cũng cho biết nhiều nạn nhân không nhận ra rằng họ đã bị xâm phạm trong hơn một tháng, đây là bằng chứng cho thấy mức độ nguy hiểm của các cuộc tấn công này.

Chuỗi tấn công bắt đầu bằng việc tin tặc xác định các trang web hợp pháp tồn tại nhiều điểm yếu để tấn công và lưu trữ mã độc, sau đó sử dụng các trang web này làm máy chủ C2 cho các cuộc tấn công tiếp theo. Bằng cách phân phối skimmer sử dụng các trang web hợp pháp có uy tín, tin tặc sẽ không cần phải thiết lập cơ sở hạ tầng của riêng chúng.

Tiếp theo, tin tặc chèn một đoạn mã JavaScript vào các trang web thương mại mục tiêu để tải mã độc hại từ các trang web đã bị xâm nhập trước đó. “Mặc dù không rõ làm thế nào các trang web này bị xâm phạm, nhưng dựa trên nghiên cứu gần đây của chúng tôi từ các chiến dịch tương tự trước đó, các tin tặc thường tìm kiếm các lỗ hổng trong nền tảng thương mại kỹ thuật số của các trang web được nhắm mục tiêu (chẳng hạn như Magento, WooC Commerce, WordPress, Shopify,…) hoặc trong các dịch vụ dễ bị tấn công của bên thứ ba mà trang web sử dụng”, Akamai giải thích trong một báo cáo kỹ thuật.

Để tăng khả năng lẩn tránh trong cuộc tấn công, các tin tặc đã làm xáo trộn skimmer bằng mã hóa Base64, mã hóa này cũng giúp che dấu liên kết (URL) của máy chủ lưu trữ và xây dựng cấu trúc của nó theo cách giống với Trình quản lý thẻ của Google hoặc Facebook, Pixel - những dịch vụ phổ biến của bên thứ ba khó có thể gây nghi ngờ.

Hình 1. URL bị xáo trộn của trang lưu trữ trong đoạn mã

Akamai cho biết đã phát hiện hai biến thể của skimmer được sử dụng trong chiến dịch này. Phiên bản đầu tiên là phiên bản bị làm rối nhiều nhất, thể hiện mức độ lẩn tránh cao, chứa danh sách CSS selector - một thành phần của bộ quy tắc CSS, được sử dụng để xác định các phần tử bạn muốn tạo style bằng CSS, nhắm mục tiêu PII của khách hàng và chi tiết thẻ tín dụng. CSS selector khác nhau đối với từng trang web, được tùy chỉnh để phù hợp với từng nạn nhân.

Làm rối mã độc chính là một phương pháp được áp dụng rộng rãi trong số các cuộc tấn công web khác nhau và nó ngày càng trở nên phổ biến qua nhiều chiến dịch trong những năm gần đây.

Hình 2. Biến thể skimmer đầu tiên bị làm rối phức tạp

Biến thể skimmer thứ hai không sử dụng kỹ thuật làm rối phức tạp, làm lộ các dấu hiệu trong mã nguồn và điều này giúp các nhà nghiên cứu của Akamai phân tích dễ dàng hơn. Các chuyên gia của Akamai đã lập bản đồ phạm vi tiếp cận của chiến dịch và xác định các nạn nhân. Điều làm cho biến thể này trở nên đặc biệt là sự xuất hiện của một số chỉ báo nhất định trong mã; các chỉ số này đóng vai trò là manh mối có giá trị, hỗ trợ các nhà nghiên cứu xác định các trang web nạn nhân bổ sung và các trường hợp liên quan đến chiến dịch này.

Hình 3. Một phần mã nguồn của biến thể skimmer thứ hai

Sau khi skimmer đánh cắp thông tin chi tiết của khách hàng, dữ liệu được đặt tới máy chủ của tin tặc thông qua phương thức HTTP request được tạo dưới dạng thẻ IMG trong skimmer, đây là quá trình lọc dữ liệu. Dữ liệu bị đánh cắp sau đó được thêm vào yêu cầu dưới dạng tham số truy vấn, được mã hóa dưới dạng chuỗi Base64.

Hình 4. Trích xuất dữ liệu bị đánh cắp bằng thẻ IMG

Để làm xáo trộn dữ liệu được truyền, skimmer mã hóa nó dưới dạng chuỗi Base64. Kỹ thuật mã hóa này cung cấp một lớp ngụy trang, khiến các hệ thống bảo mật và công cụ giám sát mạng gặp khó khăn hơn trong việc xác định thông tin nhạy cảm đang bị đánh cắp. Sau khi dữ liệu được mã hóa Base64 đến máy chủ của tin tặc, nó có thể dễ dàng được giải mã về định dạng ban đầu, làm lộ thông tin PII và chi tiết thẻ tín dụng bị đánh cắp.

Hình 5. Lọc dữ liệu bằng cách sử dụng thẻ IMG, khởi tạo HTTP request tới C2 của skimmer với các tham số truy vấn được mã hóa Base64

Quá trình lọc sẽ chỉ diễn ra một lần đối với mỗi người dùng thực hiện quy trình thanh toán. Sau khi thông tin của người dùng bị đánh cắp, tập lệnh sẽ gắn cờ trình duyệt để đảm bảo trình duyệt không đánh cắp thông tin hai lần (để giảm lưu lượng truy cập mạng đáng ngờ). Điều này càng làm tăng khả năng né tránh của cuộc tấn công kiểu Magecart này.

Để cài đặt một skimmer trên web, tin tặc sẽ cần có quyền truy cập ban đầu vào máy chủ bằng cách khai thác lỗ hổng bảo mật hoặc bằng cách lạm dụng một trong các tập lệnh của bên thứ ba hiện có. Do đó, các tổ chức nên cập nhật các bản vá bảo mật mới cho CMS và plugin của họ, bên cạnh đó có thể triển khai bổ sung giải pháp Tường lửa ứng dụng web (WAF) để phòng chống tấn công.

Các công cụ phân tích tĩnh truyền thống tỏ ra không hiệu quả trong việc chống lại các mối đe dọa, vì các tin tặc liên tục sửa đổi phương pháp của mình và sử dụng các kỹ thuật ngày càng phức tạp có thể trốn tránh phân tích tĩnh. Do đó, các tổ chức cũng cần kết hợp các công cụ và công nghệ bảo mật nhằm cung cấp các khả năng phát hiện hành vi bất thường, trong đó tích hợp máy học để phát hiện những trường hợp tấn công mới.

Hồng Đạt

(tổng hợp)

09:00 | 06/06/2023

10:00 | 18/01/2023

14:00 | 06/01/2023

10:00 | 02/06/2023

10:00 | 10/04/2024

Một nhà cung cấp dịch vụ trung tâm dữ liệu bị tấn công với hình thức và thủ đoạn tương tự như vụ tấn công mã độc tống tiền vào VnDirect, chỉ khác về loại mã độc cụ thể mà tin tặc dùng để mã hóa dữ liệu.

14:00 | 23/02/2024

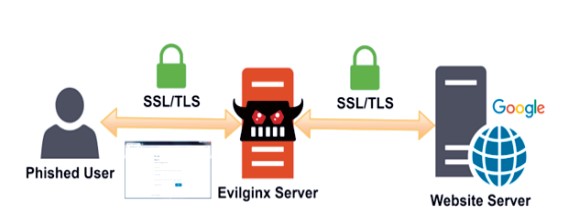

Trong thời đại kỹ thuật số phát triển như hiện nay, tấn công phishing đã trở thành một mối đe dọa rất khó phòng tránh đối với người dùng mạng. Theo báo cáo của Tổ chức toàn cầu về chống lừa đảo trên mạng (Anti-Phishing Working Group), trong quý IV/2022, đã có hơn 304.000 trang web phishing được phát hiện, lừa đảo hơn 300 triệu người dùng trên toàn cầu. Đáng chú ý, số lượng trang web phishing đã tăng lên 6,9% so với quý trước, đạt mức cao nhất trong vòng 5 năm. Các cuộc tấn công phishing nhắm vào các tổ chức tài chính, ngân hàng và thanh toán trực tuyến chiếm 42,4% tổng số các cuộc tấn công. Số lượng các tên miền giả mạo đã tăng lên 11,5% so với quý III/2022, đạt mức cao nhất trong vòng 3 năm. Trong bối cảnh như vậy, việc nâng cao nhận thức và có các biện pháp đối phó với tấn công phishing là rất quan trọng.

09:00 | 10/01/2024

Song song với mức độ phổ biến toàn cầu của tiền điện tử và có nhiều cách thức lưu trữ mới thì các kho công cụ tấn công được sử dụng bởi những tác nhân đe dọa tiền kỹ thuật số cũng ngày càng được mở rộng. Bài viết này dựa trên báo cáo của Kaspersky đề cập đến các phương pháp tấn công email khác nhau được tội phạm mạng sử dụng trong các chiến dịch lừa đảo nhắm vào hai cách lưu trữ tiền điện tử phổ biến nhất: ví nóng và ví lạnh.

09:00 | 08/12/2023

Để bổ sung thêm những tính năng dành cho các nền tảng ứng dụng nhắn tin hiện nay, các nhà phát triển bên thứ ba đã đưa ra các bản mod (phiên bản sửa đổi của ứng dụng không chính thức) cung cấp các tính năng mới bên cạnh những nâng cấp về mặt giao diện. Tuy nhiên, một số mod này có thể chứa phần mềm độc hại cùng với các cải tiến hợp pháp. Một trường hợp điển hình đã xảy ra vào năm ngoái khi các nhà nghiên cứu Kaspersky phát hiện ra Trojan Triada bên trong bản mod WhatsApp. Gần đây, các nhà nghiên cứu đã phát hiện một bản mod Telegram có module gián điệp được nhúng và phân phối thông qua Google Play. Câu chuyện tương tự hiện tại xảy ra với WhatsApp, khi một số bản mod trước đây đã được phát hiện có chứa module gián điệp có tên là Trojan-Spy.AndroidOS.CanesSpy.

Nhóm tình báo mối đe dọa Threat Intelligence của Microsoft cho biết, các tác nhân đe dọa đang tích cực khai thác các lỗ hổng nghiêm trọng trong OpenMetadata để có quyền truy cập trái phép vào khối lượng workload trong Kubernetes và lạm dụng chúng cho hoạt động khai thác tiền điện tử.

14:00 | 25/04/2024