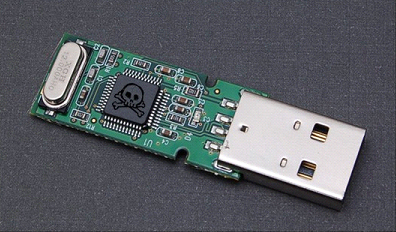

Qua việc theo dõi, các chuyên gia phát hiện 2 chiến dịch gián điệp mạng lớn diễn ra gần đây. Thứ nhất là chiến dịch lây lan mã độc SOGU được cho là của nhóm APT TEMP.Hex (hay còn được gọi với các tên như Mustang Panda, HoneyMyte, TA416…). Đây được coi là cuộc tấn công gián điệp mạng điển hình dựa trên USB, với mục tiêu thu thập thông tin tình báo trong các lĩnh vực công nghiệp, xây dựng, y tế, vận tải, năng lượng… tại Châu Âu, Châu Á và Mỹ. Thứ hai là chiến dịch lây lan mã độc SNOWYDRIVE được cho là của nhóm APT UNC4698 với mục tiêu nhắm đến là các công ty, tập đoàn dầu mỏ của Châu Á. Cả hai nhóm APT này đều được xác định là có liên quan đến Trung Quốc.

Các khu vực bị lây nhiễm mã độc của nhóm TMP.Hex và các lĩnh vực bị ảnh hưởng.

Mã độc SOGU lây lan nhanh chóng và mạnh mẽ thông qua các thiết bị USB và đã được xuất hiện ở nhiều quốc gia theo nhiều lĩnh vực. Thông qua kỹ thuật DLL hijacking mã độc SOGU khi được kích hoạt sẽ tải phần mềm độc hại KORPLUG vào bộ nhớ, đồng thời tạo ra các tệp lây nhiễm tại các vị trí khác nhau:

Vị trí và các tệp độc hại được lưu trữ

Sau đó, phần mềm độc hại tìm kiếm trên ổ C máy tính nạn nhân các tệp có định dạng: *.doc,*.docx , *.ppt , *.pptx , *.xls , *.xlsx và *.pdf và mã hóa một bản sao của mỗi tệp, mã hóa tên tệp gốc bằng Base64 và lưu các tệp được mã hóa vào các thư mục: C:\Users\<user>\AppData\Roaming\Intel\<SOGU CLSID>\<tên tệp trong Base64> và <drive>:\RECYCLER.BIN\<SOGU CLSID>\<tên tệp trong Base64>.

Phần mềm độc hại SOGU cũng có thể thực thi nhiều lệnh khác nhau thông qua máy chủ điều khiển: truyền tệp tin, mở quyền truy cập máy tính từ xa, chụp ảnh màn hình, ghi nhật ký bàn phím… Để tăng phạm vi lây nhiễm, mã độc SOGU tự sao chép vào tất cả các ổ đĩa di động mới được kết nối với máy tính bị nhiễm để từ đó lây lan sang các máy tính thuộc hệ thống khác.

Chiến dịch SNOWYDRIVE cũng sử dụng một Trojan được ngụy trang thành một tệp thực thi hợp pháp (ví dụ: USB Drive.exe). Chuỗi lây nhiễm của SNOWYDRIVE gần giống với chuỗi lây nhiễm của SOGU nhưng các thành phần độc hại được chia thành các nhóm tùy theo nhiệm vụ mà chúng thực hiện.

Các thành phần và chuỗi thực thi của chiến dịch SNOWYDRIVE

Phần mềm độc hại SNOWYDRIVE lây lan thông qua việc tự sao chép vào ổ đĩa USB khi chúng được kết nối với hệ thống bị nhiễm. Phần mềm độc hại này tạo thư mục “<drive_root>\Kaspersky\Usb Drive\3.0” trên ổ đĩa di động và sao chép các tệp được mã hóa có chứa các thành phần độc hại. Một tệp thực thi được trích xuất từ tệp “aweu23jj46jm7dc” và được ghi vào <drive_root>\<volume_name> .exe, chịu trách nhiệm giải nén và thực thi nội dung của các tệp được mã hóa.

Các chuyên gia an ninh mạng của Mandiant xác định các cửa hàng in ấn và dịch vụ khách sạn lưu trú tại địa phương là những điểm nóng tiềm tàng cho sự lây nhiễm. Phần mềm độc hại lây lan qua các thiết bị USB thường được nhắm mục tiêu cụ thể, như các hệ thống điều khiển công nghiệp, các hệ thống thông tin nội bộ, hoạt động offline…. Trước đây nhóm APT FIN7 ''khét tiếng'' và SILENT cũng đã sử dụng phương pháp tấn công lây nhiễm này.

Lưu Giáp

10:00 | 08/07/2020

12:00 | 22/08/2023

14:00 | 01/03/2024

09:00 | 02/04/2024

08:46 | 07/08/2014

15:00 | 03/09/2023

10:00 | 19/06/2019

08:00 | 12/03/2024

Mới đây, các nhà nghiên cứu từ Trung tâm Ứng phó khẩn cấp bảo mật AhnLab - ASEC (Hàn Quốc) phát hiện phần mềm độc hại mới có tên WogRAT, đang được các tác nhân đe dọa triển khai trong các cuộc tấn công lạm dụng nền tảng Notepad trực tuyến có tên là aNotepad để bí mật lưu trữ và truy xuất mã độc trên cả Windows và Linux.

09:00 | 28/02/2024

Đội ngũ chuyên gia an ninh mạng tại Kaspersky liên tục theo dõi sự phức tạp của các mối đe dọa đối với tổ chức tài chính, bao gồm cả ngân hàng và các mối đe dọa có động cơ tài chính như phần mềm tống tiền đang lan rộng đến nhiều ngành công nghiệp khác nhau. Trong bài viết này, các chuyên gia bảo mật Kaspersky sẽ đánh giá lại các dự đoán của họ trong năm 2023 và đưa ra những xu hướng dự kiến sẽ nổi lên trong năm 2024.

14:00 | 22/02/2024

Các nhà nghiên cứu của hãng bảo mật Kaspersky đã phát hiện ra một dòng phần mềm độc hại mới được phân phối một cách bí mật thông qua các ứng dụng, phần mềm bẻ khóa (crack), nhắm mục tiêu vào ví tiền điện tử của người dùng macOS. Theo các nhà nghiên cứu, mối đe dọa mới này có những tính năng nổi trội hơn so với việc cài đặt trái phép Trojan trên các máy chủ proxy đã được phát hiện trước đó.

09:00 | 29/01/2024

Các nhà nghiên cứu đến từ hãng bảo mật Fortinet (Mỹ) phát hiện một biến thể mới của Trojan truy cập từ xa có tên Bandook đang được phân phối thông qua các cuộc tấn công lừa đảo nhằm mục đích xâm nhập vào các máy tính Windows. Bài viết sẽ phân tích hành vi của Bandook, cung cấp thông tin chi tiết về các thành phần được sửa đổi trong biến thể mới và giải mã một số ví dụ về cơ chế giao tiếp máy chủ ra lệnh và điều khiển (C2) của phần mềm độc hại này.

Một lỗ hổng nghiêm trọng ảnh hưởng đến nhiều ngôn ngữ lập trình cho phép kẻ tấn công chèn lệnh vào các ứng dụng Windows.

09:00 | 03/05/2024