Theo Công ty An ninh mạng Mandiant (thuộc Tập đoàn Google, Mỹ), nhóm tin tặc có tên gọi là UNC4841, có khả năng đối phó trước các giải pháp bảo mật. Ngoài ra, chúng có thể chủ động điều chỉnh phương thức hoạt động để duy trì quyền truy cập liên tục vào các mục tiêu. UNC4841 hoạt động chủ yếu mục tiêu nhắm vào cơ quan, tổ chức chính phủ ở Mỹ và Canada.

“UNC4841 triển khai phần mềm độc hại mới và được thiết kế để duy trì sự hiện diện ở một nhóm nhỏ các mục tiêu có mức độ ưu tiên cao mà nó đã xâm phạm trước khi bản vá được phát hành, hoặc ngay sau hướng dẫn khắc phục của Công ty An ninh mạng Barracuda (Barracuda Networks)”, công ty tình báo mối đe dọa của Google cho biết.

Gần một phần ba các tổ chức bị ảnh hưởng được xác định là các cơ quan Chính phủ Mỹ. Các chiến dịch tấn công khai thác lỗ hổng CVE-2023-2868 để triển khai phần mềm độc hại. Trong một số trường hợp chọn lọc, các cuộc xâm nhập dẫn đến việc triển khai thêm phần mềm độc hại, chẳng hạn như “Submarine” (còn gọi là “Depthcharge”), để duy trì tính ổn định nhằm đáp ứng các nỗ lực khắc phục.

Lỗ hổng CVE-2023-2868 bị khai thác từ cuối năm 2022, tuy nhiên lỗ hổng này chỉ được biết đến rộng rãi vào tháng 5/2023. Công ty An ninh mạng Barracuda đã phát hành một bản cập nhật bảo mật ngay sau đó, đồng thời tuyên bố rằng không có hoạt động khai thác lỗ hổng nào kể từ bản vá. Tuy nhiên, Cục điều tra Liên bang Mỹ (FBI) lại đưa ra cảnh báo rằng một số thiết bị tồn tại nguy cơ bị tấn công, khuyến nghị các tổ chức bị xâm nhập nên thay thế các thiết bị dễ bị ảnh hưởng.

Phân tích kỹ hơn về chiến dịch, các nhà nghiên cứu an ninh mạng cho biết có sự sụt giảm rõ rệt trong hoạt động của các tin tặc kể từ ngày 20/1 đến ngày 22/1/2023, trùng với thời điểm bắt đầu Tết Nguyên đán. Ngay sau đó là hai đợt tăng đột biến, một là sau thông báo công khai của công ty Barracuda vào ngày 23/5/2023 và lần thứ hai vào đầu tháng 6/2023.

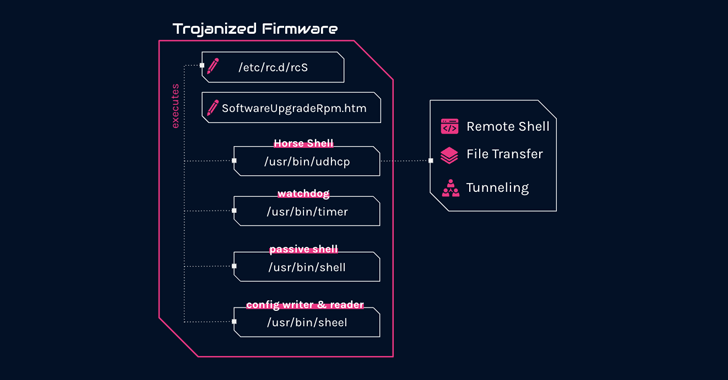

Theo Công ty An ninh mạng Mandiant, UNC4841 đã cố gắng duy trì quyền truy cập vào các môi trường bị xâm nhập thông qua việc triển khai các họ phần mềm độc hại mới Skipjack, Depthcharge, Foxglove/Foxtrot. Trong khi Skipjack là một phần mềm thụ động đăng ký trình lắng nghe cho các tiêu đề và chủ đề email được gửi đến trước khi giải mã và khởi chạy nội dung của chúng, thì Depthcharge được tải sẵn vào daemon Barracuda SMTP (BSMTP) bằng cách sử dụng biến môi trường LD_PRELOAD và truy xuất các lệnh được mã hóa để thực thi.

Hình 1. Chuỗi thực thi Depthcharge

Tin tặc bắt đầu sử dụng Depthcharge từ ngày 30/5/2023, chỉ vài ngày sau khi công ty Barracuda Networks công bố lỗ hổng này. Theo Công ty An ninh mạng Mandiant ước tính khoảng 2,64% trong tổng số thiết bị bị xâm nhập bị lây nhiễm Depthcharge. Các nạn nhân bao gồm các cơ quan, tổ chức của Chính phủ Mỹ và các nhà cung cấp công nghệ thông tin, công nghệ cao.

Hình 2. Hoạt động UNC4841 được xác định (màu xanh) và nạn nhân (màu đỏ) trong suốt thời gian của chiến dịch

Loại phần mềm độc hại thứ ba và cũng được phân phối có chọn lọc tới các mục tiêu, là Foxtrot - một loại phần mềm biên dịch với ngôn ngữ C++ được khởi chạy bằng chương trình dựa trên C có tên là “Foxglove”. Phần mềm Foxtrot giao tiếp qua TCP, đi kèm với các tính năng để theo dõi các thao tác bàn phím, chạy lệnh shell và truyền tệp.

Hơn thế nữa, Foxtrot có điểm chung với một rootkit mã nguồn mở có tên Reptile, bộ công cụ này đã được nhiều nhóm tin tặc Trung Quốc sử dụng rộng rãi trong những tháng gần đây. Trong đó có nhóm tin tặc UNC3886 - một tác nhân đe dọa có liên quan đến việc khai thác lỗ hổng zero-day có mức độ nghiêm trọng trung bình hiện đã được vá trong hệ điều hành Fortinet FortiOS.

Hình 3. Các tổ chức bị ảnh hưởng theo khu vực

Các nhà nghiên cứu cho biết: “Điều đặc biệt ở Foxtrot và Foxglove ở chỗ chúng là những dòng phần mềm độc hại duy nhất được UNC4841 sử dụng và không được thiết kế riêng cho thiết bị này để bảo vệ hệ thống email trước các mối đe dọa tấn công mạng của công ty Barracuda (ESG Barracuda). Dựa trên chức năng đó, Foxtrot có thể triển khai cho các thiết bị dựa trên Linux khác trong mạng để mở rộng khả năng xâm nhập và đánh cắp thông tin xác thực”.

Đáng lưu ý, Foxglove và Foxtrot được triển khai có chọn lọc nhất trong số tất cả các họ phần mềm độc hại được nhóm tin tặc UNC4841 sử dụng, chuyên nhắm mục tiêu vào Chính phủ hoặc các tổ chức liên quan đến Chính phủ. Phần mềm trên là một hình thức truy cập từ xa thay thế, các tin tặc APT đã tạo các tài khoản chứa bốn ký tự được tạo ngẫu nhiên trong tệp “etc/passwd” trên khoảng 5% số thiết bị bị ảnh hưởng trước đó.

Giải thích về nguồn gốc của nhóm tin tặc UNC4841, các chuyên gia an ninh mạng nhận định những điểm chung về cơ sở hạ tầng giữa nhóm này và một nhóm tin tặc khác chưa được phân loại có tên gọi là UNC2286, và các chiến dịch gián điệp khác của Trung Quốc được theo dõi là “FamousSparrow” và “GhostEmperor”.

UNC4841 là một nhóm tin tặc có nguồn lực mạnh đã sử dụng nhiều loại phần mềm độc hại và công cụ được xây dựng có mục đích để thực hiện các hoạt động gián điệp toàn cầu. Công ty Mandiant chỉ ra khả năng của các tin tặc trong việc triển khai có chọn lọc nhiều payload hơn đến các môi trường nạn nhân cụ thể. Các nhà nghiên cứu an ninh mạng cho biết UNC4841 sẽ tiếp tục thay đổi mục tiêu, kỹ thuật và quy trình, đồng thời sửa đổi bộ công cụ để duy trì các hoạt động gián điệp và tình báo trong tương lai gần.

Hồng Đạt

17:00 | 11/08/2023

10:00 | 07/04/2023

11:00 | 25/01/2024

07:00 | 22/05/2023

11:00 | 26/04/2024

Đoàn Công tác số 8 đi thăm các chiến sĩ và nhân dân trên quần đảo Trường Sa đã thành công tốt đẹp. Hành trình để lại nhiều cảm xúc với các thành viên đoàn công tác nhất là khi tham dự những buổi Lễ đặc biệt như: Lễ Giỗ Tổ Hùng Vương, Lễ dâng hương tưởng niệm các anh hùng liệt sĩ hi sinh khi làm nhiệm vụ trên quần đảo Trường Sa, Lễ chào cờ trên đảo Trường Sa.

16:00 | 25/04/2024

Chiều 24/4, tại Diễn đàn thường niên “Blockchain và AI: Cuộc cách mạng tương lai”, Hiệp hội Blockchain Việt Nam đã chính thức ra mắt Viện Công nghệ Blockchain và Trí tuệ Nhân tạo (ABAII).

16:00 | 15/03/2024

Hàng năm, Microsoft phát hành Báo cáo phòng thủ kỹ thuật số. Đây là một bản đánh giá toàn diện về bối cảnh các mối đe dọa toàn cầu và các xu hướng lớn nhất trong lĩnh vực an ninh mạng. Năm 2023 tiếp tục ghi nhận sự gia tăng các mối đe dọa mạng cả về độ tinh vi cũng như tốc độ và quy mô, gây tổn hại đến các nhóm dịch vụ, thiết bị và người dùng. Các chuyên gia của Microsoft tin rằng trí tuệ nhân tạo (AI) có thể giúp tạo ra một sân chơi bình đẳng nhưng các nhóm bảo mật cần phải có hiểu biết sâu sắc và nguồn lực cần thiết để tận dụng tối đa tiềm năng của công nghệ này.

10:00 | 31/01/2024

Những kẻ tấn công đang sử dụng các video quảng cáo trên YouTube có nội dung liên quan đến phần mềm bẻ khóa để dụ dỗ người dùng tải xuống phần mềm độc hại đánh cắp thông tin có tên là Lumma Stealer.

Hội nghị quốc tế lần thứ 12 Lãnh đạo cấp cao phụ trách an ninh được tổ chức dựa trên sự cần thiết vì nó mở ra cơ hội để trao đổi kinh nghiệm, tìm kiếm những cách tiếp cận mới và các giải pháp tổng hợp chung cho các vấn đề cấp bách về an ninh khu vực và toàn cầu.

09:00 | 28/04/2024

Hướng tới kỷ niệm 80 năm Ngày truyền thống ngành Cơ yếu Việt Nam (12/9/1945 - 12/9/2025), Ban Cơ yếu Chính phủ đã ban hành Kế hoạch phát động Cuộc thi sáng tác nghệ thuật thơ, ca khúc về Ngành Cơ yếu Việt Nam.

10:00 | 16/04/2024

Apple đang đàm phán để sử dụng công cụ Gemini AI của Google trên iPhone, tạo tiền đề cho một thỏa thuận mang tính đột phá trong ngành công nghiệp AI.

11:00 | 26/04/2024