Nhà nghiên cứu Bogdan Zavadovschi của hãng bảo mật Bitdefender (Romania) cho biết: “Bộ công cụ này có khả năng hoạt động gián điệp tinh vi, kín đáo bằng cách đưa mã độc trực tiếp vào bộ nhớ và tận dụng khả năng DLL sideloading để thực thi các payload. Với thành phần cốt lõi, EggStremeAgent, là một backdoor đầy đủ tính năng cho phép trinh sát hệ thống, di chuyển ngang hàng và đánh cắp dữ liệu thông qua một keylogger được nhúng”.

Việc nhắm mục tiêu vào Philippines của các nhóm tin tặc do nhà nước Trung Quốc tài trợ không có gì mới lạ, đặc biệt trong bối cảnh căng thẳng địa chính trị leo thang giữa 2 quốc gia này. Tuy nhiên, hoạt động mới nhất chưa được xác định do bất kỳ nhóm tin tặc Trung Quốc nào đã biết gây ra. “Chúng tôi đã nỗ lực tìm kiếm để xác định thủ phạm, nhưng không quy kết trách nhiệm được cho tác nhân nào”, Martin Zugec, Giám đốc giải pháp kỹ thuật tại Bitdefender chia sẻ.

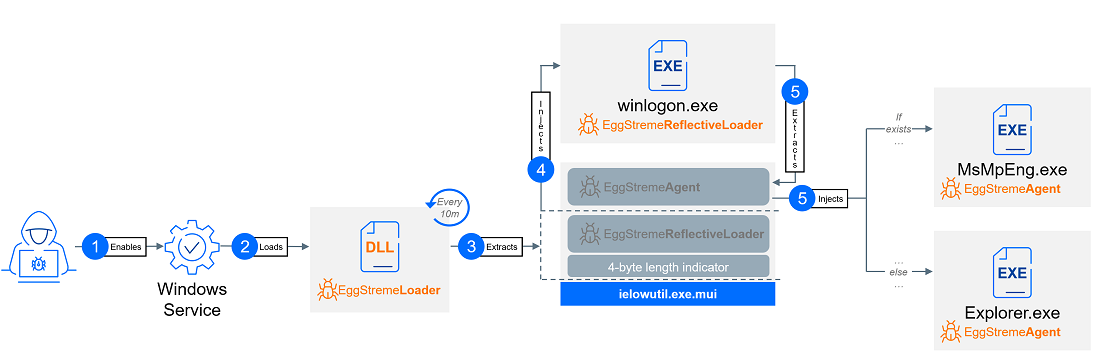

Các nhà nghiên cứu đã phát hiện dấu hiệu hoạt động độc hại vào đầu năm 2024, mô tả EggStreme là một tập hợp các thành phần độc hại được tích hợp chặt chẽ, thiết kế để tạo ra “chỗ đứng vững chắc” trên các máy bị nhiễm. Điểm khởi đầu của hoạt động nhiều giai đoạn là một payload có tên EggStremeFuel (“mscorsvc[.]dll”) thực hiện lập hồ sơ hệ thống và triển khai EggStremeLoader để duy trì tính bền bỉ, sau đó thực thi EggStremeReflectiveLoader, từ đó kích hoạt EggStremeAgent.

Cơ chế hoạt động của phần mềm độc hại

Các chức năng của EggStremeFuel được thực hiện bằng cách mở một kênh truyền thông chủ động với máy chủ điều khiển và ra lệnh (C2), cho phép nó thực hiện các hành động sau:

- Nhận thông tin ổ đĩa.

- Khởi động cmd[.]exe và thiết lập giao tiếp qua pipe.

- Đóng tất cả các kết nối và tắt máy tính âm thầm.

- Đọc một tệp tin từ máy chủ và lưu nó vào ổ đĩa.

- Đọc một tệp cục bộ từ đường dẫn nhất định và truyền nội dung của nó.

- Gửi địa chỉ IP bên ngoài bằng cách gửi yêu cầu đến myexternalip[.]com/raw

- Dump cấu hình trong bộ nhớ vào ổ đĩa.

Trong khi đó, EggStremeAgent hoạt động bằng cách giám sát các phiên người dùng mới và chèn một thành phần keylogger có tên EggStremeKeylogger cho mỗi phiên, để thu thập các lần thao tác bàn phím và dữ liệu nhạy cảm khác. Đồng thời, backdoor giao tiếp với máy chủ C2 bằng giao thức Google Remote Procedure Call (gRPC).

EggStremeKeylogger hỗ trợ tới 58 câu lệnh khác nhau, cho phép thực hiện nhiều chức năng để tạo điều kiện cho việc dò quét cục bộ và mạng, liệt kê hệ thống, thực thi mã shell tùy ý, leo thang đặc quyền, di chuyển ngang hàng, đánh cắp dữ liệu và tiêm payload, bao gồm cả một ứng dụng độc hại có tên EggStremeWizard (“xwizards[.]dll”).

Zavadovschi lưu ý: “Những kẻ tấn công sử dụng điều này để khởi chạy một tệp nhị phân hợp pháp tải DLL độc hại, một kỹ thuật mà chúng liên tục lạm dụng trong suốt chuỗi tấn công. Backdoor thứ cấp này cung cấp khả năng truy cập reverse shell và khả năng tải lên/tải xuống tệp. Thiết kế của nó cũng tích hợp danh sách nhiều máy chủ C2, tăng cường khả năng phục hồi và đảm bảo rằng việc liên lạc với kẻ tấn công vẫn có thể được duy trì ngay cả khi một máy chủ C2 bị ngắt kết nối”.

Hoạt động này cũng được đặc trưng bởi việc sử dụng tiện ích proxy Stowaway để thiết lập một chỗ đứng trong mạng nội bộ. Việc phát hiện càng trở nên phức tạp hơn do bản chất không có tệp của nền tảng, khiến mã độc được tải và thực thi trực tiếp trong bộ nhớ mà không để lại bất kỳ dấu vết nào trên đĩa.

Bitdefender cho biết: “Cùng với việc sử dụng DLL sideloading và luồng thực thi phức tạp, nhiều giai đoạn, cho phép framework hoạt động ở mức độ thấp, khiến nó trở thành mối đe dọa đáng kể và dai dẳng. Họ phần mềm độc hại EggStreme là một mối đe dọa đa thành phần và cực kỳ tinh vi, được thiết kế để truy cập liên tục, di chuyển ngang hàng và đánh cắp dữ liệu. Kẻ tấn công thể hiện sự hiểu biết sâu sắc về các kỹ thuật phòng thủ hiện đại bằng cách sử dụng nhiều chiến thuật khác nhau để tránh bị phát hiện”.