Nguyên lý tấn công WireTap

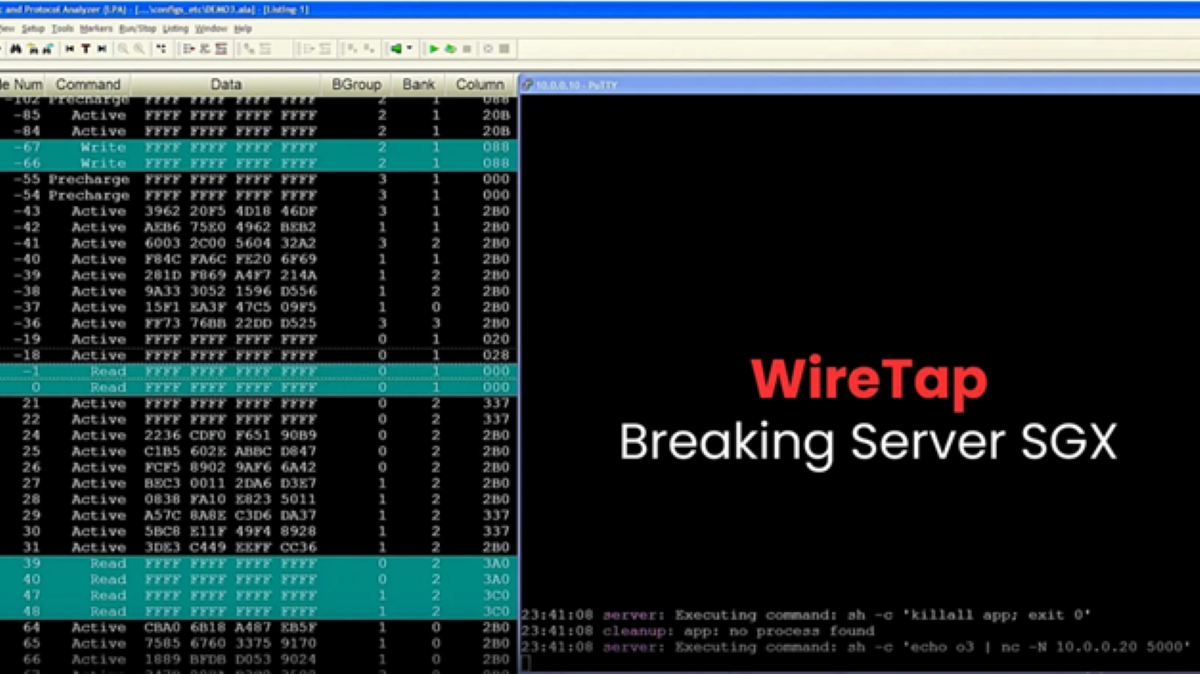

Cuộc tấn công sử dụng một interposer (phần cứng trung gian) được đặt giữa CPU và thanh bộ nhớ DDR4. Thiết bị này cho phép ghi nhận mọi giao tiếp qua lại giữa CPU và DRAM, tức là nó “nghe lén” dòng dữ liệu qua kênh bộ nhớ. Interposer có thể được lắp đặt thông qua chuỗi cung ứng hoặc can thiệp vật lý tại thời điểm triển khai.

Thiết bị thu nhận dữ liệu đồng thời không can thiệp vào giao tiếp, với mục đích tránh bị phát hiện hoặc làm thay đổi hành vi hệ thống.

Phân tích nguyên lý tấn công WireTap

Quy trình trích xuất khóa ECDSA

Trích xuất khóa ECDSA là hành vi mà kẻ tấn công có thể lấy được khóa bí mật (private key) của một cặp khóa ECDSA bằng cách khai thác lỗ hổng (vật lý, phần mềm, hoặc kênh bên). Khi có được khóa này, kẻ tấn công có thể ký giả mạo, làm ngụy trang danh tính, hay phá vỡ tính toàn vẹn/chứng thực của hệ thống.

Mục tiêu tấn công là khóa ký ECDSA của enclave SGX, được sử dụng trong quá trình chứng thực. Bằng cách quan sát các mẫu truy cập bộ nhớ, kẻ tấn công có thể xây dựng oracle để từng bước xác định các bit của khóa bí mật, sử dụng các phân tích thống kê hoặc phương pháp khác dựa vào sự khác biệt về hành vi mã hóa khi dữ liệu bị đổi. Khi khóa ECDSA bị chiếm đoạt, kẻ tấn công có thể giả mạo báo cáo enclave (quyết định rằng mã thực thi là hợp lệ) và từ đó phá vỡ các đảm bảo bảo mật của SGX.

Giới hạn, phạm vi ảnh hưởng và biện pháp giảm thiểu

Giới hạn tấn công

Kẻ tấn công cần truy cập vật lý vào hệ thống, cụ thể là khả năng chèn interposer giữa CPU và bộ nhớ, điều này không nằm trong mô hình đe dọa mà Intel SGX thường xem xét. Tấn công phụ thuộc vào cách mã hóa bộ nhớ được cấu hình và thực thi - nếu có biện pháp bổ sung như mã hóa ngẫu nhiên, bảo vệ chống replay hoặc integrity check, khả năng thành công có thể giảm. Trong môi trường thực, giao tiếp vật lý có thể được bảo vệ, làm tăng độ khó triển khai.

Phạm vi ảnh hưởng

Cuộc tấn công này cho thấy SGX không còn đảm bảo tính bảo mật đầy đủ trên các hệ thống DDR4, nếu kẻ tấn công có thể tiếp cận đường truyền vật lý giữa CPU và bộ nhớ.

Ở các mô hình triển khai như mạng blockchain sử dụng SGX để thực thi hợp đồng bảo mật (ví dụ Phala Network, Secret Network, Crust Network, IntegriTEE), kẻ tấn công có thể tiết lộ giao dịch nội bộ hoặc chiếm đoạt phần thưởng giao dịch bằng cách giả mạo báo cáo bảo mật.

Biện pháp giảm thiểu nguy cơ

Những kết quả phân tích trên cho thấy, các cuộc tấn công kiểu WireTap khai thác tầng vật lý của hệ thống, nơi mà phần lớn các cơ chế bảo mật phần mềm không thể bao phủ đã mở ra một hướng tấn công mới đối với các nền tảng TEE như Intel SGX. Do đó, việc xây dựng các biện pháp phòng vệ cần được xem xét toàn diện, bao gồm cả yếu tố vật lý, kiến trúc và vận hành. Dưới đây là một số hướng giảm thiểu nguy cơ tấn công:

- Gia tăng bảo vệ vật lý: Một trong những tiền đề để thực hiện WireTap là khả năng can thiệp vật lý vào đường truyền giữa CPU và DRAM. Do đó, biện pháp đầu tiên và quan trọng nhất là kiểm soát nghiêm ngặt môi trường vật lý của máy chủ. Việc bảo vệ vật lý không chỉ giúp ngăn chặn gắn thiết bị interposer mà còn giảm thiểu rủi ro đến từ các tấn công chuỗi cung ứng.

- Mã hóa và xác thực đường truyền: Các hệ thống DDR4 hiện tại sử dụng mã hóa bộ nhớ chỉ đảm bảo tính bảo mật nhưng chưa đảm bảo toàn vẹn. Do đó, cần triển khai các cơ chế mã hóa xác thực (authenticated encryption) cho kênh CPU–DRAM, đảm bảo dữ liệu không thể bị ghi nhận, giả mạo hoặc phát lại (anti-replay).

- Giám sát bất thường ở tầng vật lý: Bên cạnh các cơ chế phòng thủ chủ động, hệ thống cũng cần được trang bị công cụ giám sát và phát hiện hành vi bất thường như: Cảm biến điện áp hoặc trở kháng có thể phát hiện khi đường bus bị can thiệp; Thiết bị đo phản xạ tín hiệu (reflection pattern) giúp nhận biết sự tồn tại của interposer; Phân tích thời gian truy cập bộ nhớ để phát hiện độ trễ bất thường do thiết bị xen giữa.

- Chuyển đổi nền tảng: Xem xét sử dụng các kiến trúc TEE khác có thiết kế kháng vật lý mạnh hơn hoặc dùng kỹ thuật mã hóa toàn vẹn từ giai đoạn thiết kế. Áp dụng cơ chế mã hóa ngay từ thiết kế, thay vì bổ sung về sau.Kết hợp nhiều lớp bảo mật, ví dụ sử dụng enclave phần cứng cho phần tính toán, nhưng lưu trữ khóa trong thiết bị HSM hoặc TPM rời.

Cuộc tấn công WireTap đã chứng minh rằng SGX không hoàn toàn an toàn trong môi trường DDR4 nếu kẻ tấn công có thể can thiệp vào đường truyền giữa CPU và bộ nhớ. Việc khai thác lỗ hổng mã hóa bộ nhớ định hướng để trích xuất khóa ECDSA, cho thấy giới hạn nghiêm trọng trong thiết kế hiện hữu. Vì vậy, cần tiếp tục nghiên cứu sâu hơn về các phương pháp mã hóa bộ nhớ mới có đảm bảo tính toàn vẹn và chống replay, cùng các cơ chế phát hiện can thiệp vật lý trong thời gian thực.