Rà quét Palo Alto Networks

Các nhà nghiên cứu báo cáo số địa chỉ IP tập trung vào GlobalProtect và PAN-OS của Palo Alto Networks tăng 500%. Hoạt động này lên đến đỉnh điểm vào ngày 03/10 với hơn 1.285 địa chỉ IP riêng biệt. Công ty cho biết thông thường, số lượng rà quét hàng ngày không vượt quá 200 địa chỉ.

Hầu hết các IP được quan sát đều có vị trí địa lý tại Mỹ, trong khi các cụm nhỏ hơn có trụ sở tại Vương quốc Anh, Hà Lan, Canada và Nga.

Các nhà nghiên cứu cho biết, một nhóm hoạt động tập trung lưu lượng truy cập vào các mục tiêu ở Mỹ và một nhóm khác tập trung vào Pakistan, đồng thời lưu ý rằng cả hai đều có “TLS fingerprint riêng biệt nhưng không phải không có sự trùng lặp”. Theo GreyNoise, 91% địa chỉ IP được phân loại là đáng ngờ, 7% khác được gắn thẻ là độc hại.

GreyNoise giải thích: “Gần như mọi hoạt động đều nhắm vào Palo Alto GlobalProtect và Palo Alto PAN-OS, điều này cho thấy hoạt động này có bản chất là nhắm mục tiêu, nhiều khả năng bắt nguồn từ các công cụ rà quét công khai (ví dụ: Shodan, Censys) hoặc do kẻ tấn công tạo ra để lấy fingerprint từ các thiết bị Palo Alto”.

Hoạt động rà quét Palo Alto

GreyNoise trước đây đã cảnh báo rằng hoạt động quét như vậy thường là dấu hiệu chuẩn bị cho các cuộc tấn công sử dụng lỗ hổng mới zero-day hoặc n-day. Công ty an ninh mạng gần đây đã đưa ra cảnh báo về việc gia tăng các đợt rà quét mạng nhắm vào các thiết bị Cisco ASA. Ngay sau đó, tin tức về một lỗ hổng zero-day bị khai thác trong các cuộc tấn công nhắm vào cùng sản phẩm Cisco này xuất hiện.

Grafana bị nhắm mục tiêu

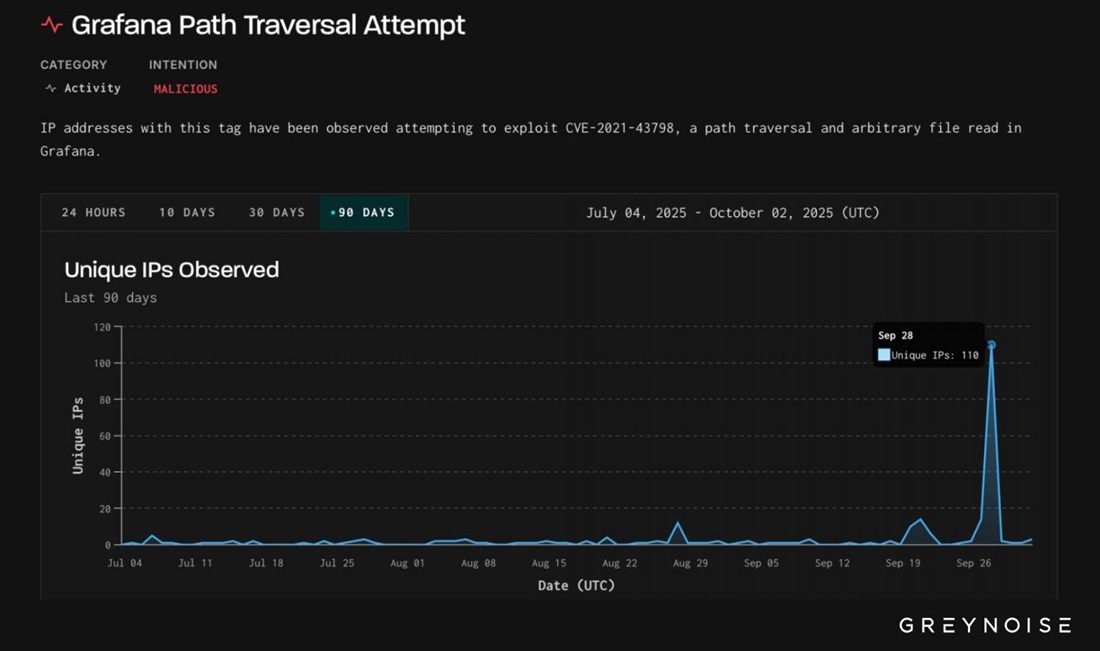

Các nhà nghiên cứu cũng nhận thấy sự gia tăng các nỗ lực khai thác lỗ hổng bảo mật cũ trong Grafana. Lỗ hổng bảo mật này được xác định là CVE-2021-43798 và đã bị khai thác vào tháng 12/2021 trong các cuộc tấn công zero-day.

GreyNoise đã quan sát thấy 110 địa chỉ IP độc hại riêng biệt, hầu hết đến từ Bangladesh, đã phát động các cuộc tấn công vào ngày 28/9/2025. Các mục tiêu chủ yếu đến từ Mỹ, Slovakia và Đài Loan, với các cuộc tấn công duy trì tỷ lệ đích đến nhất quán tùy thuộc vào nguồn gốc cụ thể, điều này thường cho thấy sự tự động hóa.

Các nỗ lực khai thác được quan sát

Greynoise khuyến nghị quản trị viên đảm bảo rằng phiên bản Grafana của họ được vá lỗ hổng CVE-2021-43798 và ngăn chặn 110 địa chỉ IP độc hại đã xác định. Các nhà nghiên cứu khuyến cáo nên kiểm tra log để tìm bằng chứng về các yêu cầu chuyển hướng đường dẫn có thể trả về các tệp nhạy cảm.