Với mã định danh CVE-2025-40602, lỗ hổng này được hai nhà nghiên cứu Clément Lecigne và Zander Work thuộc Nhóm Tình báo mối đe dọa của Google báo cáo, công ty cho biết không ảnh hưởng đến SSLVPN đang chạy trên tường lửa SonicWall.

Kẻ tấn công từ xa không cần xác thực đã kết hợp CVE-2025-40602 với lỗi giải mã dữ liệu trước khi xác thực SMA1000 (CVE-2025-23006) trong các cuộc tấn công zero-day, nhằm thực thi các lệnh hệ điều hành tùy ý trong những điều kiện cụ thể.

“Lỗ hổng này được báo cáo là bị lợi dụng kết hợp với CVE-2025-23006 (điểm CVSS 9.8) để thực thi mã từ xa mà không cần xác thực với quyền root. Đáng lưu ý, CVE-2025-23006 đã được khắc phục trong phiên bản bản 12.4.3-02854 (platform-hotfix) và các phiên bản cao hơn (phát hành ngày 22/01/2025)”, SonicWall chia sẻ.

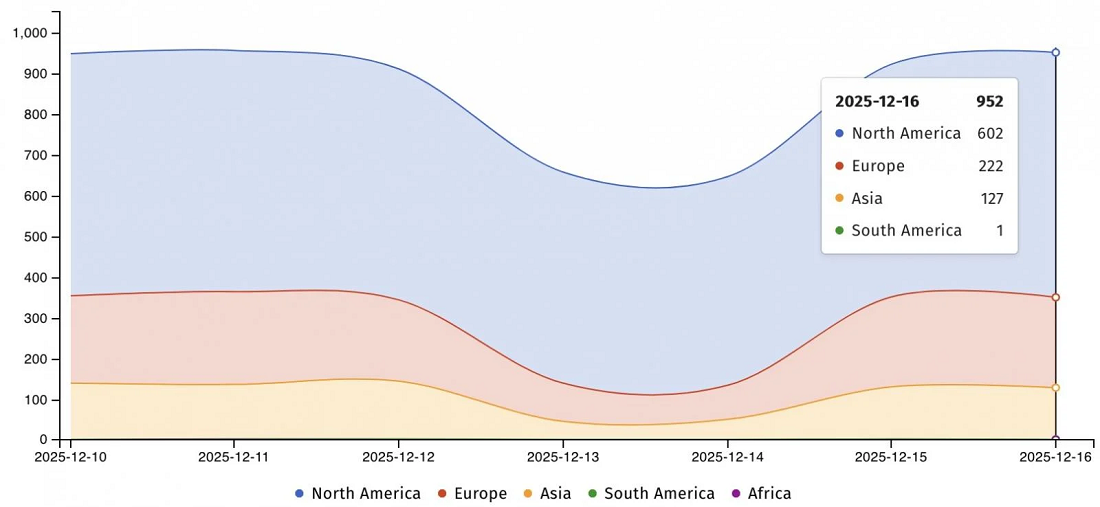

Tổ chức giám sát Internet Shadowserver hiện đang theo dõi hơn 950 thiết bị SMA1000 bị phơi nhiễm trực tuyến, mặc dù một số thiết bị có thể đã được vá lỗi chống lại chuỗi tấn công này.

Thông tin về thiết bị SMA1000 bị rò rỉ trên Internet

SMA1000 là thiết bị truy cập từ xa an toàn được các tổ chức lớn sử dụng để cung cấp quyền truy cập VPN vào mạng nội bộ doanh nghiệp. Do vai trò quan trọng của chúng trong các tổ chức, chính phủ và các tổ chức cơ sở hạ tầng trọng yếu, các lỗ hổng chưa được vá tiềm ẩn nguy cơ bị khai thác đặc biệt cao.

Tháng 11 vừa qua, SonicWall đã liên kết các tin tặc được nhà nước hậu thuẫn với vụ xâm phạm an ninh hồi tháng 9 làm lộ các tệp sao lưu cấu hình tường lửa của khách hàng, khoảng một thời gian sau khi các nhà nghiên cứu cảnh báo về hơn 100 tài khoản SonicWall SSLVPN bị xâm phạm bằng thông tin đăng nhập bị đánh cắp.

Vào tháng 9, hãng cũng phát hành bản cập nhật firmware để giúp các quản trị viên hệ thống loại bỏ phần mềm độc hại rootkit OVERSTEP được triển khai trong các cuộc tấn công nhắm vào các thiết bị dòng SMA 100.

Một tháng trước đó, SonicWall bác bỏ các cáo buộc rằng nhóm tin tặc mã độc tống tiền Akira đang tấn công các tường lửa thế hệ 7 bằng cách sử dụng một lỗ hổng bảo mật tiềm tàng chưa được vá, đồng thời cho rằng các sự cố này có liên quan đến một lỗ hổng nghiêm trọng (CVE-2024-40766) đã được vá vào tháng 11/2024.

Công ty an ninh mạng Rapid7 và Trung tâm An ninh mạng Úc (ACSC) sau đó xác nhận phát hiện của SonicWall, cho biết nhóm tin tặc Akira đang khai thác lỗ hổng CVE-2024-40766 để nhắm mục tiêu vào các thiết bị SonicWall chưa được vá lỗi.