Trái ngược với các loại Trojan ngân hàng truyền thống sử dụng lớp phủ để đánh cắp thông tin đăng nhập ngân hàng hoặc công cụ truy cập từ xa để thực hiện giao dịch gian lận, phần mềm độc hại NFC lạm dụng tính năng Host Card Emulation (HCE) của Android để giả lập hoặc đánh cắp dữ liệu thanh toán và thẻ tín dụng.

Chúng thu thập các trường EMV, phản hồi các lệnh APDU từ thiết bị đầu cuối POS, bằng các phản hồi do kẻ tấn công kiểm soát hoặc chuyển tiếp các yêu cầu thiết bị đầu cuối đến máy chủ từ xa, máy chủ này sẽ tạo ra các phản hồi APDU phù hợp để cho phép thanh toán tại thiết bị đầu cuối mà không cần có chủ thẻ thực tế.

Kỹ thuật này được phát hiện lần đầu tiên vào năm 2023 tại Ba Lan, nối tiếp sau đó là các chiến dịch ở Cộng hòa Séc và các đợt tấn công với quy mô lớn hơn tại Nga. Theo thời gian, nhiều hình thức đã xuất hiện theo các cách tiếp cận thực tế khác nhau, bao gồm: Đánh cắp các trường EMV đến Telegram hoặc các điểm cuối khác; Relay toolkit chuyển tiếp APDU đến các thiết bị được ghép nối từ xa; Thanh toán “Ghost-tap”, trong đó phản hồi của HCE bị thao túng để ủy quyền cho các giao dịch POS theo thời gian thực; PWA hoặc ứng dụng ngân hàng giả mạo được đăng ký làm trình xử lý thanh toán mặc định trên Android.

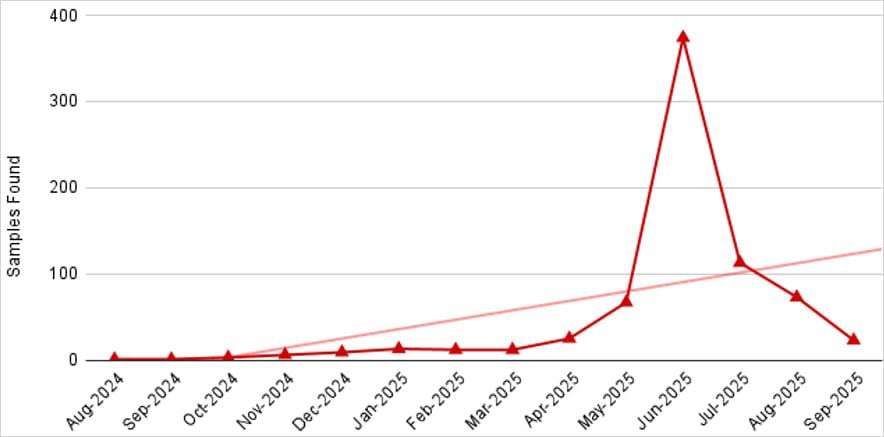

Theo Zimperium - một thành viên của “App Defense Alliance” của Google, mức độ phổ biến của phần mềm độc hại NFC trên Android đã tăng vọt gần đây, đặc biệt là ở Đông Âu. Các nhà nghiên cứu giải thích: “Chúng tôi đã phát hiện hơn 760 ứng dụng độc hại được phát hiện trong thực tế, điều này chứng minh rằng tình trạng lạm dụng NFC relay không hề chậm lại mà còn tiếp tục tăng tốc. Các chiến dịch trước đây hiện đang mở rộng phạm vi tiếp cận sang các khu vực khác, bao gồm Nga, Ba Lan, Cộng hòa Séc, Slovakia,…”.

Các mẫu phần mềm độc hại NFC được phát hiện trong thực tế

Công ty đã xác định hơn 70 máy chủ điều khiển và ra lệnh (C2) và trung tâm phân phối ứng dụng hỗ trợ các chiến dịch này, cũng như hàng chục bot Telegram và kênh riêng được sử dụng để đánh cắp dữ liệu bị đánh cắp hoặc điều phối các hoạt động.

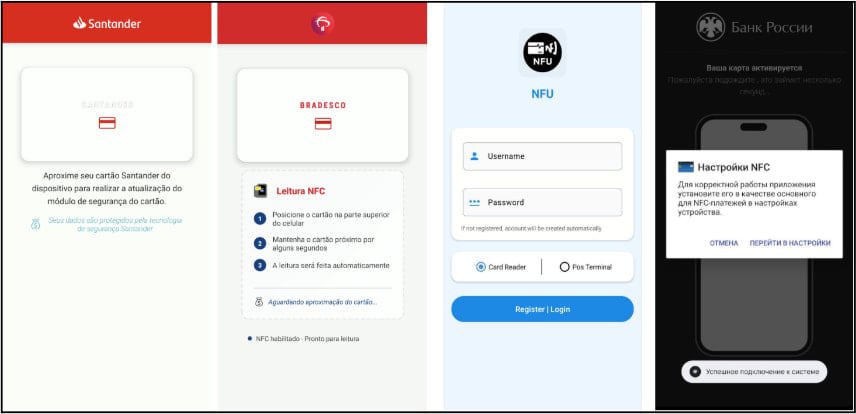

Các ứng dụng được sử dụng để phân phối phần mềm độc hại mạo danh Google Pay hoặc các tổ chức tài chính như Santander Bank, VTB Bank, Tinkoff Bank, ING Bank, Bradesco Bank, Promsvyazbank (PSB) và một số tổ chức khác.

Giao diện của một số ứng dụng độc hại

Người dùng Android được khuyến cáo không cài đặt gói APK từ bên ngoài Google Play, trừ khi họ thực sự tin tưởng nhà phát hành, chỉ cài đặt ứng dụng ngân hàng từ liên kết chính thức và kiểm tra các quyền đáng ngờ, chẳng hạn như quyền truy cập NFC. Ngoài ra, người dùng nên thường xuyên rà quét thiết bị của mình bằng Play Protect, công cụ chống phần mềm độc hại tích hợp sẵn của Android, đồng tắt NFC nếu không cần thiết.

Quý độc giả có thể theo dõi danh sách đầy đủ các APK mà Zimperium phát hiện được có sẵn tại đây.