Sự việc này bắt nguồn từ năm 2023 trong quá trình ứng phó sự cố do các chuyên gia của Profero xử lý, họ vào cuộc để điều tra một cuộc tấn công mã độc tống tiền vào một trong những khách hàng của họ, mã hóa nhiều máy chủ VMware ESXi. Trong vụ tấn công này, tác nhân đe dọa tự xưng là DarkBit, những kẻ tấn công đưa ra yêu cầu khoản tiền chuộc 80 Bitcoin trong các thông báo.

Bộ Tư lệnh tác chiến không gian mạng Israel đã liên kết các cuộc tấn công của DarkBit với nhóm tin tặc APT do nhà nước Iran tài trợ có tên là MuddyWater, nhóm này trước đây được biến đến khi thực hiện các cuộc tấn công gián điệp mạng.

Trong trường hợp được Profero điều tra, những kẻ tấn công không tham gia vào các cuộc đàm phán về tiền chuộc, thay vào đó chúng có vẻ quan tâm nhiều hơn đến việc gây gián đoạn hoạt động.

Thực tế, DarkBit không phải là nhóm hoạt động điển hình chỉ nhắm đến lợi nhuận, chúng được cho là có liên quan đến các hoạt động phá hoại mang động cơ chính trị. Điều này càng làm cho việc khôi phục dữ liệu trở nên quan trọng hơn.

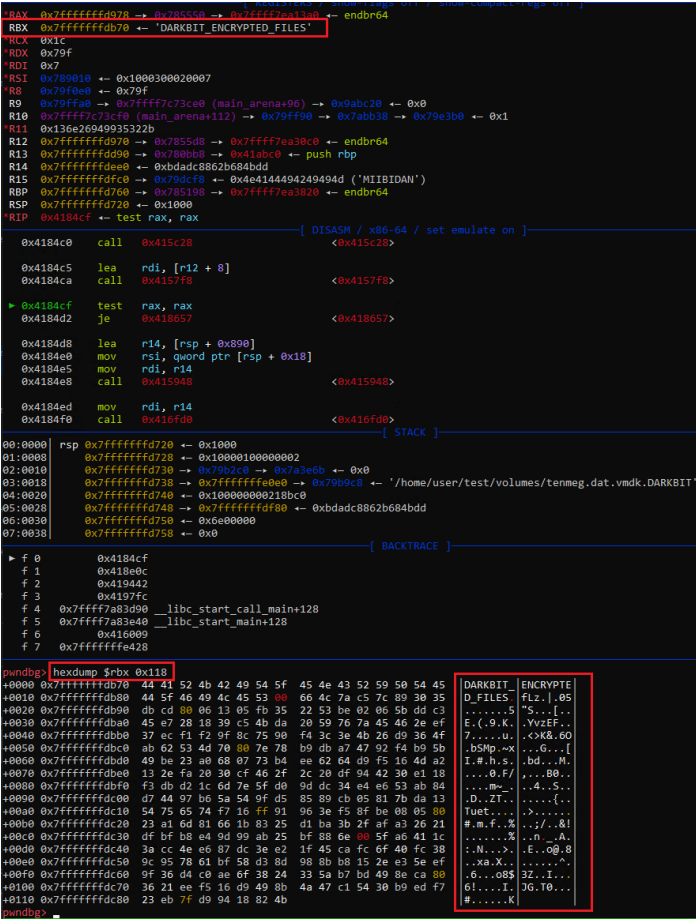

Vào thời điểm xảy ra cuộc tấn công, không có công cụ giải mã nào dành cho mã độc tống tiền DarkBit, vì vậy các nhà nghiên cứu của Profero đã quyết định phân tích phần mềm độc hại để tìm ra các điểm yếu tiềm ẩn. DarkBit sử dụng khóa AES-128-CBC duy nhất và vector khởi tạo (IV) khi chạy cho mỗi tệp, mã hóa bằng RSA-2048 và thêm vào tệp đã khóa.

Cấu trúc tệp được mã hóa cuối cùng

Mặc dù có các thuật toán mạnh mẽ này, Profero phát hiện ra một điểm yếu, đó là phương pháp tạo khóa mà DarkBit sử dụng có giá trị entropy thấp. Khi kết hợp với dấu thời gian (timestamp) mã hóa, có thể suy ra từ thời gian sửa đổi tệp. Hơn nữa, các nhà nghiên cứu cũng phát hiện các tệp VMDK trên máy chủ ESXi có các byte header đã biết, do đó họ đã sử dụng Brute Force để kiểm tra 16 byte đầu tiên để xem header có khớp hay không, thay vì phải kiểm tra toàn bộ tệp.

Các nhà nghiên cứu đã xây dựng một công cụ để tạo ra các cặp khóa/IV và kiểm tra với các header VMDK, được chạy trong môi trường điện toán hiệu suất cao, khôi phục các khóa giải mã hợp lệ. Profero cho biết phần lớn nội dung tệp VMDK không bị ảnh hưởng bởi mã hóa không liên tục của DarkBit. Điều này cho phép họ lấy lại một lượng lớn dữ liệu có giá trị mà không cần phải giải mã bằng phương pháp tấn công dò mật khẩu.

Công ty an ninh mạng lưu ý mục tiêu của DarkBit có thể đạt hiệu quả hơn nếu sử dụng phần mềm xóa dữ liệu thay vì mã độc tống tiền. Mặc dù công cụ giải mã không được phát hành công khai, Profero vẫn cung cấp hỗ trợ trực tiếp cho các nạn nhân. Cách tiếp cận này phản ánh một mô hình hỗ trợ chiến lược, có mục tiêu, đảm bảo cả khả năng phục hồi hiệu quả và bảo mật hoạt động.