OnePlus, một công ty con của Oppo, là nhà sản xuất thiết bị điện tử có trụ sở tại Thâm Quyến, Trung Quốc, nổi tiếng với việc phát triển điện thoại thông minh cao cấp với mức giá cạnh tranh. Trong khi các thương hiệu lớn khác của Trung Quốc như Huawei và Xiaomi chưa có mặt tại Mỹ, các thiết bị OnePlus lại chính thức có mặt tại quốc gia này.

Lỗ hổng này được theo dõi với mã định danh CVE-2025-10184 và được các nhà nghiên cứu tại công ty an ninh mạng Rapid7 (Mỹ) phát hiện, hiện lỗ hổng vẫn chưa được vá và vẫn có thể khai thác.

Nguồn gốc của lỗ hổng

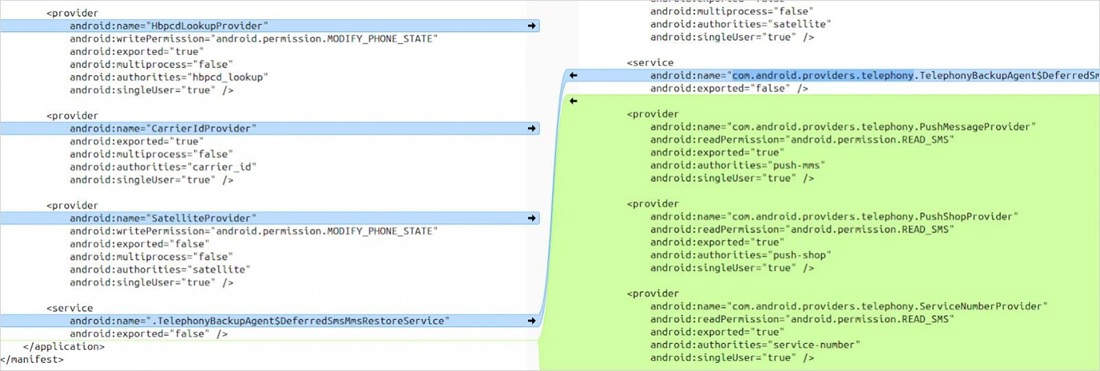

Vấn đề phát sinh do OnePlus thay đổi gói Android Telephony mặc định để giới thiệu thêm các nhà cung cấp nội dung như PushMessageProvider, PushShopProvider và ServiceNumberProvider. Manifest cho các nhà cung cấp này không khai báo quyền ghi cho READ_SMS, khiến cho bất kỳ ứng dụng nào cũng có thể ghi theo mặc định, ngay cả những ứng dụng không có quyền SMS.

Các nhà cung cấp bổ sung mà OnePlus đã thêm vào gói Telephony

Bên cạnh đó, dữ liệu đầu vào do máy khách cung cấp không được lọc đầy đủ, tạo điều kiện các tin tặc có thể khai thác blind SQL injection, từ đó tái tạo nội dung SMS từ cơ sở dữ liệu thiết bị, tấn công từng ký tự một.

Rapid7 mô tả trong báo cáo rằng: “Bằng cách sử dụng thuật toán để lặp lại quy trình này cho từng ký tự trong mỗi hàng được truy vấn phụ (subquery) trả về, tin tặc có thể trích xuất nội dung cơ sở dữ liệu, sử dụng giá trị trả về từ phương thức cập nhật làm chỉ báo đúng/sai”.

Vì vậy, trong khi quyền đọc cho SMS được thiết lập đúng thì quyền ghi lại không được thiết lập, cho phép tìm ra nội dung SMS khi đáp ứng được một số điều kiện tiên quyết nhất định như sau:

1. Bảng được hiển thị phải chứa ít nhất một hàng, do đó hàm update() có thể trả về kết quả “rows changed” khác không.

2. Nhà cung cấp phải cho phép insert() để kẻ tấn công có thể tạo một hàng giả mạo để thao tác nếu bảng trống.

3. Bảng SMS phải nằm trong cùng một tệp cơ sở dữ liệu SQLite, vì truy vấn phụ được đưa vào phải có thể tham chiếu đến bảng này.

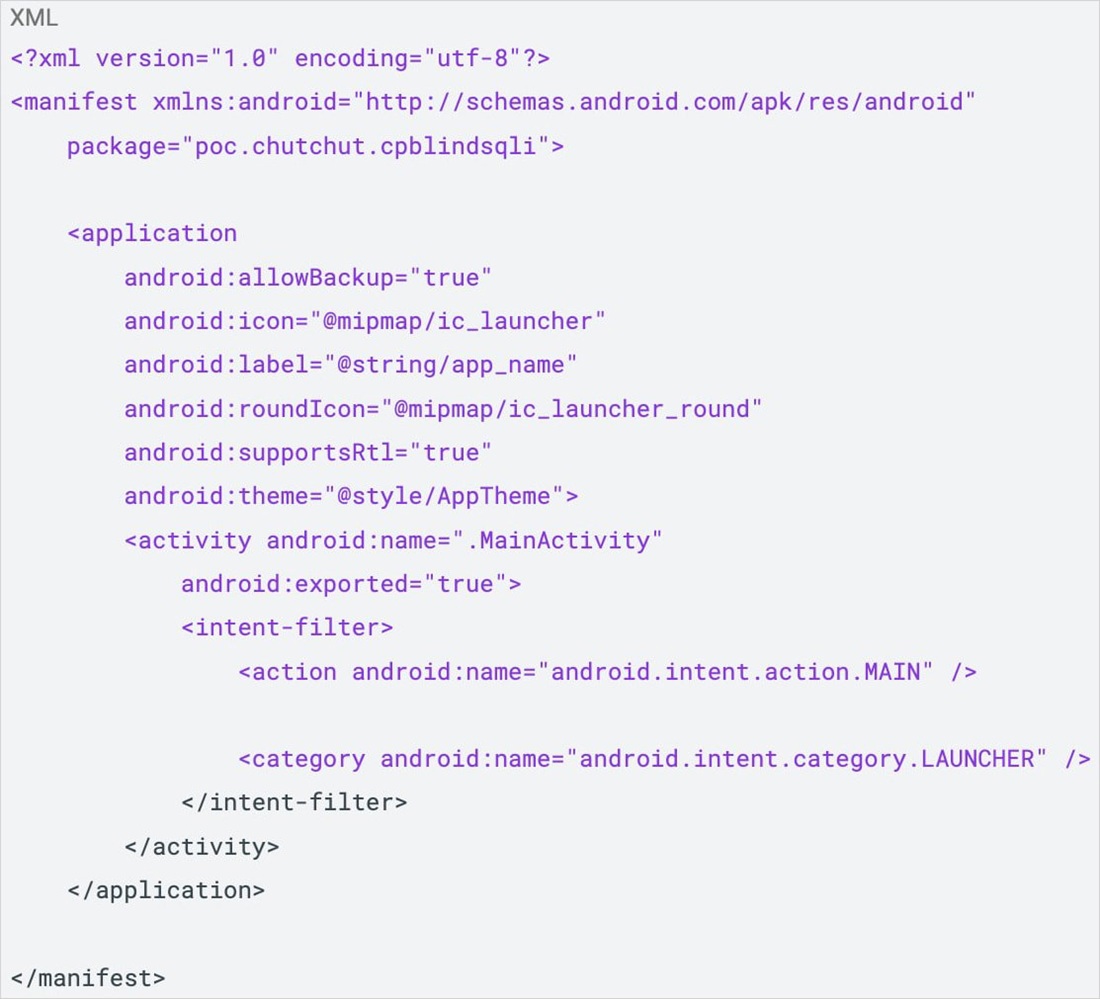

Khai thác PoC để tìm ra nội dung SMS

Tác động và phản ứng

Sự cố này ảnh hưởng đến tất cả các phiên bản OxygenOS từ 12 đến phiên bản mới nhất là 15, đây là phiên bản mới nhất được triển khai trên Android 15. Các nhà nghiên cứu của Rapid7 đã kiểm tra và xác nhận lỗ hổng bảo mật trên OnePlus 8T và 10 Pro, chạy nhiều phiên bản OxygenOS và số gói Telephony khác nhau, nhưng lưu ý rằng danh sách của họ gần như chắc chắn không đầy đủ.

Rapid7 giải thích: “Mặc dù số bản build dành riêng cho các thiết bị thử nghiệm, nhưng vì sự cố ảnh hưởng đến thành phần cốt lõi của Android, chúng tôi dự đoán lỗ hổng bảo mật này sẽ ảnh hưởng đến các thiết bị OnePlus khác chạy các phiên bản OxygenOS ở trên, tức là, có vẻ như đây không phải là sự cố dành riêng cho phần cứng”.

Ngay sau khi báo cáo của Rapid7 được công bố, OnePlus đã thừa nhận sự cố và tiến hành điều tra về vấn đề này. Cho đến khi bản vá được tung ra, người dùng nên hạn chế số lượng ứng dụng đã cài đặt trên thiết bị OnePlus của mình, chỉ tin tưởng các nhà phát hành uy tín và chuyển từ xác thực hai yếu tố qua SMS sang các ứng dụng OTP như Google Authenticator.

Vì SMS không được cách ly đúng cách trên các thiết bị OnePlus nên các thông tin liên lạc nhạy cảm chỉ nên diễn ra trên các ứng dụng được mã hóa đầu cuối.

“Chúng tôi xác nhận việc tồn tại lỗ hổng CVE-2025-10184 gần đây và đang triển khai bản vá, sẽ được cung cấp trên toàn cầu thông qua bản cập nhật phần mềm bắt đầu từ giữa tháng 10/2025. OnePlus vẫn cam kết bảo vệ dữ liệu khách hàng và sẽ tiếp tục ưu tiên cải thiện bảo mật”, người phát ngôn của OnePlus cho biết.