TCC là công nghệ bảo mật giúp ngăn chặn các ứng dụng truy cập dữ liệu riêng tư của người dùng, bằng cách cung cấp cho macOS quyền kiểm soát dữ liệu của họ được các ứng dụng trên các thiết bị Apple truy cập và sử dụng.

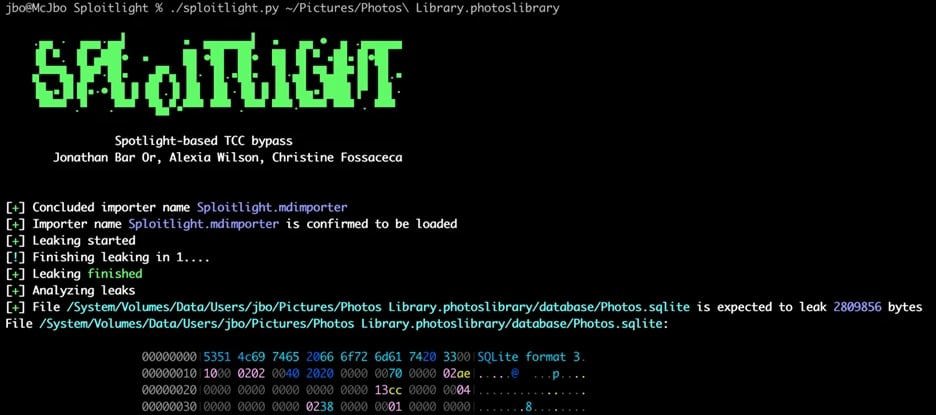

Trước đó, Apple đã khắc phục lỗ hổng bảo mật được theo dõi là CVE-2025-31199 (do các nhà nghiên cứu Jonathan Bar Or, Alexia Wilson và Christine Fossaceca của Microsoft báo cáo) trong các bản vá được phát hành vào tháng 3 cho phiên bản macOS Sequoia 15.4.

Trong khi Apple hạn chế quyền truy cập TCC chỉ đối với các ứng dụng có quyền truy cập toàn bộ ổ đĩa và tự động chặn thực thi mã trái phép, các nhà nghiên cứu bảo mật của Microsoft phát hiện ra rằng kẻ tấn công có thể sử dụng quyền truy cập đặc quyền của plugin Spotlight để truy cập vào các tệp nhạy cảm và đánh cắp nội dung của chúng.

Trong báo cáo công bố ngày 28/7, Microsoft đã chỉ ra rằng lỗ hổng bảo mật (có tên là Sploitlight) có thể bị khai thác để thu thập dữ liệu có giá trị, bao gồm thông tin liên quan đến Apple Intelligence và thông tin từ xa của các thiết bị khác được liên kết với tài khoản iCloud. Điều này bao gồm dữ liệu định vị GPS, nhận dạng khuôn mặt, hoạt động của người dùng, lịch sử tìm kiếm và tùy chọn của người dùng, thư viện ảnh và video.

Khai thác lỗ hổng Spotlight

Microsoft cho biết: “Mặc dù tương tự như các biện pháp vượt qua kiểm tra TCC trước đây như HM-Surf và powerdir, nhưng tác động của lỗ hổng mới này, chúng tôi gọi là Sploitlight vì sử dụng plugin Spotlight, nghiêm trọng hơn do khả năng trích xuất và làm rò rỉ thông tin nhạy cảm được lưu trong bộ nhớ đệm của Apple Intelligence. Những rủi ro này càng phức tạp và tăng cao hơn do khả năng liên kết từ xa giữa các tài khoản iCloud, nghĩa là kẻ tấn công có quyền truy cập vào thiết bị macOS của người dùng, cũng có thể khai thác lỗ hổng để xác định thông tin từ xa của các thiết bị khác được liên kết với cùng một tài khoản iCloud”.

Trong những năm gần đây, các nhà nghiên cứu của Microsoft đã phát hiện nhiều lỗ hổng bảo mật nghiêm trọng khác trên macOS, bao gồm lỗ hổng vượt qua SIP có tên là Shrootless (CVE-2021-30892), được báo cáo vào năm 2021, cho phép kẻ tấn công cài đặt rootkit trên máy Mac bị xâm nhập.

Gần đây hơn, gã khổng lồ công nghệ này đã phát hiện ra lỗ hổng SIP Migraine (CVE-2023-32369) và lỗ hổng Achilles (CVE-2022-42821), có thể bị khai thác để cài đặt phần mềm độc hại bằng các ứng dụng không đáng tin cậy nhằm vượt qua các hạn chế thực thi của Gatekeeper.

Năm 2024, Microsoft từng công bố lỗ hổng vượt qua SIP khác (CVE-2024-44243), lỗ hổng này cho phép kẻ tấn công triển khai trình điều khiển kernel độc hại bằng cách tải tiện ích mở rộng của bên thứ ba.