Vào ngày 11/12, nền tảng giám sát mối đe dọa GreyNoise ghi nhận số lượng nỗ lực đăng nhập nhắm vào các cổng thông tin GlobalProtect đạt đỉnh điểm 1,7 triệu trong khoảng thời gian 16 giờ.

Dữ liệu thu thập được cho thấy các cuộc tấn công bắt nguồn từ hơn 10.000 địa chỉ IP khác nhau và nhắm vào cơ sở hạ tầng đặt tại Mỹ, Mexico và Pakistan. Lưu lượng truy cập độc hại hầu như hoàn toàn bắt nguồn từ địa chỉ IP của 3xK GmbH (Đức), cho thấy đây là một cơ sở hạ tầng đám mây tập trung.

Dựa trên quan sát của các nhà nghiên cứu, kẻ tấn công đã tái sử dụng các tổ hợp tên người dùng và mật khẩu phổ biến, phần lớn các yêu cầu đều đến từ trình duyệt Firefox, điều này không phổ biến đối với hoạt động đăng nhập tự động thông qua nhà cung cấp này.

“Sự nhất quán của user-agent, cấu trúc request và thời gian cho thấy đây là một cuộc tấn công dò tìm thông tin đăng nhập được lập trình sẵn, nhằm mục đích xác định các cổng GlobalProtect bị lộ hoặc tồn tại điểm yếu, chứ không phải là các nỗ lực truy cập tương tác hoặc khai thác lỗ hổng”, GreyNoise giải thích.

Theo các nhà nghiên cứu, hoạt động này phản ánh mục tiêu nhắm vào các điểm cuối xác thực VPN trong môi trường doanh nghiệp, một mô hình mà GreyNoise đã quan sát thấy nhiều lần trong các giai đoạn tấn công gần đây.

.png)

Hoạt động nhắm mục tiêu vào các cổng thông tin GlobalProtect

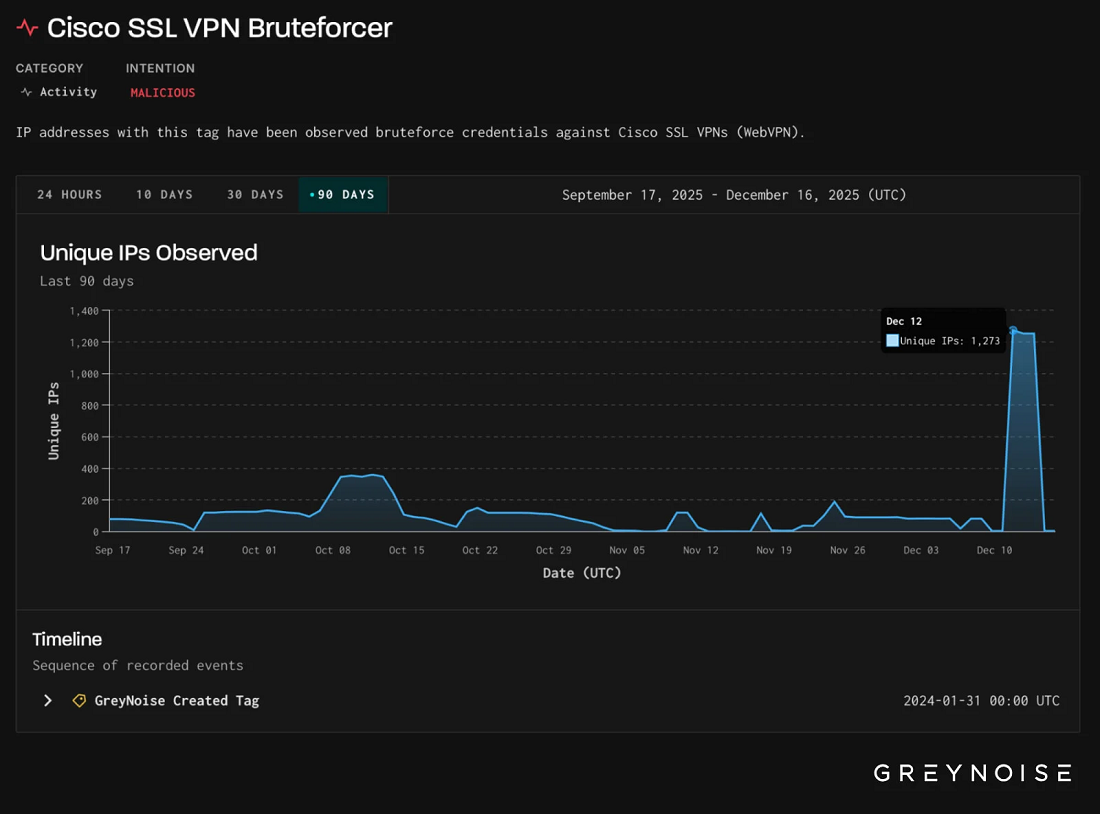

Vào ngày 12/12, cuộc tấn công bắt nguồn từ cùng một nhà cung cấp dịch vụ lưu trữ sử dụng cùng dấu vân tay TCP đã bắt đầu dò quét các điểm cuối Cisco SSL VPN. Hệ thống giám sát của GreyNoise ghi nhận sự gia tăng đột biến số lượng địa chỉ IP tấn công lên 1.273, so với mức cơ bản bình thường là dưới 200.

Hoạt động này đánh dấu lần đầu tiên trong 12 tuần qua, các địa chỉ IP được lưu trữ trên quy mô lớn của 3xK được sử dụng để tấn công VPN SSL của Cisco.

Trong trường hợp này, các gói tin đăng nhập cũng tuân theo quy trình xác thực SSL VPN thông thường, bao gồm cả xử lý CSRF, cho thấy đây là các cuộc tấn công đánh cắp thông tin đăng nhập tự động chứ không phải là các cuộc tấn công khai thác lỗ hổng.

Số lượng điểm cuối Cisco SSL VPN đang dò tìm địa chỉ IP

Ngày 17/12, Cisco đã cảnh báo khách hàng về một lỗ hổng bảo mật zero-day mức độ nghiêm trọng cao nhất (CVE-2025-20393) trong AsyncOS, hiện đang bị khai thác tích cực trong các cuộc tấn công nhắm vào thiết bị Secure Email Gateway (SEG) và Secure Email and Web Manager (SEWM). Tuy nhiên, GreyNoise nhấn mạnh rằng họ không tìm thấy bằng chứng nào liên kết hoạt động được quan sát với lỗ hổng CVE-2025-20393.

Người phát ngôn của Palo Alto Networks xác nhận rằng họ nhận biết về hoạt động này. Công ty khuyến cáo người dùng nên sử dụng mật khẩu mạnh và bảo mật bằng xác thực đa yếu tố.

Đồng thời, theo chia sẻ của Grey Noise, các quản trị viên hệ thống nên kiểm tra các thiết bị mạng, tìm kiếm các nỗ lực đăng nhập bất thường và ngăn chặn các địa chỉ IP độc hại đã biết đang thực hiện các hành vi dò quét này.