.jpg)

Trong một cuộc tấn công ClickFix thông thường, kẻ tấn công sẽ sử dụng kỹ nghệ xã hội để lừa người dùng dán và thực thi mã hoặc lệnh từ một trang độc hại.

Các mồi nhử được sử dụng có thể đa dạng, từ xác minh danh tính đến giải pháp phần mềm. Mục tiêu là khiến nạn nhân thực thi phần mềm độc hại để tải và khởi chạy mã độc, thường là phần mềm đánh cắp thông tin.

Hầu hết các cuộc tấn công này đều cung cấp hướng dẫn bằng văn bản trên trang web, tuy nhiên các phiên bản mới hơn lại dựa vào video nhúng để khiến cuộc tấn công ít đáng ngờ hơn.

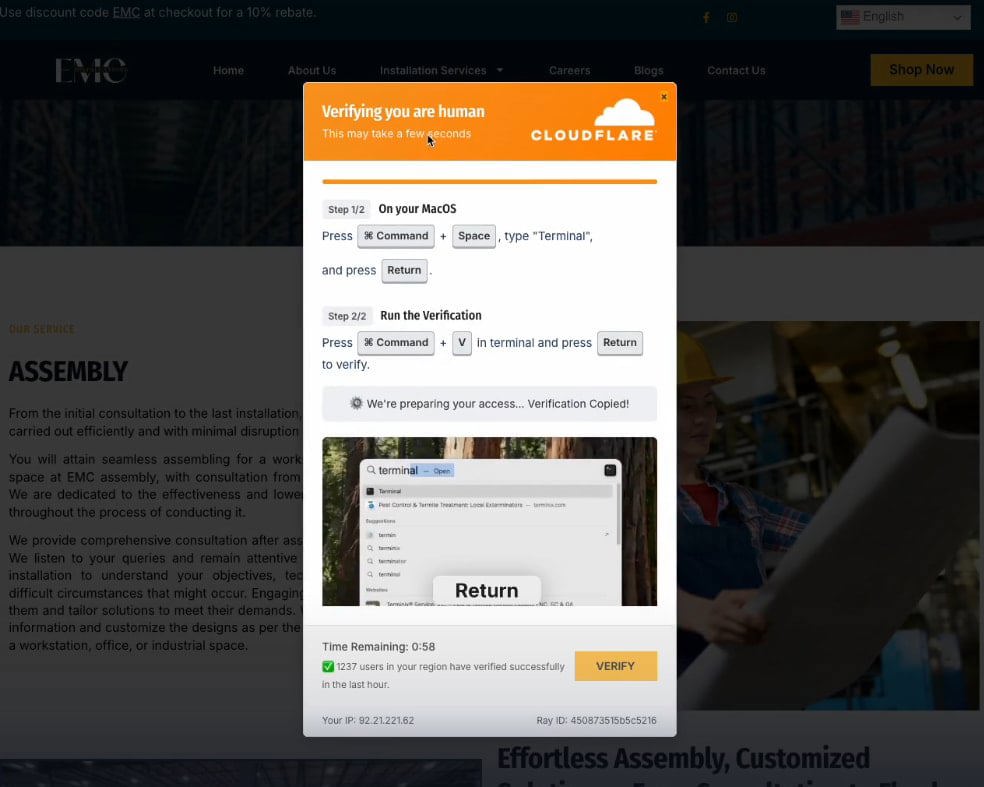

Các nhà nghiên cứu của công ty an ninh mạng Push Security đã phát hiện ra sự thay đổi này trong các chiến dịch ClickFix gần đây, trong đó một thử thách xác minh CAPTCHA giả mạo của Cloudflare đã phát hiện ra hệ điều hành của nạn nhân và tải một video hướng dẫn về cách dán và chạy các lệnh độc hại.

Thông qua JavaScript, kẻ tấn công có thể ẩn các lệnh và tự động sao chép chúng vào clipboard của người dùng, do đó giảm khả năng xảy ra lỗi của con người. Trên cùng một cửa sổ, thử thách bao gồm bộ đếm ngược một phút thúc ép nạn nhân phải hành động nhanh chóng và không có nhiều thời gian để xác minh tính xác thực hoặc tính an toàn của quá trình xác minh.

Bên cạnh đó, bộ đếm hiển thị “người dùng đã xác minh trong giờ qua”, khiến cửa sổ trông giống như một phần của công cụ kiểm tra bot Cloudflare hợp pháp.

ClickFix Cloudflare CAPTCHA nâng cao với video và bộ đếm thời gian

Mặc dù chúng ta đã từng thấy các cuộc tấn công ClickFix vào tất cả các hệ điều hành chính trước đây, bao gồm macOS và Linux, nhưng tính năng tự động phát hiện và điều chỉnh hướng dẫn là một bước phát triển mới.

Push Security báo cáo rằng các trang web ClickFix tiên tiến hơn này chủ yếu được quảng cáo thông qua quảng cáo độc hại trên Google Search.

Những kẻ tấn công sẽ khai thác các lỗ hổng đã biết trên các plugin WordPress lỗi thời để xâm nhập vào các trang web hợp pháp, từ đó chèn mã JavaScript độc hại vào các trang hoặc sử dụng các chiến thuật “vibe-code” trang web và sử dụng các kỹ thuật đầu độc SEO để xếp hạng cao hơn trong kết quả tìm kiếm.

Liên quan đến các dữ liệu được phân phối trong các cuộc tấn công này, các nhà nghiên cứu của Push Security nhận thấy rằng chúng phụ thuộc vào hệ điều hành, nhưng bao gồm cả tệp thực thi MSHTA trong Windows, các tập lệnh PowerShell và nhiều tệp nhị phân khác.

Các nhà nghiên cứu nhận định rằng các cuộc tấn công ClickFix trong tương lai có thể chạy hoàn toàn trên trình duyệt, tránh được sự bảo vệ của EDR.

Khi ClickFix phát triển và có nhiều hình thức thuyết phục và lừa đảo hơn, người dùng nên nhớ rằng việc thực thi mã trên thiết bị đầu cuối không bao giờ có thể là một phần của bất kỳ quy trình xác minh trực tuyến nào, đồng thời không nên thực thi bất kỳ lệnh sao chép nào trừ khi người dùng hiểu đầy đủ những gì họ đang làm.