Các nhà nghiên cứu đã tìm thấy Doplphin vào tháng 4/2021 và quan sát thấy nó đang phát triển thành các phiên bản mới với mã lệnh được cải tiến cùng cơ chế ẩn mình nhằm tránh các phần mềm bảo mật phát hiện.

Theo ESET, nhóm tin tặc APT37 (còn gọi là Reaper, Red Eyes, Erebus, ScarCruft) đã sử dụng Dolphin làm backdoor cho các cuộc tấn công nhắm vào các thực thể mục tiêu cụ thể liên quan đến các lợi ích của Triều Tiên.

Công cụ BLUELIGHT

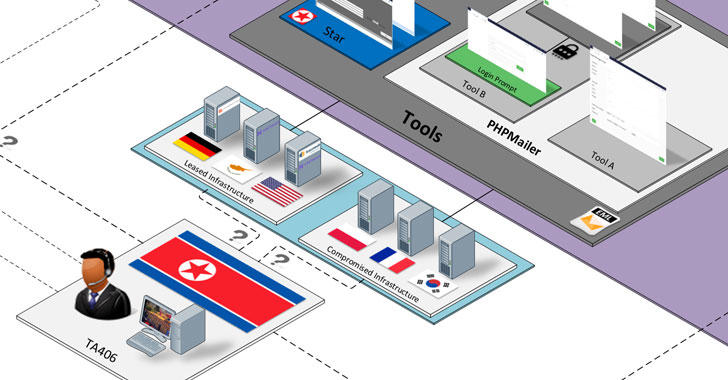

Dolphin được sử dụng kết hợp cùng với BLUELIGHT, một công cụ trinh sát cơ bản từng thấy trong các chiến dịch của nhóm APT37 trước đó, nhưng biến thể mới của nó có các khả năng mạnh mẽ hơn như đánh cắp thông tin từ trình duyệt web (mật khẩu), chụp ảnh màn hình và ghi lại các thao tác gõ bàn phím.

BLUELIGHT được sử dụng để khởi chạy trình tải Python của Dolphin trên một hệ thống bị xâm nhập nhưng có vai trò hạn chế trong các hoạt động gián điệp. Trình tải Python sẽ bao gồm một tập lệnh và shellcode, khởi chạy quá trình giải mã XOR nhiều bước, tạo các process,… sau đó dẫn đến việc thực thi payload Dolphin trong một process bộ nhớ mới được tạo.

Tổng quan về các thành phần tấn công dẫn đến việc thực thi Dolphin

Thực chất, Dolphin là một chương trình thực thi C++ sử dụng Google Drive làm máy chủ chỉ huy và kiểm soát (C2) và để lưu trữ các tệp bị đánh cắp, mã độc này thiết lập sự bền bỉ bằng cách sửa đổi các khóa trong Windows Registry.

Khả năng của Dolphin

Trong giai đoạn đầu, Dolphin thu thập một số thông tin từ máy bị nhiễm như: Tên người dùng, tên máy tính, địa chỉ IP cục bộ và bên ngoài, dung lượng RAM, danh sách các chương trình phần mềm bảo mật, phiên bản của hệ điều hành, các công cụ kiểm tra gói mạng hoặc gỡ lỗi (ví dụ như Wireshark),… Mã độc này cũng sẽ gửi tới C2 các thông tin bao gồm cấu hình, số phiên bản và thời gian hiện tại của nó.

Cấu hình này chứa các hướng dẫn ghi nhật ký thao tác và lọc tệp, thông tin xác thực để truy cập API Google Drive và các khóa mã hóa.

Cấu hình backdoor Dolphin

Các nhà nghiên cứu cho biết rằng tin tặc đã gửi các tập lệnh tới Dolphin bằng cách tải chúng lên Google Drive. Sau đó, backdoor tải lên kết quả từ việc thực thi các lệnh.

Khi tìm thấy các thông tin ban đầu về thiết bị, Dolphin sẽ tìm kiếm thêm dữ liệu và thiết bị được kết nối với hệ thống bị nhiễm, bằng cách quét các ổ đĩa cục bộ và ổ đĩa di động để tìm các loại dữ liệu khác nhau (media, tài liệu, email, chứng chỉ) được lưu trữ và gửi tới C2 Google Drive. Tính năng này đã được cải thiện hơn nữa để lọc dữ liệu theo tiện ích mở rộng.

Đánh cắp dữ liệu từ thiết bị di động được kết nối

Các nhà nghiên cứu đã phát hiện ra rằng khả năng tìm kiếm của Dolphin không chỉ liên quan đến người dùng Windows mà còn mở rộng tới bất kỳ điện thoại thông minh nào được kết nối với máy chủ bị xâm nhập bằng cách sử dụng Windows Portable Device API. Nếu tìm thấy bất kỳ thiết bị nào, mã độc sẽ trích xuất các tệp từ chúng.

ESET lưu ý rằng mã độc có thể sử dụng đường dẫn được mã hóa cứng với tên người dùng không tồn tại trên các máy tính bị vi phạm. Điều này gây ra việc khởi tạo biến bị thiếu, trong đó một số biến được coi là bị hủy đăng ký và thiếu tính năng lọc tiện ích mở rộng. Ngoài ra, nó cũng có thể làm giảm tính bảo mật cho tài khoản Google của nạn nhân bằng cách thay đổi các cài đặt liên quan. Điều này có thể cho phép tin tặc giữ quyền kiểm soát truy cập trên tài khoản nạn nhân trong thời gian dài hơn.

Bảo mật thấp hơn trên các tài khoản Google bị xâm nhập cũng có thể là bằng chứng bổ sung cho thấy mã độc đã tiếp cận nạn nhân, vì các tin tặc hiện có quyền truy cập vào tài khoản của họ trong một thời gian dài.

Ngoài ra, Dolphin có thể ghi lại thao tác gõ phím của người dùng trong Google Chrome và Internet Explorer bằng cách lạm dụng API “GetAsyncKeyState” và nó có thể chụp ảnh cửa sổ đang hoạt động cứ sau 30 giây một lần.

Các nhà nghiên cứu của ESET đã phát hiện được 4 phiên bản khác nhau của Dolphin, trong đó phiên bản mới nhất là 3.0 từ tháng 1/2022.

Dòng thời gian các phiên bản Dolphin

Có thể các phiên bản mới hơn của Dolphin tồn tại và đã được sử dụng trong các cuộc tấn công, do mã độc này đã được triển khai để chống lại các mục tiêu được chỉ định.

Theo các nhà nghiên cứu, Dolphin thực tế đã được các tin tặc sử dụng trong một cuộc tấn công watering-hole vào một tờ báo của Hàn Quốc - đưa tin về các hoạt động và sự kiện liên quan đến Triều Tiên. Các tin tặc đã dựa vào khai thác Internet Explorer để cuối cùng cung cấp backdoor Dolphin tới các máy chủ mục tiêu.

Giải pháp phòng tránh

Phiên bản hiện tại của Dolphin nhắm vào các lỗ hổng được tìm thấy trong Internet Explorer. Nếu người dùng vẫn đang sử dụng trình duyệt này, nên cập nhật lên Microsoft Edge (bản thay thế cho Internet Explorer).

Mã độc có thể gây rủi ro đáng kể cho các thiết bị, mạng doanh nghiệp và dịch vụ riêng lẻ. Một thiết bị bị nhiễm được đưa vào môi trường làm việc có thể gây ra rủi ro bảo mật đáng kể và có thể cho phép những kẻ xấu xâm nhập vào mạng của người dùng.

Để phòng ngừa và bảo vệ hệ thống mạng trước mã độc này, các tổ chức, doanh nghiệp cần thực hiện một số biện pháp sau:

Hồng Đạt

13:00 | 02/12/2022

10:00 | 22/12/2022

16:00 | 03/08/2023

22:00 | 15/08/2022

11:00 | 31/03/2023

17:00 | 22/06/2023

10:00 | 15/02/2023

16:00 | 28/11/2022

10:00 | 26/12/2022

08:00 | 16/01/2023

12:00 | 25/10/2023

09:00 | 13/04/2023

10:00 | 16/04/2024

Hướng tới kỷ niệm 80 năm Ngày truyền thống ngành Cơ yếu Việt Nam (12/9/1945 - 12/9/2025), Ban Cơ yếu Chính phủ đã ban hành Kế hoạch phát động Cuộc thi sáng tác nghệ thuật thơ, ca khúc về Ngành Cơ yếu Việt Nam.

13:00 | 15/04/2024

Hội thảo quốc tế IEEE lần thứ nhất về mật mã và an toàn thông tin (VCRIS 2024) dự kiến sẽ được tổ chức trong 02 ngày 03-04/12/2024 tại Học viện Kỹ thuật mật mã, Ban Cơ yếu Chính phủ. Hội thảo nhằm mục đích tạo lập và phát triển môi trường trao đổi học thuật, thúc đẩy các hoạt động nghiên cứu khoa học cơ bản, khoa học ứng dụng về mật mã và an toàn thông tin tại Việt Nam và thế giới.

14:00 | 05/03/2024

Công ty Avast sẽ phải trả 16,5 triệu USD và bị cấm bán hoặc cấp phép dữ liệu duyệt web cho quảng cáo như một phần của thỏa thuận với Ủy ban Thương mại Liên bang (FTC) vì đã bán một lượng lớn dữ liệu duyệt web tổng hợp, có thể nhận dạng lại cho các bên thứ ba.

09:00 | 13/02/2024

Các cuộc tấn công APT (Advanced Persistent Threat) hiện nay là một trong những mối đe dọa nguy hiểm nhất vì chúng sử dụng các công cụ và kỹ thuật phức tạp, đồng thời thường nhắm đến những đối tượng, mục tiêu có giá trị và khó phát hiện. Trong bối cảnh căng thẳng địa chính trị leo thang, những cuộc tấn công mạng tinh vi này thậm chí trở nên khó lường hơn. Nhóm nghiên cứu và phân tích toàn cầu của Kaspersky (GReAT) đã tiến hành giám sát một số nhóm tin tặc APT, phân tích xu hướng và dự đoán hoạt động trong tương lai để đón đầu bối cảnh mối đe dọa ngày càng gia tăng. Trong bài báo này sẽ đưa ra dự đoán xu hướng các mối đe dọa APT trong năm 2024 dựa trên báo cáo của GReAT.

Chiều 17/4, tại Hà Nội diễn ra Lễ công bố quyết định và trao tặng Bằng khen của Viện trưởng Viện Kiểm sát nhân dân tối cao đối với tập thể, cá nhân Cục Cơ yếu Đảng - Chính quyền (Ban Cơ yếu Chính phủ), vì đã có thành tích xuất sắc trong việc xây dựng Quy chế phối hợp giữa Viện Kiểm sát nhân dân tối cao và Ban Cơ yếu Chính phủ.

16:00 | 19/04/2024

Hướng tới kỷ niệm 80 năm Ngày truyền thống ngành Cơ yếu Việt Nam (12/9/1945 - 12/9/2025), Ban Cơ yếu Chính phủ đã ban hành Kế hoạch phát động Cuộc thi sáng tác nghệ thuật thơ, ca khúc về Ngành Cơ yếu Việt Nam.

10:00 | 16/04/2024

Ngày 03/4 vừa qua, Microsoft và công ty điện toán Quantinuum đưa ra thông báo về việc hai công ty này đã đạt được thỏa thuận then chốt trong quá trình phát triển các máy tính lượng tử khả thi về mặt thương mại.

12:00 | 12/04/2024