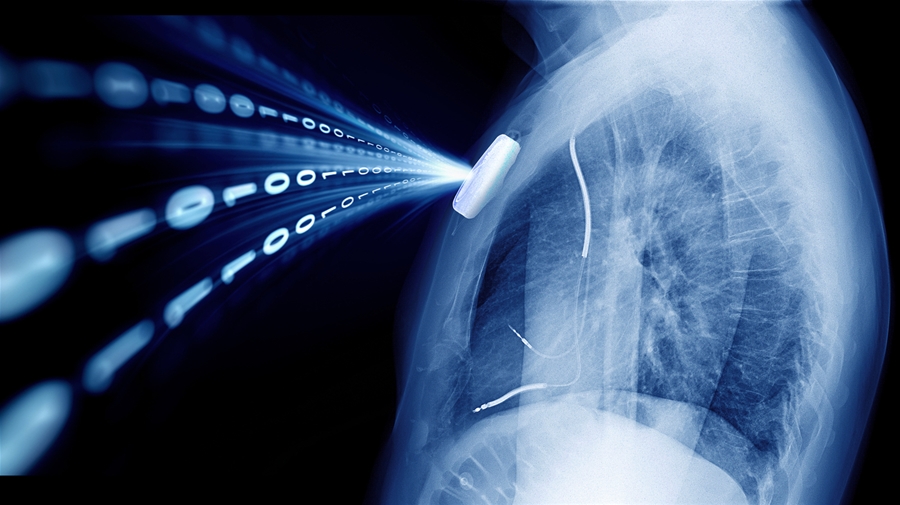

Hậu quả nghiêm trọng của các cuộc tấn công mạng đối với thiết bị y tế

Các mối đe dọa về an ninh mạng đối với các thiết bị y tế có thể gây ra một loạt các hậu quả nghiêm trọng đối với quy trình khám chữa bệnh cũng như ảnh hưởng trực tiếp đến an toàn, sức khỏe của bệnh nhân. Thật khó có thể tưởng tượng các hậu quả xảy ra khi tin tặc chiếm quyền điều khiển các máy hỗ trợ thở, máy tạo nhịp tim hoặc kiểm soát máy bơm insulin. Nhiều cuộc tấn công mạng dẫn tới sự tê liệt, ngừng hoạt động của hệ thống các thiết bị y tế, điều này khiến cho việc ứng cứu bị chậm trễ, không cung cấp được các dịch vụ khám chữa bệnh.

FBI đưa ra các khuyến nghị về an ninh mạng

Để phòng chống, ngăn chặn các cuộc tấn công mạng nhằm vào các thiết bị y tế, Cục điều tra liên bang Hoa Kỳ (FBI) đã công bố danh sách các biện pháp và khuyến nghị các nhà lãnh đạo, các nhà điều hành trong lĩnh vực y tế tham khảo áp dụng, để đảm bảo an ninh mạng, bảo vệ các thiết bị y tế luôn trong tình trạng sẵn sàng ứng cứu và khám chữa bệnh, bao gồm:

Giải pháp bảo vệ điểm cuối

Giải pháp bảo vệ điểm cuối (EP) là giải pháp bảo vệ thiết bị đầu cuối trước các cuộc tấn công mạng, bảo vệ hệ thống các thiết bị kết nối mạng và máy tính khỏi các cuộc tấn công phức hợp hay các tấn công thế hệ mới. Các giải pháp EP thường được tích hợp nhiều môđun bảo vệ tạo nên lớp phòng thủ đa lớp mà vẫn giữ được sự đồng nhất; có cơ chế phát hiện và ngăn chặn các mối đe dọa, sự lây lan mã độc dựa trên việc đánh giá hành vi và kết hợp với học máy mang lại sự bảo vệ toàn diện hơn; sử dụng trung tâm dữ liệu thông minh chứa thông tin về các mối đe dọa, mã độc để lấy thông tin giúp gia tăng tốc độ phát hiện các cuộc tấn công. Các cuộc tấn công có chủ đích khó có thể ngăn chặn bằng các phần mềm diệt virus, điều này khiến cho EP là một giải pháp không thể thiếu. Các bệnh viện cần sử dụng EP để thắt chặt an ninh mạng của họ và đảm bảo tất cả các điểm cuối đều được bảo vệ.

Quản lý định danh và truy cập

Các tổ chức, bệnh viện nên sử dụng các giải pháp Identity and Access Management (IAM) hay còn gọi là hệ thống quản lý định danh và truy cập. IAM là hệ thống bao gồm các thiết bị, quy trình và chính sách được sử dụng để quản lý danh tính người dùng và điều chỉnh quyền truy cập của người dùng trong một tổ chức, bệnh viện. Truy cập và người dùng là hai khái niệm IAM quan trọng. Truy cập đề cập đến các hành động của người dùng được cho phép thực hiện (như xem, tạo, thay đổi tệp hoặc điều khiển các thiết bị). Người dùng có thể là nhân viên, đối tác hoặc nhà cung cấp.

Các hệ thống IAM ngày nay được thiết kế để thực hiện ba nhiệm vụ chính: định danh, xác thực và ủy quyền. Có nghĩa là, chỉ những người dùng phù hợp mới có quyền truy cập vào máy tính, phần cứng, ứng dụng phần mềm, bất kỳ tài nguyên công nghệ thông tin (CNTT) nào hoặc thực hiện các tác vụ cụ thể. Với việc các tổ chức, bệnh viện cấp cho nhân viên quá nhiều quyền thực hiện các tác vụ và chính sách truy cập không cần thiết sẽ dễ bị khai thác bởi các tin tặc. Tuy nhiên, cấu hình IAM thích hợp có thể giúp ngăn chặn truy cập ngoài ý muốn, giảm tác động của các sự cố bảo mật, an ninh mạng. Các tổ chức, bệnh viện có thể thiết lập theo các biện pháp sau để tăng cường bảo mật với hệ thống IAM:

Quản lý tài sản

Trong lĩnh vực y tế, các tổ chức, bệnh viện cần xây dựng một giải pháp quản lý tài sản để có thể quản lý các thiết bị một cách có hệ thống và hiệu quả, giải pháp này có thể giúp nắm bắt, kiểm soát và theo dõi hoạt động của phần cứng, phần mềm CNTT và các thiết bị y tế; sử dụng kết quả kiểm kê để xác định các thiết bị y tế quan trọng, các thuộc tính đang hoạt động và khung thời gian bảo trì thiết bị sử dụng; duy trì một kho thông tin của tất cả các thiết bị y tế và theo dõi vòng đời phần mềm của chúng để thay thế khi cần thiết, trong trường hợp thay thế không khả thi, các tổ chức và bệnh viện nên thực hiện các biện pháp giảm thiểu khác, chẳng hạn như cách ly thiết bị ra khỏi vùng mạng và tiến hành phân tích, kiểm tra thiết bị.

Quản lý lỗ hổng bảo mật

Quản lý lỗ hổng bảo mật là quá trình xác định, đánh giá, xử lý và báo cáo về các lỗ hổng bảo mật tồn tại trong hệ thống mạng trong bệnh viện. Trong quá trình vận hành, những thay đổi của hệ thống mạng có thể tạo ra các lỗ hổng mới. Vì vậy, hoạt động quản lý lỗ hổng cần được thực hiện thường xuyên, liên tục để kịp thời phát hiện ra các lỗ hổng mới xuất hiện. Quy trình quản lý lỗ hổng bảo mật được thực hiện theo các bước: Xác định lỗ hổng; Đánh giá lỗ hổng; Xử lý lỗ hổng và Báo cáo lỗ hổng.

Xác định lỗ hổng là bước đầu tiên trong quy trình quản lý lỗ hổng bảo mật. Các tổ chức, bệnh viện cần biết được số lượng lỗ hổng đang tồn tại và vị trí của chúng trên hệ thống mạng. Để làm được điều này, tổ chức, bệnh viện cần một công cụ rà quét lỗ hổng bảo mật. Các công cụ rà quét lỗ hổng có thể rà quét trên nhiều hệ thống khác nhau, ví dụ như máy tính để bàn, máy chủ vật lý, máy chủ ảo, máy in, cơ sở dữ liệu, các thiết bị y tế,... Cơ chế để các công cụ rà quét tìm ra lỗ hổng là sử dụng cơ sở dữ liệu lỗ hổng của mình. Cơ sở dữ liệu này bao gồm danh sách các lỗ hổng đã được biết đến công khai.

Sau khi xác định được lỗ hổng, các tổ chức, bệnh viện cần đánh giá mức độ nghiêm trọng của chúng. Điều này giúp quản trị viên biết được lỗ hổng nào nghiêm trọng hơn để xử lý trước. Thông thường, các chuyên gia đều sử dụng CVSS (Common Vulnerability Scoring System) hệ thống chấm điểm do NIST công bố để “chấm điểm” mức độ nghiêm trọng của lỗ hổng. Theo đó, điểm CVSS càng cao thì lỗ hổng càng nghiêm trọng.

Quy trình tiếp theo là xử lý và khắc phục lỗ hổng đó. Có nhiều cách khác nhau để xử lý các lỗ hổng bảo mật, bao gồm: khắc phục hoàn toàn hoặc vá lỗ hổng để ngăn chặn tình trạng bị tin tặc khai thác. Sau khi vá lỗ hổng, cần chắc chắn lỗ hổng đã được khắc phục, điều này có thể được thực hiện thông qua tấn công kiểm thử để kiểm tra xem còn tồn tại lỗ hổng nữa không.

Báo cáo về lỗ hổng sẽ ghi lại thông tin lỗ hổng và lịch sử khắc phục, báo cáo này giúp quản trị viên biết cách khắc phục lỗ hổng tối ưu nhất và có thể theo dõi xu hướng lỗ hổng theo thời gian, đồng thời giúp các tổ chức và bệnh viện nắm được hiệu quả của chương trình quản lý lỗ hổng bảo mật đang thực hiện.

Đào tạo, nâng cao nhận thức, kỹ năng về an ninh mạng cho nhân viên

Các tổ chức, bệnh viện trong lĩnh vực y tế trước đây có thể không chú trọng đầu tư nhiều về nguồn lực, thời gian, công sức vào đào tạo về bảo mật và an ninh mạng cho nhân viên. Nhưng hiện nay, các cuộc tấn công mạng xảy ra ngày càng nhiều, trong đó đối tượng chủ yếu được các tin tặc nhắm tới vẫn là người dùng, thường không được trang bị những kiến thức và kỹ năng cần thiết về an ninh mạng, do đó các mối đe dọa từ nội bộ liên quan đến người dùng cuối có thể là tác nhân để rò rỉ thông tin và tạo ra lỗ hổng bảo mật. Chính vì vậy, các tổ chức, bệnh viện cần phải xác định từng đối tượng nhân viên để xây dựng các nội dung, chương trình đào tạo phù hợp cho các đối tượng đó, từ đó nâng cao tinh thần cảnh giác, tính sẵn sàng và tự phòng tránh, ứng phó với các sự cố, các cuộc tấn công an ninh mạng. Thường xuyên tổ chức các buổi hội thảo về an ninh mạng, đánh giá kiến thức của nhân viên thông qua các bài kiểm tra kỹ năng, đặc biệt là trong vấn đề sử dụng, truy cập các tài nguyên mạng trong hệ thống. Việc đào tạo nên tập trung vào ngăn chặn mối đe dọa từ nội bộ và giảm thiểu tấn công kỹ nghệ xã hội.

Để làm được điều đó, các tổ chức, bệnh viện cần xác định và bổ sung những kiến thức cơ bản về bảo mật phù hợp với từng đối tượng nhân viên, trong bối cảnh tấn công kỹ nghệ xã hội ngày càng gia tăng, việc trang bị những công cụ và kiến thức cần thiết để nhân viên có thể tự phòng tránh, ngăn chặn các cuộc tấn công đó hiệu quả là một việc làm thiết thực. Thường xuyên tổ chức các buổi hội thảo về an ninh mạng, đánh giá kiến thức của nhân viên thông qua các bài kiểm tra kỹ năng, đặc biệt là trong vấn đề sử dụng, truy cập các tài nguyên mạng trong hệ thống.

Kết luận

Những khuyến nghị này của FBI nhằm mục đích cung cấp nền tảng một chương trình bảo mật, bảo vệ các thiết bị y tế trong hệ thống mạng của các đơn vị bệnh viện, cơ sở khám chữa bệnh. Nhằm giảm thiểu rủi ro cũng như những hậu quả nghiêm trọng của các cuộc tấn công mạng đối với người bệnh, những người dễ bị tổn thương đang cần các dịch vụ chăm sóc y tế để khám chữa bệnh.

Trần Nam

07:00 | 12/05/2022

17:00 | 25/03/2022

08:00 | 06/02/2024

13:00 | 14/05/2021

10:00 | 28/08/2020

16:00 | 11/03/2020

09:00 | 28/03/2024

Trong thông báo mới nhất gửi đến nhà đầu tư chiều ngày 27/3, chứng khoán VNDirect cho biết hệ thống đã được khôi phục và đang tiến hành rà soát, đánh giá hệ thống để đảm bảo tuyệt đối về an toàn an ninh cho khách hàng giao dịch tại công ty.

12:00 | 29/02/2024

Meta Platforms đã thực hiện một loạt các biện pháp nhằm hạn chế các hoạt động gián điệp mạng từ 8 công ty khác nhau có trụ sở tại Ý, Tây Ban Nha và Các Tiểu vương quốc Ả Rập Thống nhất (UAE). Những phần mềm gián điệp này nhắm mục tiêu vào các thiết bị iOS, Android và Windows.

14:00 | 23/02/2024

Nhóm tin tặc mã độc tống tiền BlackCat đã bắt đầu lạm dụng các quy tắc báo cáo sự cố mạng của Ủy ban Chứng khoán và Giao dịch Mỹ (SEC) để gây áp lực lên các tổ chức từ chối đàm phán thanh toán tiền chuộc. Những kẻ tấn công đã nộp đơn khiếu nại lên SEC đối với một nạn nhân, trong một động thái có thể sẽ trở thành thông lệ sau khi các quy định mới đã có hiệu lực vào giữa tháng 12.

14:00 | 19/02/2024

Một chiến dịch quảng cáo độc hại đang diễn ra nhắm mục tiêu vào người dùng nói tiếng Trung Quốc bằng cách lợi dụng các nền tảng nhắn tin phổ biến như Telegram hoặc LINE, với mục đích phát tán phần mềm độc hại. Điều thú vị là ứng dụng Telegram bị hạn chế rất nhiều và trước đó đã bị cấm ở Trung Quốc.

Chiều 17/4, tại Hà Nội diễn ra Lễ công bố quyết định và trao tặng Bằng khen của Viện trưởng Viện Kiểm sát nhân dân tối cao đối với tập thể, cá nhân Cục Cơ yếu Đảng - Chính quyền (Ban Cơ yếu Chính phủ), vì đã có thành tích xuất sắc trong việc xây dựng Quy chế phối hợp giữa Viện Kiểm sát nhân dân tối cao và Ban Cơ yếu Chính phủ.

16:00 | 19/04/2024

Hướng tới kỷ niệm 80 năm Ngày truyền thống ngành Cơ yếu Việt Nam (12/9/1945 - 12/9/2025), Ban Cơ yếu Chính phủ đã ban hành Kế hoạch phát động Cuộc thi sáng tác nghệ thuật thơ, ca khúc về Ngành Cơ yếu Việt Nam.

10:00 | 16/04/2024

Theo báo cáo của Financial Times, Google đang phát triển các tính năng nâng cao hỗ trợ bởi trí tuệ nhân tạo (AI) trong dịch vụ tìm kiếm của hãng. Tuy nhiên, để trải nghiệm tính năng này, người dùng sẽ phải trả thêm một khoản phí.

09:00 | 19/04/2024